Эксперты компании Cysource обнаружили уязвимость, которая позволяла «удаленно выполнять команды на платформе VirusTotal и получать доступ к различным возможностям сканирования».

Исследователи рассказывают, что баг был обнаружен еще год назад, в апреле 2021 года, однако разрешение на публикацию информации об уязвимости представители Google, которой принадлежит VirusTotal, дали лишь недавно.

Атака на VirusTotal была возможна посредством загрузки специально подготовленного файла DjVu через пользовательский веб-интерфейс. Такой файл мог использоваться для запуска эксплоита, связанного с ExifTool, опенсорсной утилитой, используемой для чтения и редактирования метаданных EXIF в изображениях и PDF-файлах.

В корне найденной специалистами проблемы лежит баг, которой получил идентификатор CVE-2021-22204 (7,8 балла по шкале CVSS) и представляет собой выполнения произвольного кода, возникающее из-за некорректного обращения ExifTool с файлами DjVu. Эта проблема была устранена еще в апреле 2021 года.

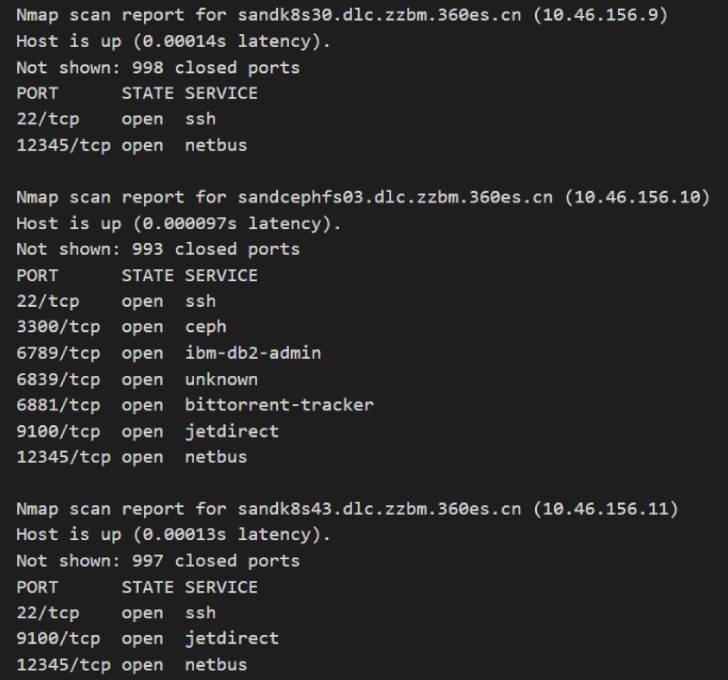

В своем отчете эксперты пишут, что эксплуатация этой уязвимости в контексте VirusTotal предоставляла не только доступ к среде, подконтрольной Google, но также давала привилегированный доступ к 50+ внутренним хостам.

«Интересно, что каждый раз, когда мы загружали файл с новым хешем, содержащий новую полезную нагрузку, VirusTotal пересылал пейлоад на новые хосты, — рассказывают эксперты. —Таким образом, у нас был не просто RCE, но серверы Google перенаправляли его во внутреннюю сеть Google, к своим клиентам и партнерам».

В настоящее время уязвимость уже исправлена, и VirusTotal больше не позволяет проникнуть в инфраструктуру Google.

UPD.

Вскоре после публикации информации основатель разработчик VirusTotal Бернардо Кинтеро сообщил, что исследователи не совсем правы. Кинтеро пишет, что исследователи не получили доступ к серверам VirusTotal, но проникли в системы принадлежащие ИБ-компаниям, которые загружали и обрабатывали данные VirusTotal