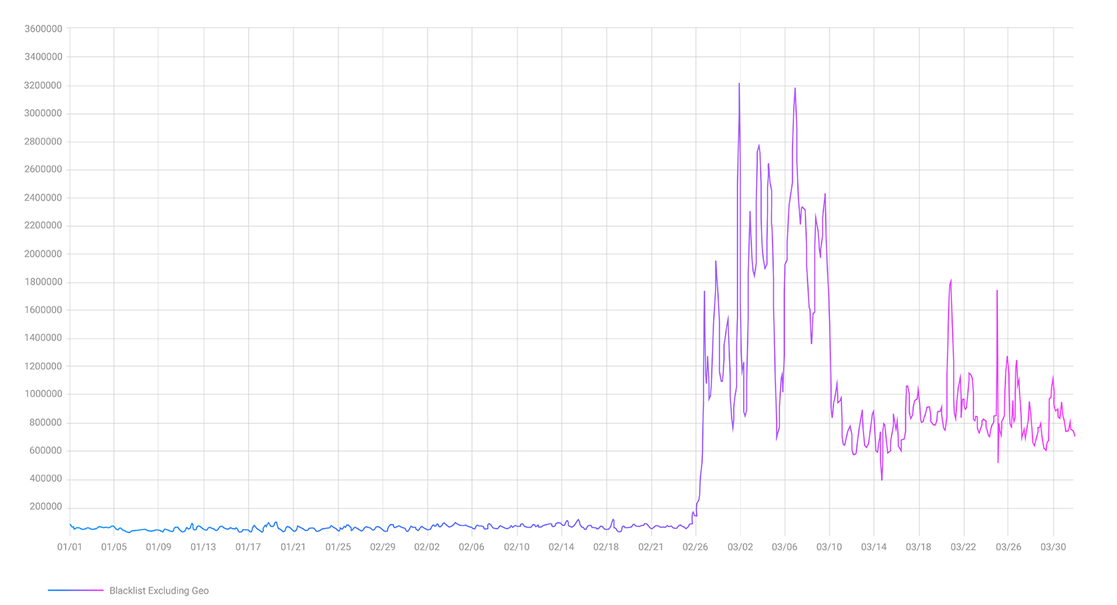

Компания Qrator Labs опубликовала статистику DDoS-атак и BGP-инцидентов в первом квартале 2022 года. По словам специалистов, первый квартал оказался беспрецедентным с точки зрения DDoS-активности, напрямую связанной с событиями на Украине.

Основу таких атак составили нападения хактивистов, выражающих свой социальный протест посредством организации кибератак и при этом не ищущих финансовой или иной выгоды. Аналитики напоминают, что у таких группировок обычно отсутствует руководство, а в качестве средств координации для выбора цели атаки, методов и сроков нападения они обычно используют обычные мессенджеры.

Также в первом квартале 2022 года был зафиксирован рекордный инцидент, в котором оказалось задействовано 901 600 устройств. Интересно, что в компании не считают, что за этой атакой стоял ботнет. Инцидент был связан с Javascript-эксплоитом, установленным на одном сайте. Он использовал посетителей для создания запросов, нацеленных на другой сайт, и в итоге наводнил сервер нелегитимным (то есть пользователь не запрашивал веб-страницу напрямую) трафиком.

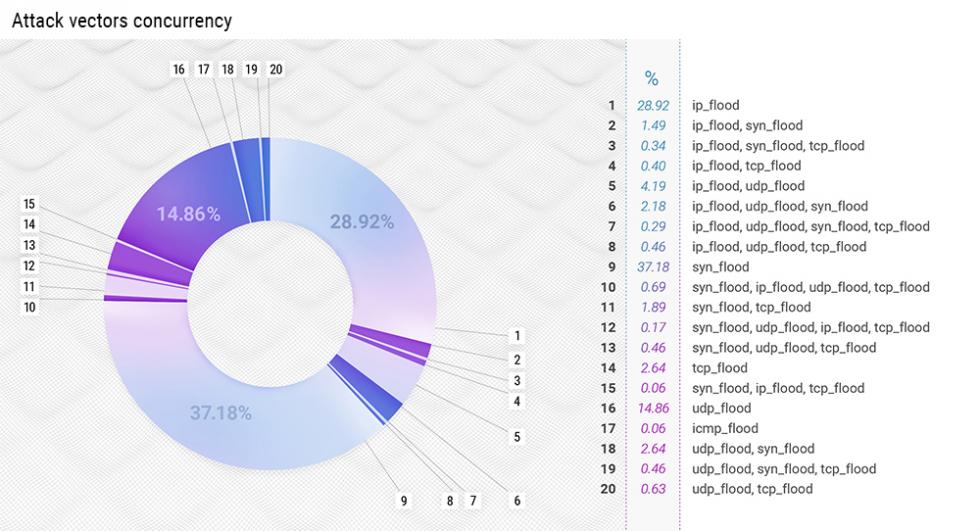

Отчет компании гласит, что в первом квартале среди кибератак преобладали атаки уровня приложения (Application Layer, L7). В них используется шифрованный трафик, а запросы походят на трафик легитимных пользователей. Для очистки такого трафика требуется большое число вычислительных мощностей, поэтому этот класс атак является наиболее сложным в обнаружении и фильтрации.

Также в топ вышли атаки на шифрованный трафик TLS handshake. Эта техника атак является максимально доступной для нападающих, а из-за того, что у многих операторов связи решения для защиты от DDoS-атак не поддерживают анализ TLS, она является еще и чрезвычайно эффективной.

Большая доля техник, использующихся для организации L7 атак, пришлась на Request Rate Patterns и Broken HTTP Semantics (25,9% и 35,13% соответственно), что характерно для инструментария, популярного у хактивистов — LOIC/MHDDoS .Именно хактивисты используют эти наиболее простые в применении техники для организации киберпротестов. Тогда как, например, более изощренные атаки используют полноценную эмуляцию браузера, что усложняет выявление и фильтрацию.

В целом количество DDoS-атак с полосой до 10 Гб/с выросло на 19,09%, по сравнению с четвертым кварталом 2021 года. При этом доля высокоскоростных нападений (более 100 Гб/с) уменьшилась на 6,32%. Это подтверждает факт преобладания DDoS-атак на TLS handshake и Application Layer в начале 2022 года, поскольку все атаки на шифрование являются низкоскоростными.

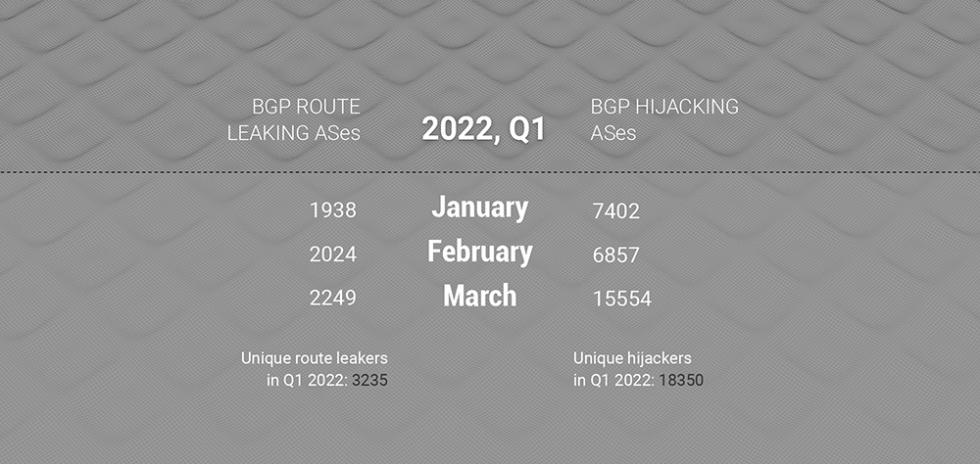

8 марта 2022 года был зафиксирован массовый перехват трафика (BGP Hijack) для сетей РФ, в ходе которого было зафиксировано 3912 конфликтов с легитимными сетями. Инцидент затронул 146 автономных систем по всему миру.

Виной тому оказался интернет-провайдер Lurenet, который перетягивал на себя трафик многих сетей, принадлежащих в первую очередь российским интернет-провайдерам, включая «Ростелеком», «Мегафон», «Билайн», «МТС», «ТрансТелеком». В результате пользователи из разных стран не могли получить к ним доступ. Перехват трафика был особенно заметен для пользователей из России, Гонконга, Индонезии, США.

Данный инцидент длился более 10 часов и, исследователи говорят, что он представлял собой умышленную организацию блокировки российских ресурсов. Такой вид блокировки возможен в случае нелегитимного анонсирования оператором сетей, ему не принадлежащих. Для защиты от подобного вида инцидентов разработан и активно внедряется механизм RPKI валидации, основанный на использовании современных криптографических методов. В данном инциденте сети были недоступны, поскольку не все автономные системы используют RPKI валидацию для предотвращения перехватов трафика.

В России только 18,1% автономных систем полностью внедрили RPKI валидацию, а 26,5% только начали разворачивать механизмы защиты. Однако и мировые показатели так же не столь высоки: полное внедрение – у 24,1%, а 33,8% находятся в процессе реализации.