На этой неделе HP выпустила обновления BIOS, в которых исправила две серьезные уязвимости, затрагивающие широкий спектр ПК и ноутбуков компании. Устраненные баги позволяли запускать код с привилегиями ядра.

Уязвимости получили идентификаторы CVE-2021-3808 и CVE-2021-3809, и обе набрали 8,8 балла по шкале оценки уязвимостей CVSS, то есть относятся к разряду «серьезных». Пока инженеры HP не раскрыли никаких технических подробностей об этих проблемах, однако чуть больше информации об этих багах предоставил обнаруживший их ИБ-исследователь Николас Старке (Nicholas Starke).

«Уязвимость может позволить злоумышленнику, работающему с привилегиями уровня ядра (CPL == 0), повысить привилегии до System Management Mode (SMM). Выполнение в SMM дает злоумышленнику полные привилегии для дальнейших атак», — пишет специалист.

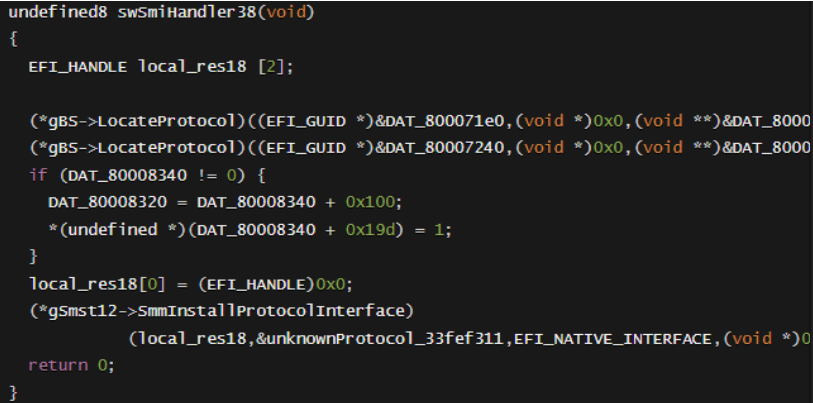

Проблема заключается в том, что обработчик SMI может запускаться из среды ОС, например, через драйвер ядра Windows. То есть злоумышленнику необходимо найти в памяти адрес функции LocateProtocol и перезаписать его вредоносным кодом. Затем атакующий может инициировать выполнение кода, дав соответствующую команду обработчику SMI.

При этом подчеркивается, что для использования уязвимости злоумышленнику необходимо иметь привилегии уровня root/SYSTEM в целевой системе и выполнять код в SMM.

Конечной целью такой атаки станет перезапись UEFI машины вредоносным образом. Фактически эти означает, что злоумышленник сможет внедрить на устройства устойчивую малварь, которую не получится удалить с помощью обычных антивирусных решений или с помощью переустановки ОС.

Известно, что уязвимостям подвержены ноутбуки, включая Zbook Studio, ZHAN Pro, EliteBook, ProBook и Elite Dragonfly, десктопы, включая EliteDesk и ProDesk, PoS-машины, такие как Engage, рабочие станции, в том числе Z1 и Z2, и так далее.