Исследователи из Чжэцзянского университета и Дармштадтского технического университета продемонстрировали атаку GhostTouch, которую называют «первой бесконтактной атакой на емкостные сенсорные экраны».

В отчете специалистов рассказывается, что GhostTouch использует электромагнитные помехи, чтобы «касаться» экрана без реального физического прикосновения к нему. Идея этой атаки заключается в том, чтобы использовать электромагнитные сигналы для имитации касаний и свайпов на сенсорном экране, в итоге получив возможность дистанционно управлять и манипулировать целевым устройством.

Атака работает на расстоянии до 40 мм от цели и основывается на том факте, что емкостные сенсорные экраны чувствительны к электромагнитным помехам.

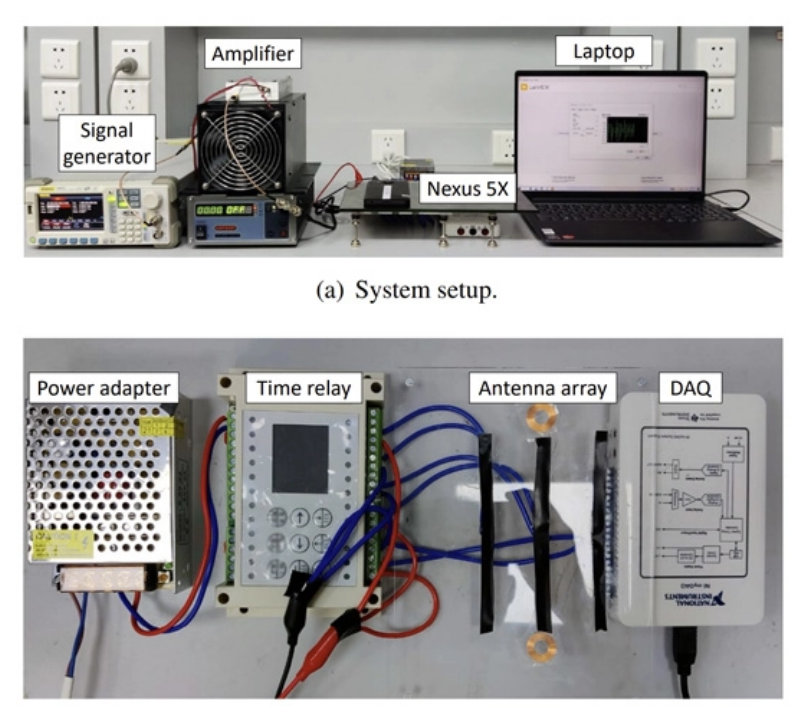

Во время тестов исследователи использовали электростатическую установку и усилитель для генерации сильного импульсного сигнала, который затем передавался на антенну и создавал электромагнитное поле на сенсорном экране устройства, тем самым заставляя электроды, которые сами действуют как антенны, улавливать электромагнитные помехи. В ролики ниже видно, как такая атака используется для ответа на звонок.

Эксперты говорят, что в реальности такие атаки могут использоваться для разблокировки телефона, подключения к вредоносной сети Wi-Fi, скрытых нажатий на вредоносные ссылки, ответов на телефонные звонки на устройстве жертвы.

«В таких местах, как кафе, библиотеки или конференц-залы люди могут класть свой смартфон лицевой стороной на стол. Злоумышленник может встроить атакующее оборудование под стол и запускать атаки удаленно», — рассуждают эксперты.

Для атак GhostTouch оказались уязвимы многие популярные модели смартфонов. Так, эксперты успешно протестировали и обманули Galaxy A10s, Huawei P30 Lite, Honor View 10, Galaxy S20 FE 5G, Nexus 5X, Redmi Note 9S, Nokia 7.2, Redmi 8 и iPhone SE (2020 года).

Чтобы защитить устройства от подобных угроз, исследователи рекомендуют производителям добавить в конструкцию экранирование для блокировки электромагнитных помех, улучшить алгоритмы обнаружения касаний для сенсорных экранов, а также просить пользователей вводить PIN-коды или подтверждать свою личность посредством отпечатков пальцев или распознавания лица перед выполнением высокорисковых действий.