Группировка Evil Corp перешла на использование шифровальщика LockBit, чтобы избежать санкций, наложенных ранее Управлением по контролю за иностранными активами Министерства финансов США (OFAC).

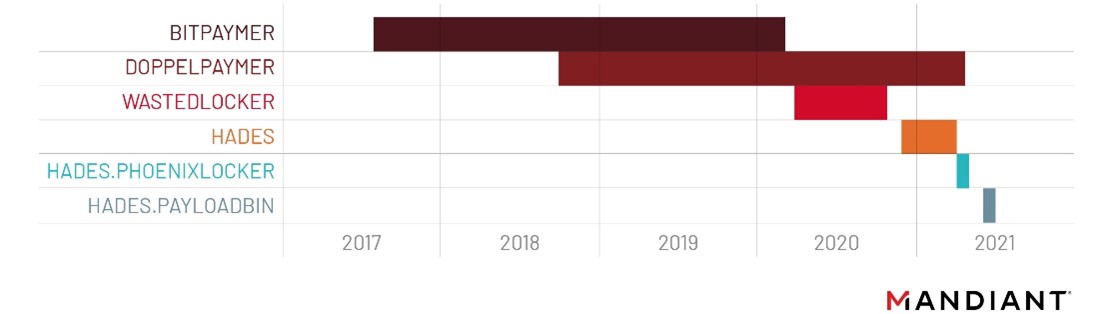

Напомню, что Evil Corp существует как минимум с 2007 года, но сначала хакеры чаще выступали в роли партнеров для других группировок. Лишь потом Evil Corp стала концентрироваться на собственных атаках, создав известного банковского трояна Dridex. Со временем, когда атаки программ-вымогателей начали приносить больше прибыли, Evil Corp запустила собственного вымогателя BitPaymer, доставляя его на машины жертв посредством Dridex. Последний постепенно эволюционировал из обычного банкера в сложный и многофункциональный инструмент.

Все это привело к тому, что в 2019 году власти США предъявили обвинения двум россиянам, которые, по информации правоохранителей, стояли за разработкой малвари Dridex и другими вредоносными операциями. Также власти США ввели санкции в отношении 24 организаций и лиц, связанных с Evil Corp и упомянутыми подозреваемыми. В результате компании-переговорщики, которые обычно договариваются с вымогателями об уплате выкупа и расшифровке данных, отказались «работать» с Evil Corp, чтобы избежать штрафов и судебных исков со стороны Министерства финансов США. А самим пострадавшим стало куда сложнее заплатить выкуп.

После этого, в июне 2020 года, Evil Corp переключилась на использование малвари WastedLocker, в 2021 году появился шифровальщик Hades (64-битный вариант WastedLocker, обновленный дополнительной обфускацией кода и рядом функций), а затем группа провела уже несколько «ребрендингов» и выдавала себя за группировку PayloadBin и использовала другие вымогатели: Macaw и Phoenix.

Теперь аналитики Mandiant заметили, что преступники предприняли новую попытку дистанцироваться от известных экспертам хакерских инструментов, чтобы их жертвы могли платить выкупы, не нарушая правила OFAC.

Кластер активности, который Mandiant отслеживает как UNC2165, ранее развертывавший шифровальщика Hades и связанный с Evil Corp, теперь выступает «партнером» разработчиков вымогателя LockBit.

«Использование этого RaaS позволяет UNC2165 сливаться с другими аффилиатами LockBit. [Теперь] для установления правильной атрибуции нужно наблюдение за более ранними этапами атак, по сравнению с их предыдущими операциями, которые можно было связать с [Evil Corp] благодаря использованию эксклюзивных программ-вымогателей, — говорят исследователи. — Кроме того, частые обновления кода и ребрендинги HADES требовали ресурсов для разработки, и вполне вероятно, что в UNC2165 полагают, что использование LOCKBIT — это более экономичный выбор».

Предполагается, что новая тактика позволит хакерам потратить время, сэкономленное на разработке собственной малвари, на расширение операций.

Также эксперты высказывают и другую теорию: вероятно, переход на чужие вредоносные инструменты поможет Evil Corp освободить достаточное количество собственных ресурсов для разработки нового вымогателя с нуля, что впоследствии может серьезно затруднить отслеживание новых операций хак-группы.