Эксперты ИБ-компании Halborn рассказали, что еще в прошлом году выявили уязвимость Demonic, представлявшую угрозу для многих браузерных кошельков, включая MetaMask, Phantom и Brave. Баг позволял узнать чужую seed-фразу для восстановления кошелька и похитить всю хранящуюся там криптовалюту и NFT.

Уязвимость Demonic получила идентификатор CVE-2022-32969 и связана с тем, что браузеры сохраняют на диск содержимое полей ввода (если речь идет не о поле для ввода пароля) в рамках стандартной функциональности для восстановления сеанса. Так Google Chrome и Mozilla Firefox браузеры будут кэшировать данные, введенные в текстовые поля, чтобы иметь возможность восстановить их после сбоя с помощью функции «Restore Session».

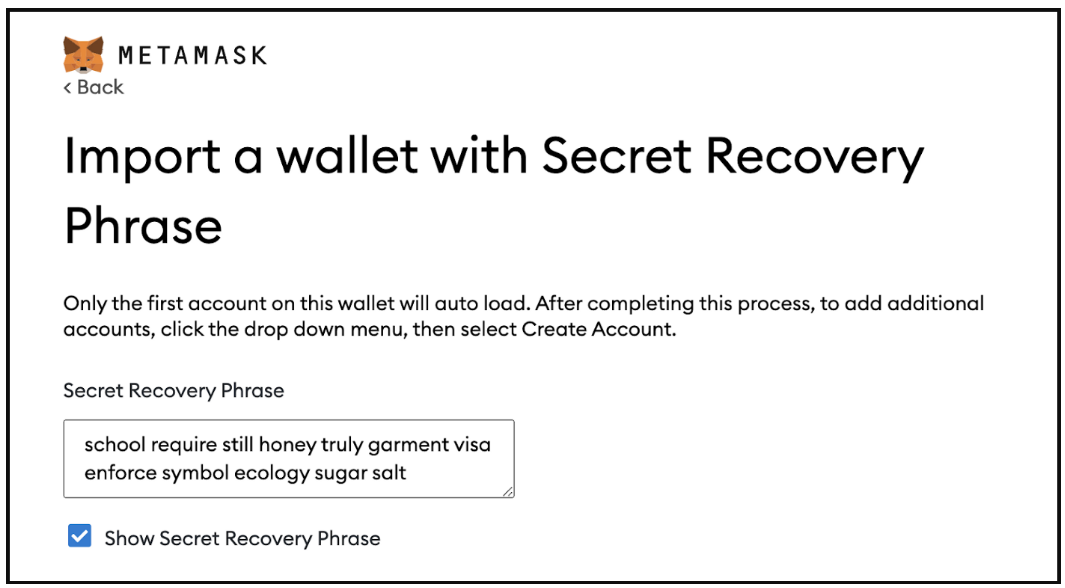

Исследователи обратили внимание, что браузерные кошельки используют для seed-фраз поле, не обозначенное как поле для ввода пароля. Таким образом, когда пользователь вводит свою seed-фразу, та сохраняется на диске в виде простого текста. В итоге злоумышленник или малварь, имеющие доступ к компьютеру жертвы, могут похитить seed-фразу, а затем и всю криптовалюту пользователя.

Эксперты отмечают, что успех атаки также зависел от нескольких факторов: жертва должна была установить флажок «Show Secret Recovery Phrase», чтобы видеть seed-фразу во время импорта. Кроме того, жесткий диск жертвы должен быть не зашифрован.

Если эти условия соблюдены, после этого seed сохранится на диске, и даже если система потом будет перезагружена, а расширение кошелька удалено, seed-фраза все равно останется доступной для злоумышленников на диске.

Сообщается, что разработчики Metamask исправили эту проблему в версии 10.11.3, xDefi в версии 13.3.8, а в Phantom закрыли критический баг в апреле 2022 года. При этом пока неизвестно, подготовили ли патчи разработчики Brave.