Эксперты компании Volexity рассказали о том, как хакеры эксплуатировали 0-day уязвимость в Sophos Firewall, которая была исправлена производителем в марте 2022 года. Исследователи говорят, что багом пользовались китайские хакеры из группировки DriftingCloud.

Напомню, что в марте 2022 года вышел патч для уязвимости CVE-2022-1040, которая была оценена как критическая по шкале CVSS (9,8 балла из 10 возможных). Тогда сообщалось, что баг позволяет удаленным злоумышленникам обходить аутентификацию через пользовательский портал брандмауэра или через веб-админку, а затем выполнять произвольный код.

Исходно уязвимость была обнаружена анонимным исследователем, который сообщил о ней через официальную программу bug bounty и заявил, что проблема влияет на Sophos Firewall 18.5 MR3 (18.5.3) и более ранние версии.

В то время уже сообщалось об атаках с использованием этой проблемы, однако известно было немного: производитель писал, что баг преимущественно эксплуатируют в атаках против целей из стран Южной Азии.

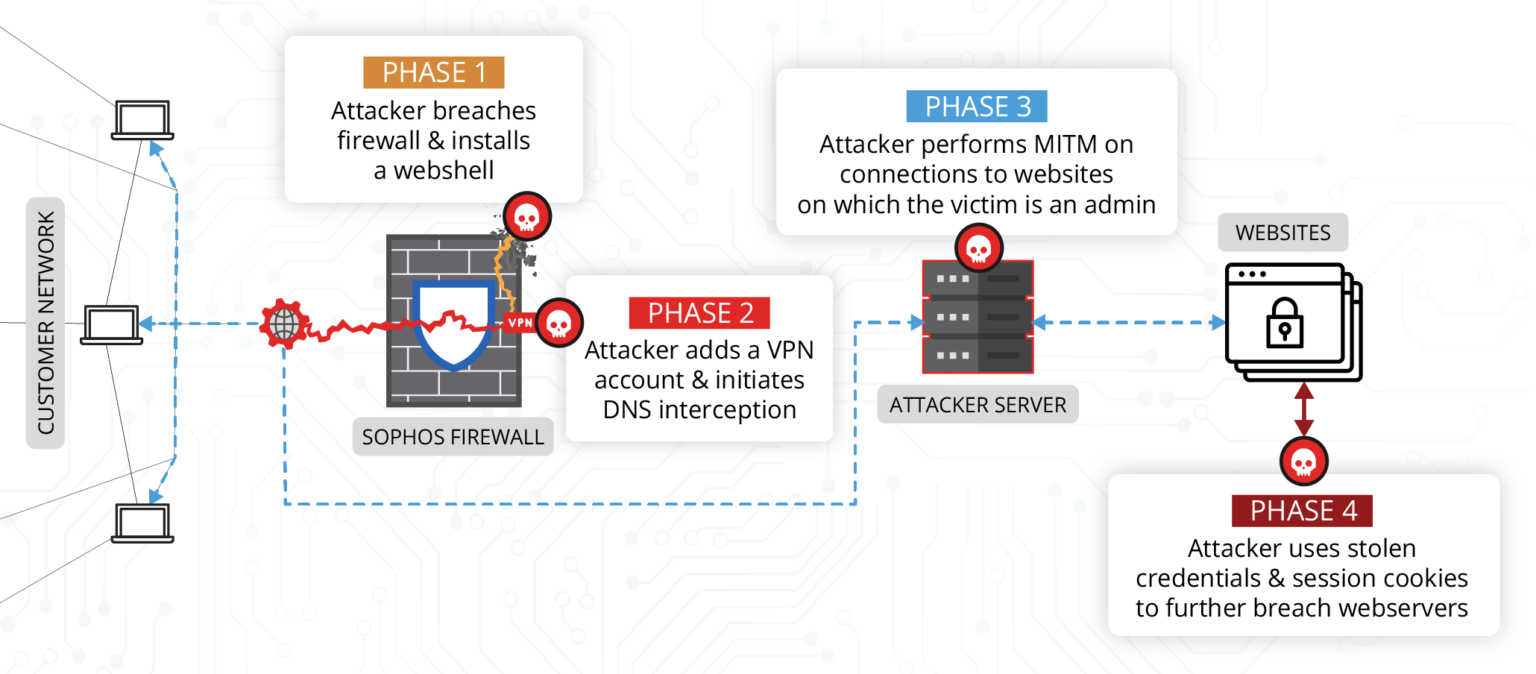

Как теперь говорят аналитики Volexity, китайская группировка, которую они отслеживают под именем DriftingCloud, использовала CVE-2022-1040 с начала марта, начав примерно за три недели до того выхода патча. Злоумышленники применяли эксплоит, чтобы скомпрометировать брандмауэр, установить webshell-бекдоры и малварь.

Получение доступа к Sophos Firewall было лишь первым этапом компрометации, позволявшим выполнить MitM-атаку (путем изменения ответов DNS для определенных сайтов, управляемых компанией-жертвой).

«Это позволяло злоумышленникам перехватывать учетные данные пользователей и файлы cookie сеансов для административного доступа к CMS сайтов», — гласит отчет.

В итоге хакеры получали доступ к страницам администрирования CMS, используя украденные файлы cookie, и устанавливали плагин File Manager для обработки файлов на сайте (загрузка, скачивание, удаление, редактирование). Также, получив доступ к веб-серверу, злоумышленники устанавливали PupyRAT, Pantegana и Sliver — три широкодоступных вредоноса для удаленного доступа.

Когда эксперты Volexity начали расследование этих взломов, злоумышленники еще были активны, благодаря чему исследователи смогли проследить почти за всеми этапами атак. Отмечается, что хакеры стремились маскировать свой трафик, получая доступ к установленному веб-шеллу через запросы к легитимному файлу login.jsp.

«На первый взгляд могло показаться, что это попытка брутфорса, а не взаимодействие с бэкдором. Единственными реальными элементами, которые выглядели необычно в файлах логов, были значения реферера и коды статусов ответа», — говорят специалисты.

Также отмечается, что во время атак хакеры использовал инфраструктуру Behinder, которая ранее была задействована в атаках других китайских APT, эксплуатировавших проблему CVE-2022-26134 в Atlassian Confluence.