Эксперты Check Point обнаружили новую кампанию китайской хак-группы Tropic Trooper, в рамках которой применяются новый загрузчик Nimbda и новый вариант трояна Yahoyah. Малварь скрывается в инструменте с говорящим названием SMS Bomber, рассчитанном на «начинающих» злоумышленников.

SMS Bomber, как можно понять из названия, позволяет ввести номер телефона, который нужно «засыпать» сообщениями и потенциально вывести устройство из строя, осуществив атаку типа «отказ в обслуживании» (DoS). Обычно такие готовые инструменты предназначаются для скрипит-кидди, которые хотят кого-то атаковать, но собственных умений им не хватает.

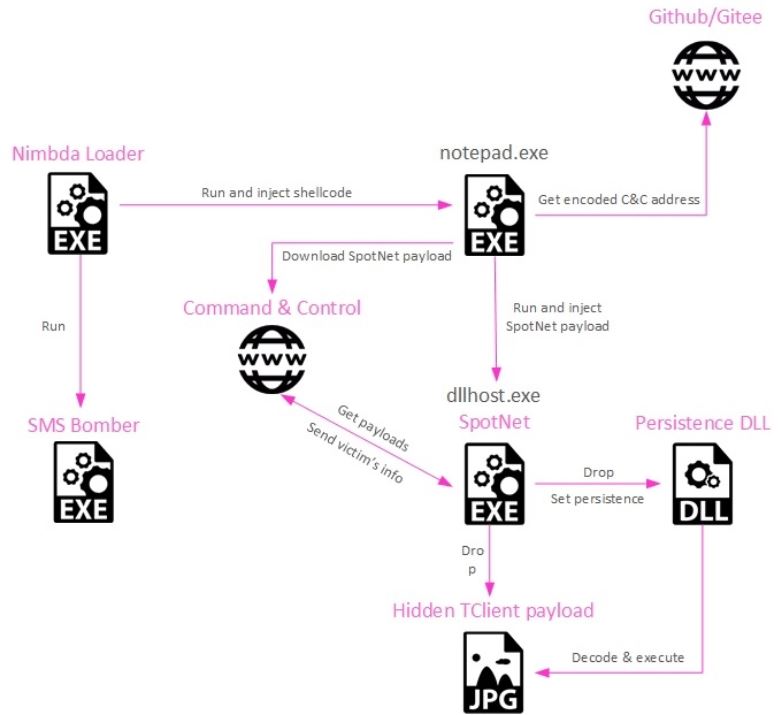

Атака на неудачливого скрипт-кидди начинается с загрузки вредоносной версии SMS Bomber (на китайском языке), которая содержит не только саму программу для SMS-бомбардировки, но и дополнительный код, который осуществляет инжект в процесс notepad.exe.

Отчет Check Point гласит, что загруженный исполняемый файл на самом деле является загрузчиком Nimbda, который предусмотрительно использует значок SMS Bomber и даже сам SMS Bomber в качестве встроенного исполняемого файла.

Загрузчик внедряет шелл-код в процесс notepad.exe, чтобы получить доступ к репозиторию GitHub или Gitee, получить обфусцированный исполняемый файл, декодировать его, а затем запустить с помощью процесса dllhost.exe.

Полезная нагрузка представляет собой новый вариант малвари Yahoyah, который собирает данные о хосте и передает на управляющий сервер. Информация, собираемая Yahoyah, включает:

- SSID локальной беспроводной сети;

- имя компьютера;

- MAC-адрес;

- версию ОС;

- данные об установленных антивирусных продуктах;

- информацию о наличии файлов WeChat и Tencent.

Финальный пейлоад, разворачиваемый Yahoyah, кодируется в изображение JPG с использованием стеганографии. Check Point идентифицирует эту угрозу как TClient, известный бэкдор группировки Tropic Trooper, ранее уже использовавшийся хакерами в других кампаниях.

Группировка Tropic Trooper, также известная под именами Earth Centaur, KeyBoy и Pirate Panda, известна благодаря своим атакам на различные цели на Тайване, в Гонконге и на Филиппинах. Чаще всего жертвами этих злоумышленников, которые специализируются на шпионаже, становятся правительственные организации, здравоохранение, транспортные и высокотехнологичные отрасли.

Исследователи пишут, что использование такого необычного инструмента, как SMS Bomber для этой кампании говорит о ее узкой и весьма необычной направленности. Вероятно, выбор хакеров основан на неких данных, собранных во время предыдущих шпионских кампаний.