Израильская компания Checkmarx обнаружила масштабную майнинговую кампанию, которая была нацелена на репозиторий NPM и получила название CuteBoi. Суммарно эксперты нашли 1283 зараженных майнерами библиотеки, загруженные от лица 1027 различных учетных записей.

Исследователи рассказывают, что этот кластер пакетов, похоже, был частью эксперимента неизвестного злоумышленника, и атака была автоматизирована, обходя даже двухфакторную аутентификацию.

Все вредоносные пакеты содержали практически идентичный код и базировались на уже существующем пакете eazyminer, который построен на XMRig и майнит криптовалюту Monero, используя для этого незадействованные ресурсы на веб-серверах. В коде нашли только одну заметную модификацию — измененный URL-адрес, на который следует отправлять добытую криптовалюту. Больше злоумышленник практически ничего не менял, поэтому, похоже, его эксперимент оказался неудачным.

«Скопированный код eazyminer включает в себя функции майнера, предназначенные для запуска из другой программы, а не в качестве отдельного инструмента, — объясняют эксперты. —Злоумышленник не изменил эту функцию, и поэтому майнер не запускается после установки».

С другой стороны, возможно, что кто-то пытается засыпать NPM пакетами со случайными именами, которые затем будут использоваться другими библиотеками и приложениями для майнинга Monero.

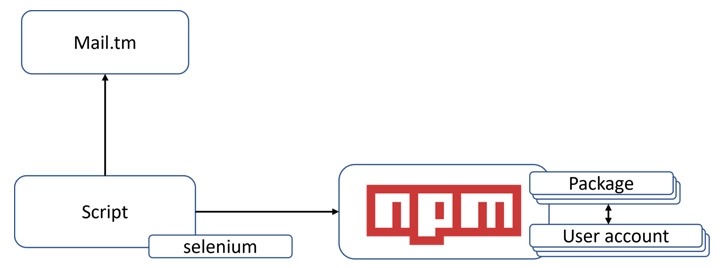

Отчет Checkmarx гласит, что, как и в случае недавно обнаруженной кампанией RED-LILI, пакеты публиковались автоматически, и злоумышленник успешно обходил двухфакторную аутентификацию. Однако если в рамках RED-LILI для этого применялась настройка собственного сервера и такие инструменты, как Selenium и Interactsh, то в случае с CuteBoi хакер полагался на сервис mail.tm, предоставляющий одноразовые почтовые ящики. Он использует REST API и позволяет «программам открывать одноразовые почтовые ящики и читать полученные электронные письма, отправленные им». Это позволило злоумышленнику обходить двухфакторную аутентификацию при создании множества учетных записей для публикации пакетов.

Аналитики Checkmarx запустили специальный сайт CuteBoi Tracker, который можно использовать для обнаружения всех пакетов и пользователей, созданных в рамках этой кампании.

«CuteBoi — уже второй случай в этом году, когда автоматизация используется для крупномасштабных атак на NPM. Мы ожидаем, что в дальнейшем таких атак станет больше, поскольку барьер для их запуска становится все ниже».