Специалисты Akamai выявили новый фишинговый набор, который устанавливается на взломанные сайты под управлением WordPress. Малварь нацелена на пользователей PayPal и пытается похитить личную информацию жертв, а также просит сделать селфи с документами, удостоверяющими личность.

Новая угроза была обнаружена после того, как злоумышленники заразили ею honeypot исследователей. Судя по всему, атакующие взламывают любые плохо защищенные сайты на WordPress, используя для этого списки распространенных логинов и паролей. Проникнув на чужой сайт, хакеры используют доступ для установки плагина управления файлами, который позволяет им загрузить фишинг-кит.

Разработчики этого фишингового набора постарались, чтобы их мошенническая страница выглядела профессионально и полностью имитировала настоящий сайт PayPal. Так, автор малвари даже использует htaccess для перезаписи URL-адреса, чтобы тот не заканчивался расширением PHP.

Кража личных данных жертвы начинается с CAPTCHA, которую пользователю предлагают решить. Аналитики отмечают, что этот шаг создает у жертв ложное ощущение легитимности. После жертве предлагается войти в аккаунт PayPal, а учетные данные при этом, конечно, автоматически передаются злоумышленнику.

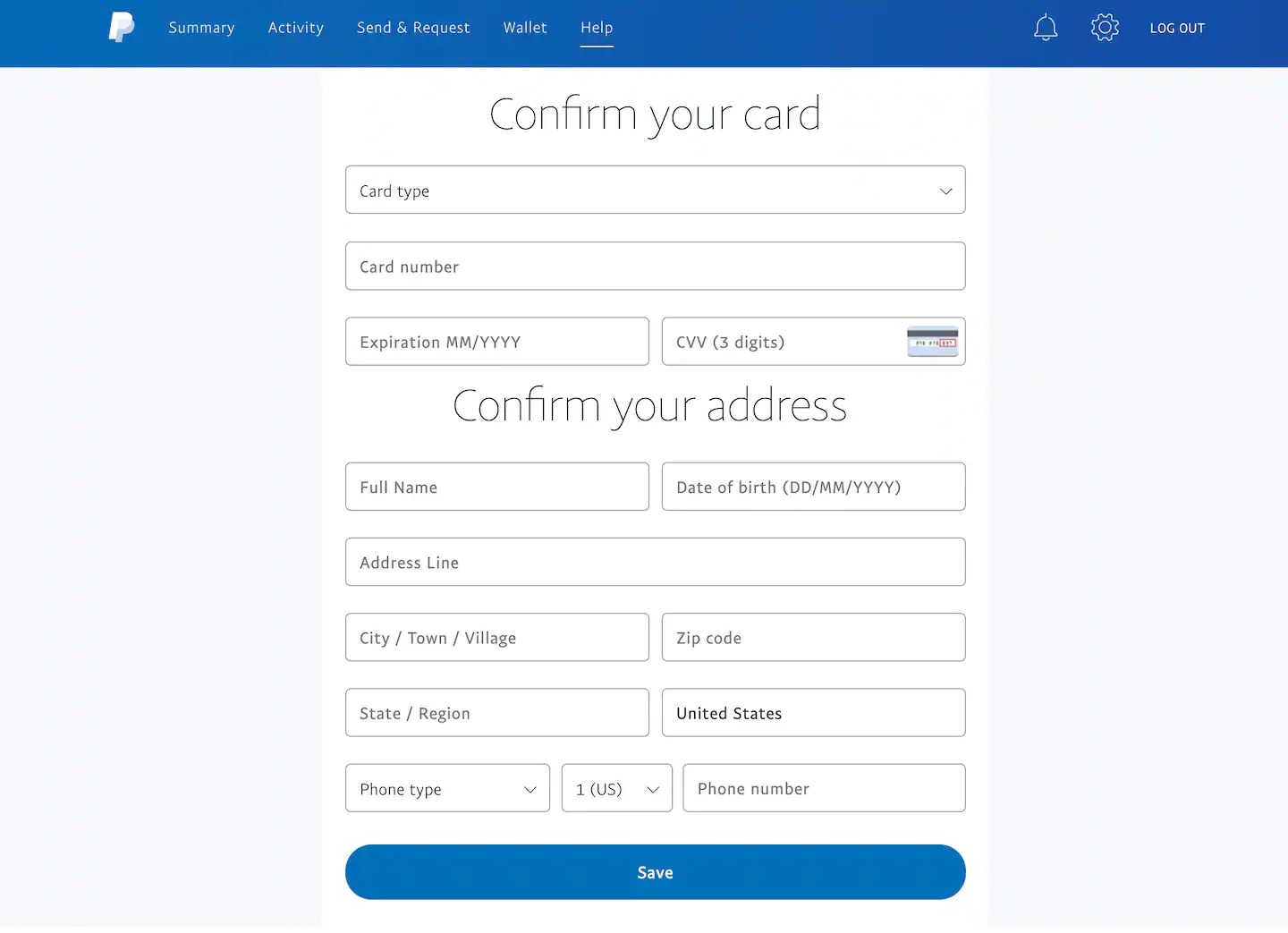

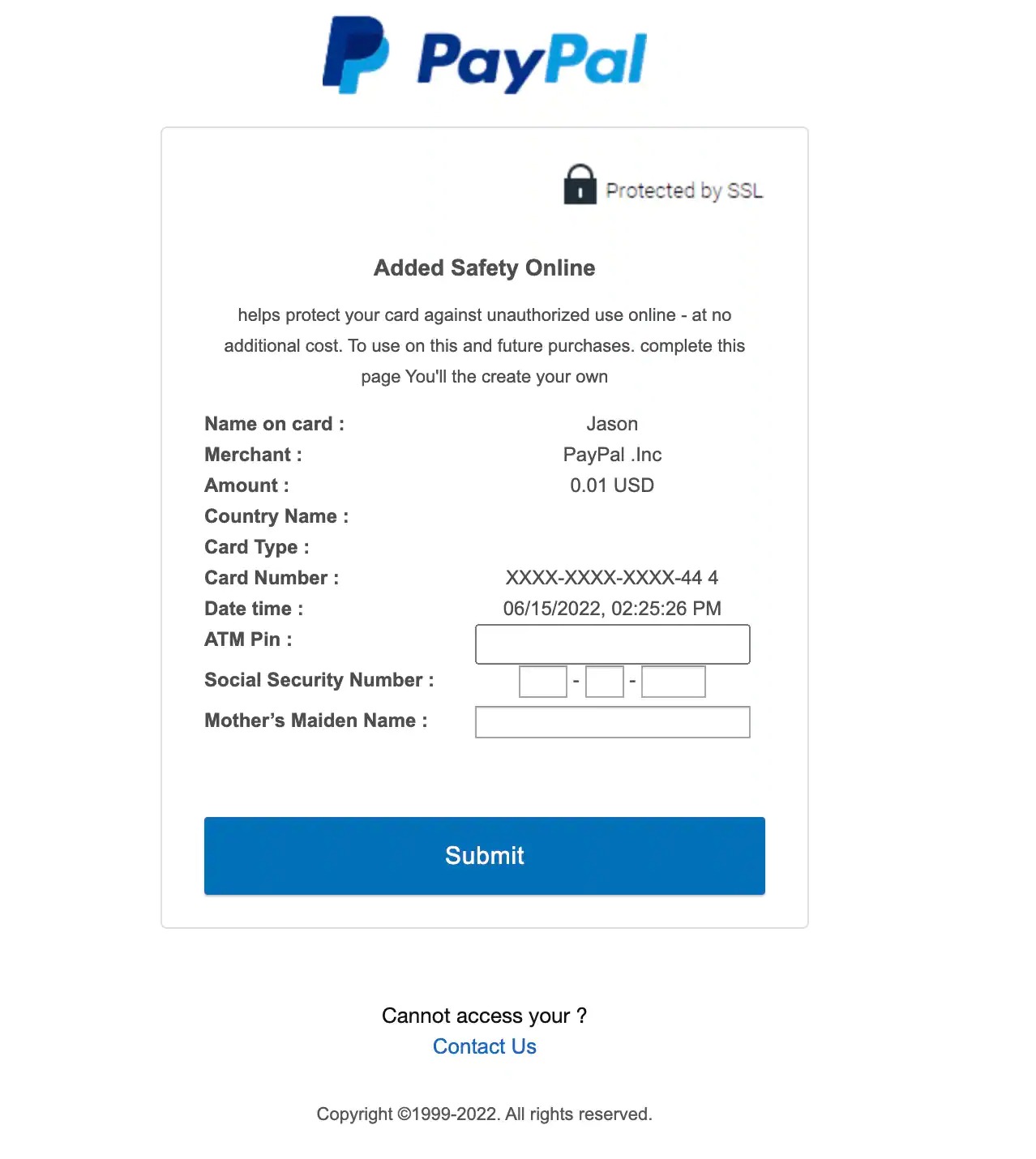

Однако на этом мошенническая схема лишь начинается. Далее фишинговая страница сообщает, что в аккаунте жертвы якобы обнаружена подозрительная активность, и теперь пользователю нужно предоставить дополнительную информацию для верификации. В итоге жертву просят сообщить множество личных и финансовых данных, включая данные платежной карты (включая код CVC), физический адрес, номер социального страхования и даже девичью фамилию матери.

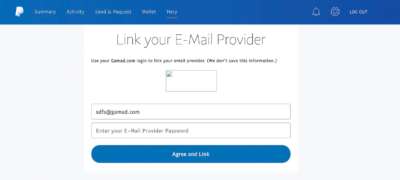

Сбор такого количества разных данных нельзя назвать обычной для фишинг-китов практикой, но злоумышленники не останавливаются даже на этом и просят жертву привязать учетную запись электронной почты к PayPal. В результате хакеры получают токен, который можно использовать для доступа к содержимому предоставленного почтового ящика.

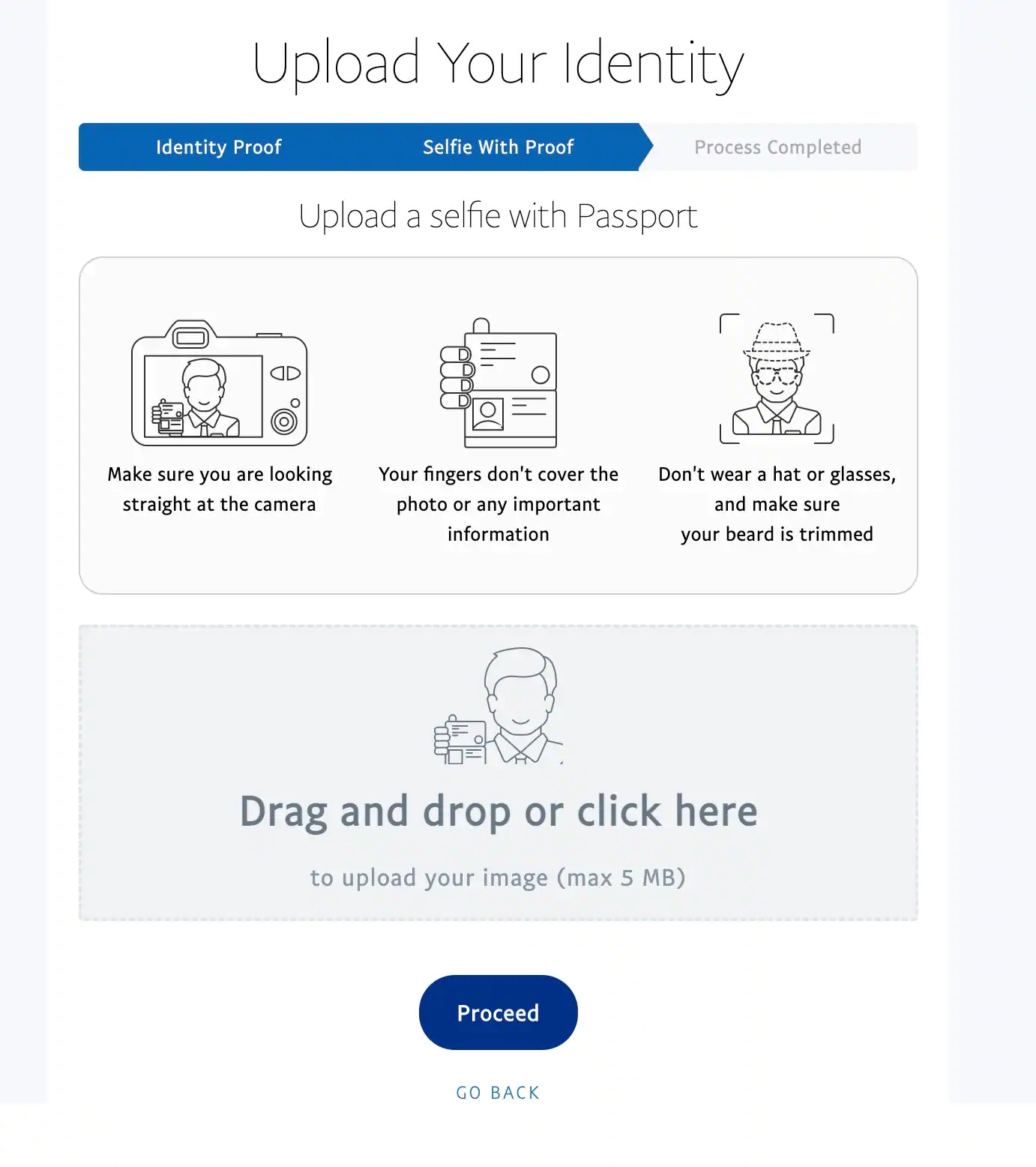

И, наконец, на последнем этапе атаки пользователя просят сделать фото с официальными документами, удостоверяющими личность. Хакеры принимают паспорта, другие удостоверения личности государственного образца и водительские права, а процедура их загрузки сопровождается подробными инструкциями.

Эксперты Akamai отмечают, что всю эту информацию злоумышленники могут использоваться для самых разных незаконных действий — от кражи личности до отмывания денег (например, создание торговых криптовалютных счетов, регистрация компаний), от сохранения анонимности до захвата банковских счетов или клонирования платежных карт.

Хотя многим эта мошенническая схема может показаться слишком топорной и очевидной, исследователи Akamai уверяют, что социальная инженерия делает этот фишинговый набор весьма эффективным. Они объясняют, что проверка личности в наши дни является обычным делом, и это можно сделать разными способами, а фишинговый набор весьма успешно имитирует некоторые реальные проверки PayPal.

«В наши дни люди судят о брендах и компаниях по их мерам безопасности. Подтверждение личности множеством способов, это обычное и даже ожидаемое дело при входе на сайты со строго конфиденциальной информацией, такой как финансовые или медицинские данные», — заключают специалисты.