Специалисты из компании Palo Alto Network предупредили, что хакеры начинают искать уязвимые эндпоинты уже через 15 минут, после раскрытия данных о CVE.

Оказалось, что хакеры постоянно мониторят сообщения от поставщиков и производителей ПО в поисках объявлений о новых уязвимостях, которые можно было бы использовать для начального доступа к корпоративной сети или удаленного выполнения кода.

К сожалению, скорость, с которой злоумышленники начинают сканировать сеть в поисках свежих проблем, ставит системных администраторов в сложное положение, потому что нелегко успеть установить патчи за 15 минут, прошедшие после раскрытия бага.

Исследователи объясняют: сканирования не требуют особых усилий, и даже низкоквалифицированные злоумышленники способны сканировать интернет в поисках уязвимых эндроинтов и продавать полученные результаты поиска в даркнете, после чего более опытные хакеры решат, как их использовать.

Также отчет компании гласит, что уже через несколько часов после первого сообщения о баге, можно обнаружить первые попытки эксплуатации уязвимости в непропатченных системах.

В качестве примера эксперты приводят проблему CVE-2022-1388, критическую уязвимость удаленного выполнения команд, затрагивающую продукты F5 BIG-IP. Эта уязвимость была раскрыта 4 мая 2022 года, и всего через 10 часов с момента данных о CVE, аналитики уже зафиксировали 2552 попытки сканирования и эксплуатации этой проблемы.

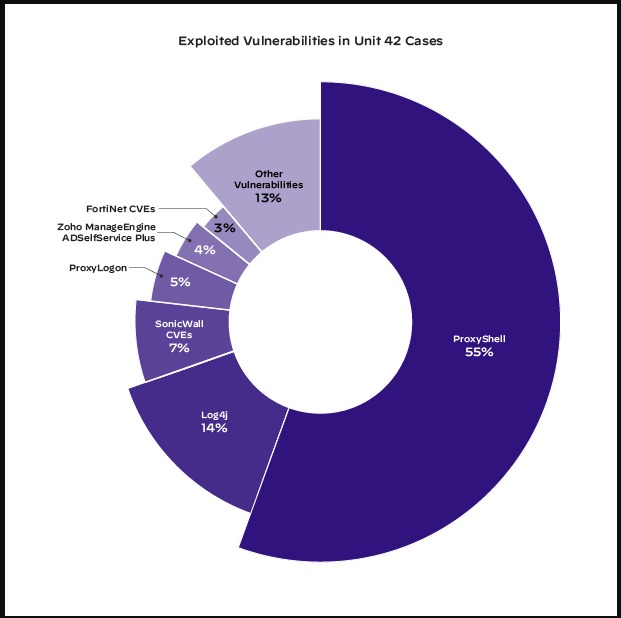

При этом, по информации Palo Alto Networks, львиная доля попыток эксплуатаций все же приходится на более старые баги, а не на самые свежие. Так наиболее эксплуатируемыми уязвимостями в первом полугодии 2022 года стала цепочка эксплоитов ProxyShell, на которую пришлось 55% от общего количества зарегистрированных попыток эксплуатации. Напомню, что ProxyShell объединяет в себе сразу три уязвимости, отслеживаемые как CVE-2021-34473, CVE-2021-34523 и CVE-2021-31207.

На втором месте расположилась проблема Log4Shell с 14% от общего количества попыток эксплуатаций, а продолжают список различные CVE в продуктах SonicWall — 7%, ProxyLogon — 5%, а также RCE в Zoho ManageEngine ADSelfService Plus, которая использовалась в 3% случае.