Microsoft предупредила, что все больше вредоносных расширений Internet Information Services (IIS) используются в качестве бэкдоров на серверах Exchange.

Хотя расширения IIS используются в атаках реже, чем веб-шеллы, тем не менее, они позволяют хакерам весьма надежно закрепиться в системе, так как скрываются глубоко в целевых средах, отмечает Microsoft.

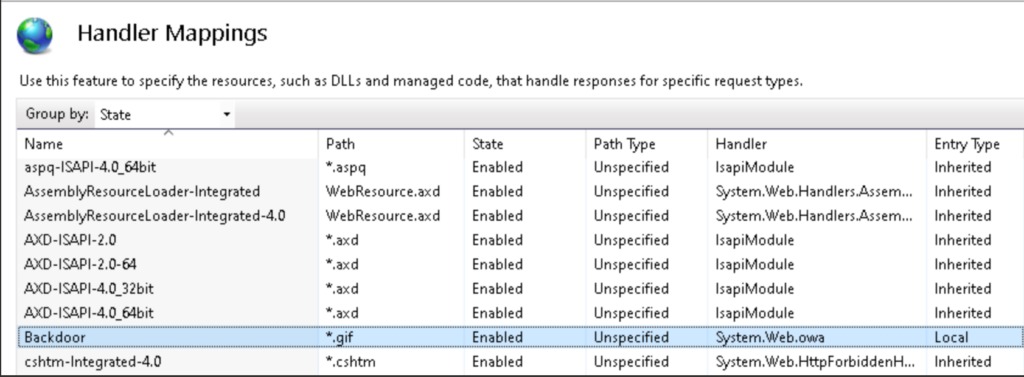

Кроме того, расширения IIS отличает относительно низкий уровень обнаружения по сравнению с веб-шеллами, то есть их труднее обнаружить, поскольку они выглядят и ведут себя как законные модули: развернуты в тех же каталогах и имеют почти такую же структуру кода.

«В большинстве случаев фактическая логика бэкдора минимальна и ее нельзя назвать вредоносной, не обладая глубоким пониманием того, как работают легитимные расширения IIS, что дополнительно затрудняет определение источника заражения», — рассказывает исследовательская группа Microsoft 365 Defender.

Чаще всего злоумышленники используют критические уязвимости в приложении для получения первоначального доступа, а затем развертывают веб-шелл. Позже они устанавливают бэкдор IIS для сохранения постоянного доступа к серверу. Такой бэкдор будет отслеживать входящие и исходящие запросы, а также обеспечит поддержку выполнения удаленных команд и фонового хищения учетных данных.

«Мы ожидаем, что злоумышленники будут продолжать использовать бэкдоры IIS и далее», — сообщает Microsoft.

За последний год эксперты компании заметили как минимум четыре типа бэкдоров IIS, включая веб-шеллы на основе модулей IIS, опенсорсные проекты, обработчики IIS и похитители учетных данных. По словам исследователей, в период с января по май 2022 года злоумышленники, нацеленные на серверы Exchange, использовали бэкдоры IIS в сочетании с другими кастомными модулями.

Так, после получения начального доступа злоумышленники занимаются разведкой, хищением учетных данных и устанавливают канал для удаленного доступа. Затем развертывают кастомный бэкдор IIS, который способен выполнять управляющие операции, включая составление списка почтовых ящиков и их экспорт для последующего хищения.

Microsoft рассказывает, что в одном из изученных кейсов злоумышленники использовали инструмент plink.exe для удаленного доступа, опенсорсный проект PowerShDLL для удаленного выполнения команд, а также включили WDigest в реестре, чтобы принудительно сохранять пароли в памяти в виде открытого текста.

Стоит отметить, что в июне 2022 года эксперты «Лаборатории Касперского» так же предупреждали о малвари, которая поставляется на серверы Microsoft Exchange в виде расширений IIS, используется для удаленного выполнения команд и кражи учетных данных. Кроме того, ранее, в декабре прошлого года был обнаружен вредоносный модуль IIS под названием Owowa, применявшийся для тех же целей.

«Оказавшись в системе жертвы, киберпреступники, стоящие за этим бэкдором, могут получить доступ к электронной почте компании, обновить свой вредоносный доступ, установить другие типы вредоносных программ, или тайно управлять скомпрометированными серверами, которые могут играть роль вредоносной инфраструктуры.

Модули IIS не являются обычным форматом для бэкдоров, особенно по сравнению с типичными угрозами для веб-приложений, такими как веб-шеллы, и поэтому их легко пропустить при стандартном мониторинге файлов», — писали аналитики «Лаборатории Касперского».