Аналитики Microsoft заметили, что брокер доступов, которого компания отслеживает как DEV-0206, использует Windows-червя Raspberry Robin для развертывания загрузчика малвари в сетях, где также обнаруживаются следы вредоносной активности Evil Corp.

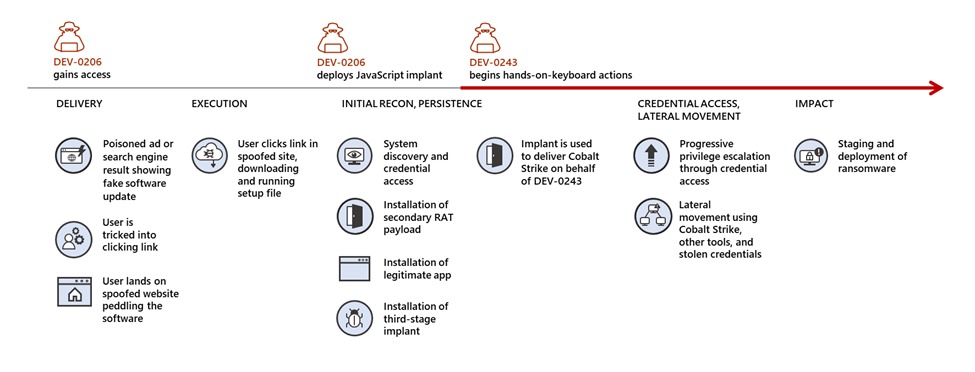

«26 июля 2022 года исследователи Microsoft обнаружили, что вредоносное ПО FakeUpdates (оно же SocGholish) доставляется через существующие заражения Raspberry Robin, — пишут эксперты. — Активность FakeUpdates, связанная с DEV-0206, в затронутых системах с тех пор привела к последующим вредоносным действиям, напоминающим поведение DEV-0243 до развертывания программы-вымогателя».

Напомню, что в прошлом месяце исследователи обнаружили присутствие червя Raspberry Robin в сетях сотен организаций из различных отраслей промышленности, некоторые из которых работали в технологическом и производственном секторах. Хотя Microsoft наблюдала, как малварь связывается с адресами в сети Tor, цели злоумышленники остались неизвестными, так как они пока еще не пользовались доступом к сетям своих жертв.

Первыми вредонос Raspberry Robin нашли аналитики из Red Canary. Весной текущего года стало известно, что малварь обладает возможностями червя, распространяется с помощью USB-накопителей и активна как минимум с сентября 2021 года. ИБ-компания Sekoia и вовсе наблюдала за тем, как вредонос использовал устройства Qnap NAS в качестве управляющих серверов еще в ноябре прошлого года.

Хотя хакеры бездействовали, Microsoft отмечала эту кампанию как высокорискованную, учитывая, что злоумышленники могут в любой момент могли загрузить и развернуть дополнительную малварь в сетях жертв и повысить свои привилегии.

Теперь исследователи наконец увидели первые признаки того, как хакеры намерены использовать доступ, который они получили к сетям своих жертв с помощью Raspberry Robin.

Вышеупомянутый DEV-0206 — это кодовое имя брокера доступов, который развертывает малварь FakeUpdates на машинах жертв, вынудив пострадавшего загрузить поддельные обновления для браузера в виде ZIP-архивов. Эта малварь, по сути, работает как канал для других вредоносных кампаний и злоумышленников, которые используют доступ, приобретенный у DEV-0206, для распространения своих полезных нагрузок. Так, замеченные загрузчики Cobalt Strike, судя по всему, связаны с группировкой DEV-0243, более известной под названием Evil Corp.

В июне 2022 года ИБ-эксперты заметили, что Evil Corp перешла на использование шифровальщика LockBit, чтобы избежать санкций, наложенных ранее Управлением по контролю за иностранными активами Министерства финансов США (OFAC). Предполагалось, что использование чужих ресурсов и эта новая тактика позволит хакерам потратить время, сэкономленное на разработке собственной малвари, на расширение своих операций.