В компании Twitter подтвердили, что недавняя утечка пользовательских данных была вызвана исправленной уязвимостью нулевого дня, которая применялась для связи email-адресов и номеров телефонов с учетными записями пользователей.

Напомню, что в конце июля в даркнете выставили на продажу данные 5,4 млн (5 485 636) пользователей Twitter. Тогда сообщалось, что эта база возникла в результате комбинирования открытых данных с телефонными номерами и адресами электронной почты пользователей, которые стали известны через эксплуатацию бага.

Злоумышленник оценил базу в 30 000 долларов США. По данным СМИ, два разных покупателя приобрели дамп по цене ниже первоначальной, и в будущем эти данные, скорее всего, будут публиковаться бесплатно.

В июле злоумышленник сообщал СМИ, что для сбора данных в декабре 2021 года он использовал определенную уязвимость. Предполагалось, что речь о баге, о котором первыми сообщили специалисты Restore Privacy. Эта уязвимость была исправлена в начале января текущего года, и отчет о ней можно найти на HackerOne.

«Уязвимость позволяет любому желающему, без какой-либо аутентификации узнать Twitter ID (что почти равносильно получению имени пользователя учетной записи) любого пользователя через номер телефона/адрес электронной почты, даже если пользователь запретил это действие в настройках конфиденциальности, — писал в отчете пользователь zhirinovskiy, нашедший баг. — Ошибка связана с процессом авторизации, используемом в Android-клиенте Twitter, в частности, в с проверкой дублирования учетной записи Twitter».

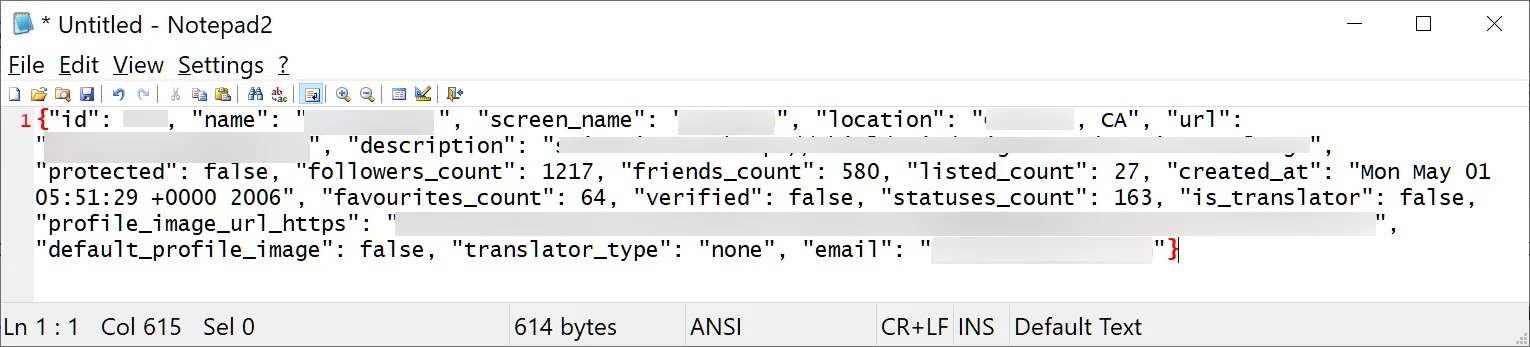

В итоге эксплуатация бага позволила создать профили для 5,4 млн пользователей Twitter, включая подтвержденный номер телефона или адрес электронной почты, а также извлечь общедоступную информацию, такую как количество подписчиков, отображаемое имя, имя пользователя, данные о местоположении, URL-адрес изображения профиля и другую информацию.

Теперь в компании Twitter изучили случившееся и подтвердили, что для сбора данных о пользователях злоумышленники использовали проблему, исправленную в январе 2022 года.

«В январе 2022 года мы получили отчет об уязвимости через нашу программу bug bounty. Ошибка позволяла идентифицировать адрес электронной почты или номер телефона, связанный с учетной записью, или, если атакующий знал адрес электронной почты или номер телефона человека, он мог идентифицировать его учетную запись в Twitter, если таковая существовала, — рассказывают разработчики. — Эта ошибка возникла в результате обновления кода в июне 2021 года. Как только мы узнали о ней, уязвимость была немедленно изучена и исправлена. В то время у нас не было свидетельств того, что кто-то успел воспользоваться проблемой».

Сообщается, что Twitter уже начал рассылать уведомления, чтобы предупредить пользователей о том, что их номера телефонов или адреса электронной почты пострадали от утечки данных.

Несмотря на то, что в ходе этой компрометации не были раскрыты пароли, Twitter все равно рекомендует пользователям включить двухфакторную аутентификацию для своих аккаунтов, чтобы предотвратить несанкционированный вход в систему. Кроме того, тем, кто пишет в Twitter под псевдонимом, социальная сеть предлагает сохранять анонимность и советует не использовать общеизвестный номер телефона или email-адрес для таких учетных записей.