Специалисты Palo Alto Networks сообщают, что операторы шифровальщика Cuba стали применять в своих атаках новые тактики, в том числе, использовать ранее неизвестный троян удаленного доступа (remote access trojan, RAT) под названием ROMCOM.

В своем отчете исследователи рассказывают о хак-группе Tropical Scorpius, которая, судя по всему, является «партнером» вымогателя Cuba. Напомню, что этот вымогатель известен ИБ-специалистам с 2019 года. Наиболее активен он был в конце 2021 года, когда его связывали с атакам на 60 организаций в пяти критических секторах инфраструктуры (включая финансовый и государственный сектор, здравоохранение, производство и ИТ), в результате которых хакеры получили не менее 43,9 млн долларов в виде выкупов.

Последнее заметное обновление Cuba было зафиксировано в первом квартале 2022 года, когда операторы малвари перешли на обновленную версию шифровальщика с более тонкими настройками и добавили поддержку quTox для связи со своими жертвами.

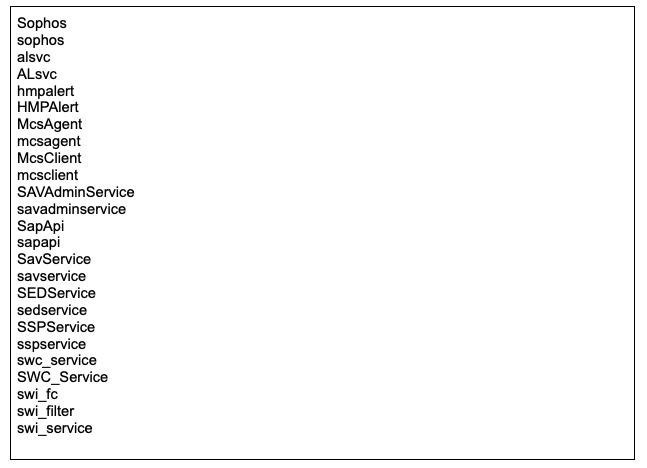

Как теперь рассказывают аналитики Palo Alto Networks, вышеупомянутая группа Tropical Scorpius, использует стандартный пейлоад Cuba, который практически не изменился с 2019 года. Одно из немногих обновлений 2022 года связано с использованием легитимного, но недействительного сертификата Nvidia (ранее украденного у компании хакерами из Lapsus$) для подписи драйвера ядра, который используется на начальных этапах заражения. Задача этого драйвера — обнаруживать процессы, принадлежащие защитным продуктам, и завершать их, чтобы помочь злоумышленникам избежать обнаружения.

После этого Tropical Scorpius использует инструмент для локального повышения привилегий, в основе которого лежит эксплоит для уязвимости CVE-2022-24521, исправленной в апреле 2022 года. По словам исследователей, этот этап атаки явно вдохновлен подробным описанием проблемы от ИБ-исследователя Сергея Корниенко.

Следующая фаза атаки Tropical Scorpius включает загрузку ADFind и Net Scan для выполнения бокового перемещения. Вместе с этим злоумышленники развертывают в сети жертвы инструмент, который помогает им получить кэшированные учетные данные Kerberos. Также хакеры могут применять инструмент для эксплуатации нашумевшей уязвимости Zerologon (CVE-2020-1472) для получения привилегий администратора домена.

Под конец атаки операторы Tropical Scorpius наконец развертывают в сети жертвы малварь ROMCOM RAT, которая держит связь с управляющими серверами через запросы ICMP, выполняемые через функции Windows API.

ROMCOM RAT поддерживает десять основных команд:

- получить информацию о подключенном диске;

- получить списки файлов для указанного каталога;

- запустить реверс-шелл svchelper.exe в папке %ProgramData%;

- загрузить данные на управляющий сервер в виде файла ZIP, используя IShellDispatch для копирования файлов;

- скачать данные и записать в worker.txt в папке %ProgramData%;

- удалить указанный файл;

- удалить указанный каталог;

- создать процесс с подменой PID;

- обрабатывать только ServiceMain,полученный от управляющего сервера и «спать» в на протяжении 120 000 мс;

- выполнить обход запущенных процессов и собрать их ID.

Эксперты отмечают, что хакеры из Tropical Scorpius скомпилировали новейшую версию ROMCOM и загрузили ее на VirusTotal 20 июня 2022 года. Эта версия содержит еще десять дополнительных команд, предоставляя злоумышленникам более широкие возможности для выполнения и загрузки файлов, а также завершения процессов.

Кроме того, новая версия поддерживает получение дополнительных полезных нагрузок с управляющего сервера, например, таких как программа для снятия скриншотов Screenshooter.

Исследователи заключают, что с появлением Tropical Scorpius, шифровальщик Cuba превращается в более серьезную угрозу, хотя в целом этот вымогатель не может похвастаться большим количеством жертв.