В июле текущего года компания Group-IB обнаружила более 150 мошеннических ресурсов, маскирующихся под платформу Steam. Для «угона» учетных записей геймеров злоумышленники используют новую фишинговую технику browser-in-the-browser («браузер в браузере»), из-за чего фейки практически невозможно отличить от оригинальных страниц Steam. Специалисты Group-IB связались с компанией Valve и предупредили об угрозе для пользователей сервиса.

Впервые технику атак browser-in-the-browser описал ИБ-исследователь, известный под псевдонимом mr.d0x. В марте 2022 года специалист продемонстрировал технику, которая позволяет создавать фишинговые формы входа, используя для этого фейковые окна в браузере Chrome. Атака основывается на том факте, что при входе на сайты нередко можно увидеть предложение залогиниться с помощью учетной записи Google, Microsoft, Apple, Twitter, Facebook, Steam и так далее. При нажатии такой кнопки (например, «Login in with Google») в браузере отобразится окно single-sign-on (SSO), в котором будет предложено ввести учетные данные и войти в систему с этой учетной записью.

Важно, что такие окна урезаны и отображают только саму форму для входа и адресную строку, показывающую URL-адрес. Этот URL-адрес позволяет убедиться, что для входа на сайт используется настоящий домен (например, google.com), что еще больше повышает доверие к процедуре.

В прошлом хакеры не раз пытались подделывать окна SSO с помощью HTML, CSS и JavaScript, но обычно различные элементы выдают такие фальшивки. Атака browser-in-browser, в свою очередь, использует готовые шаблоны для создания фейковых, но очень реалистичных всплывающих окон, а также позволяет настраивать URL-адреса и заголовки для фишинговых атак. По сути, атака создает поддельные окна в реальных окнах браузера (отсюда и название).

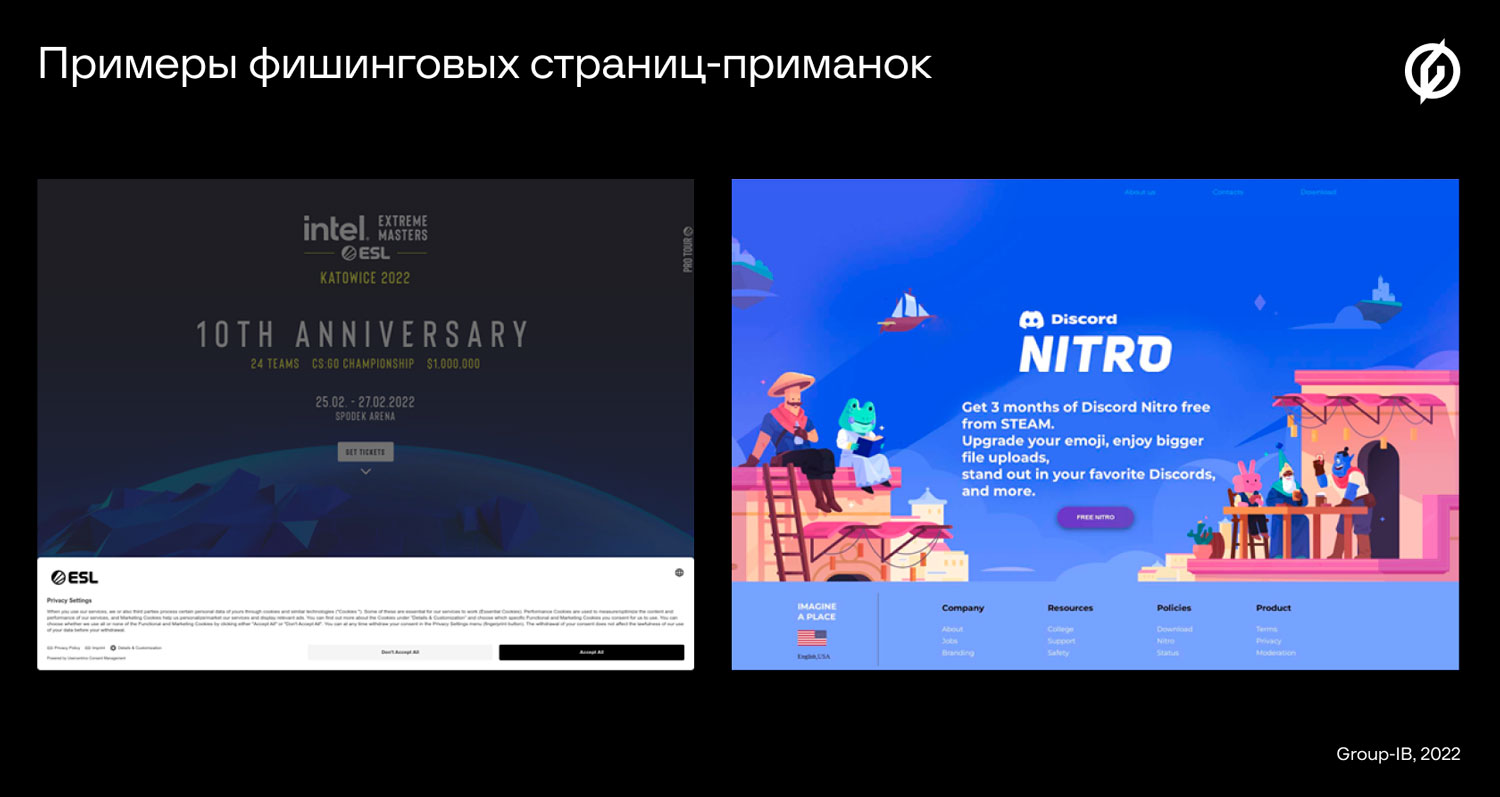

Эксперты Group-IB пишут, что в случае атак на пользователей Steam, злоумышленники отправляют пользователям в тематических чатах и пабликах сообщения с предложением присоединиться к киберспортивному турниру по популярным играм (League of Legends, Counter-Strike, Dota 2, PUBG), проголосовать за одну из команд, приобрести билеты на мероприятие, получить внутриигровой предмет или скин. Еще один способ заманить пользователей на фишинговый сайт — реклама в популярном видео с игрой (запись стрима, геймплей) или в описании к нему.

Затем в дело вступает техника browser-in-the-browser, и злоумышленники пользуются тем, что на платформе Steam аутентификация происходит во всплывающем окне, а не в новой вкладке. В отличие от большинства мошеннических ресурсов, которые открывают фишинговую страницу в новой вкладке или делают переход, новая техника открывает поддельное окно браузера на прежней вкладке.

Практически любая кнопка на мошенническом ресурсе открывает форму ввода учетных данных, повторяющую оригинальное окно Steam. Во всплывающем окне есть фальшивый «зеленый замочек» — иконка SSL-сертификата организации. Ссылка в адресной строке поддельного окна не отличается от оригинальной — ее можно выделить, скопировать, открыть в другой вкладке. Кнопки работают корректно, окно можно двигать по экрану. Кроме того, на обнаруженных в июле фишинговых ресурсах была возможность выбора из 27 языков.

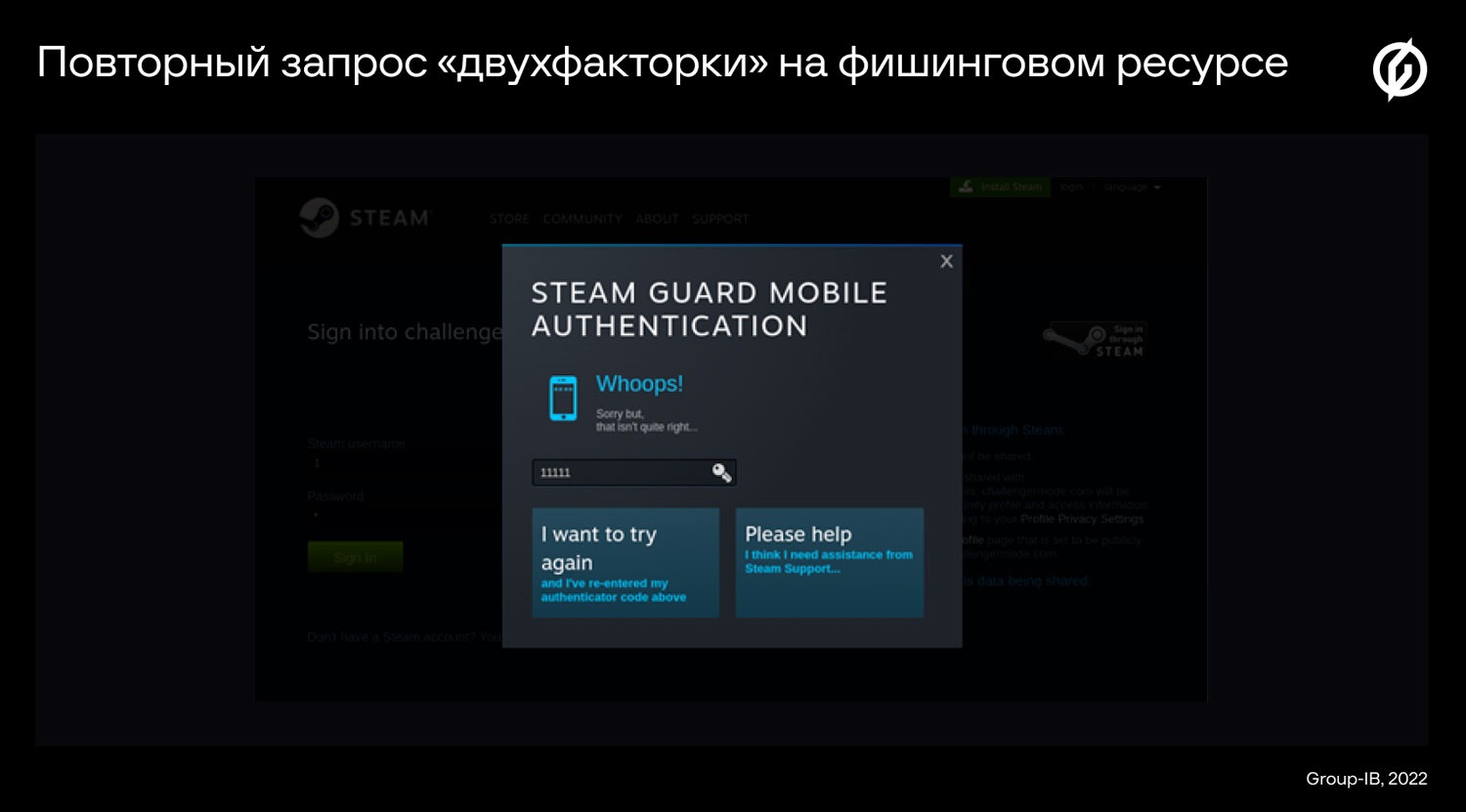

После того, как пользователь вводит свои данные в фишинговой форме, они сразу же передаются хакерам и автоматически вводятся на официальном ресурсе. Если ввести данные некорректно (один из способов проверки подлинности ресурса из игровых пабликов), то новая фишинговая форма сообщит об ошибке, прямо как настоящий Steam. Если у жертвы включена двухфакторная аутентификация, то мошеннический ресурс покажет запрос кода в дополнительном окне.

«Похоже, прежние советы, которые несколько лет назад помогали геймерам определить фишинговый сайт, сегодня уже бесполезны против нового метода мошенников. Фишинговые ресурсы, использующие технологию browser-in-the-browser, представляют опасность даже для опытных пользователей Steam, соблюдающих основные правила кибербезопасности. В отличие от распространенных мошеннических схем, в которых наборы готовых инструментов для фишинговых страниц разрабатываются для продажи, решения Browser-in-the-browser для Steam держатся злоумышленниками в секрете. Мы обращаем внимание игрового коммьюнити на новую схему мошенничества и призываем соблюдать рекомендации и быть внимательными при вводе своих данных», — говорит Александр Калинин, руководитель Центра реагирования на инциденты информационной безопасности Group-IB (CERT-GIB 24/7).

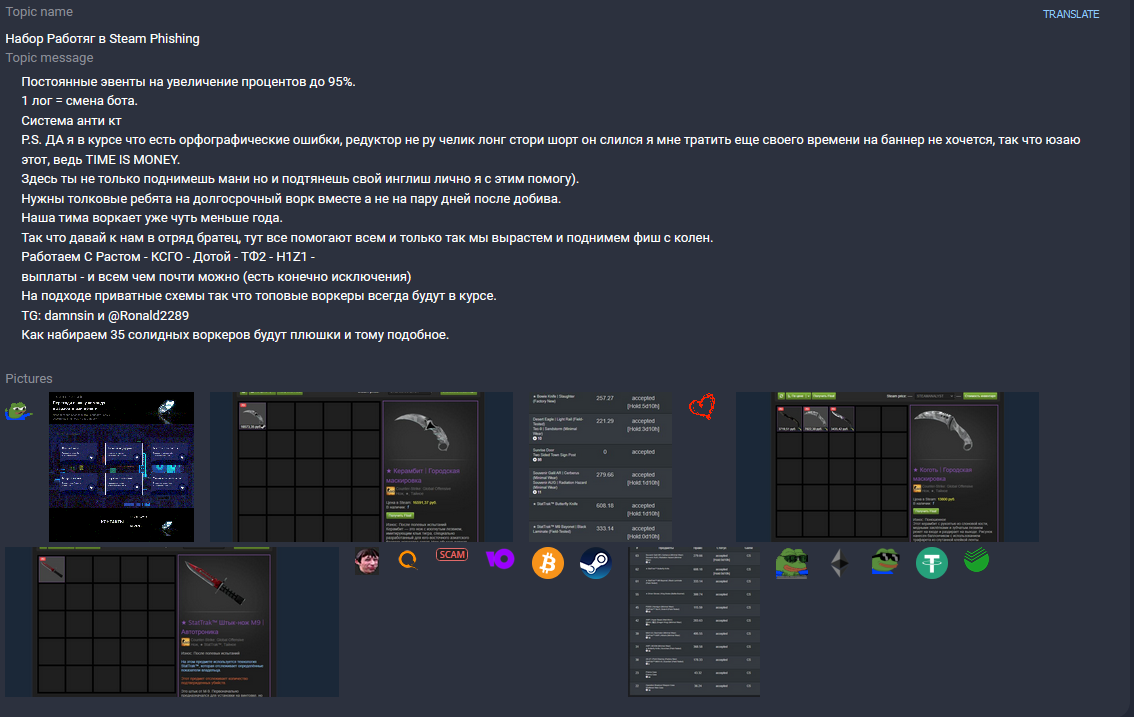

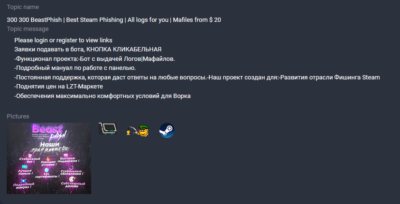

Более детальный анализ фишинг-кита, который использовался для создания подделок, можно найти в блоге компании. Эксперты говорят, что в отличие от схем phishing-as-a-service, в которых фишинг-киты разрабатываются для продажи, фишинг-киты для Steam держат в большем секрете. Кампании проводят группы злоумышленников, собираемые на форумах в даркнете или в Telegram. Свои действия они координируют через Telegram или Discord.