Эксперты Trend Micro обнаружили, что хакеры злоупотребляют системным античит-драйвером популярной игры Genshin Impact, чтобы отключать антивирусное ПО во время проведения вымогательских атак. Дело в том, что mhypro2.sys дает доступ к памяти любого процесса и ядра, а также способен завершать процессы, обладая наивысшими привилегиями.

О проблеме mhypro2.sys известно как минимум с 2020 года, и ИБ-эксперты уже давно апеллируют к производителям античит-систем в целом, так как большинство подобных решений работают на уровне ring 0, что вряд ли можно считать безопасным.

В случае mhypro2.sys воззвания экспертов не возымели никакого эффекта, сертификат подписи кода не был отозван, и поэтому программу до сих пор можно установить в Windows не поднимая тревоги. Хуже того, с 2020 года на GitHub доступны сразу два PoC-эксплоита и детальное описание того, как можно использовать античит из user mode для чтения/записи в памяти ядра с привилегиями kernel mode, завершать конкретные процессы и так далее.

Свежий отчет Trend Micro гласит, что хакеры злоупотребляют возможностями драйвера с июля 2022 года и используют его для отключения правильно настроенных защитных решений.

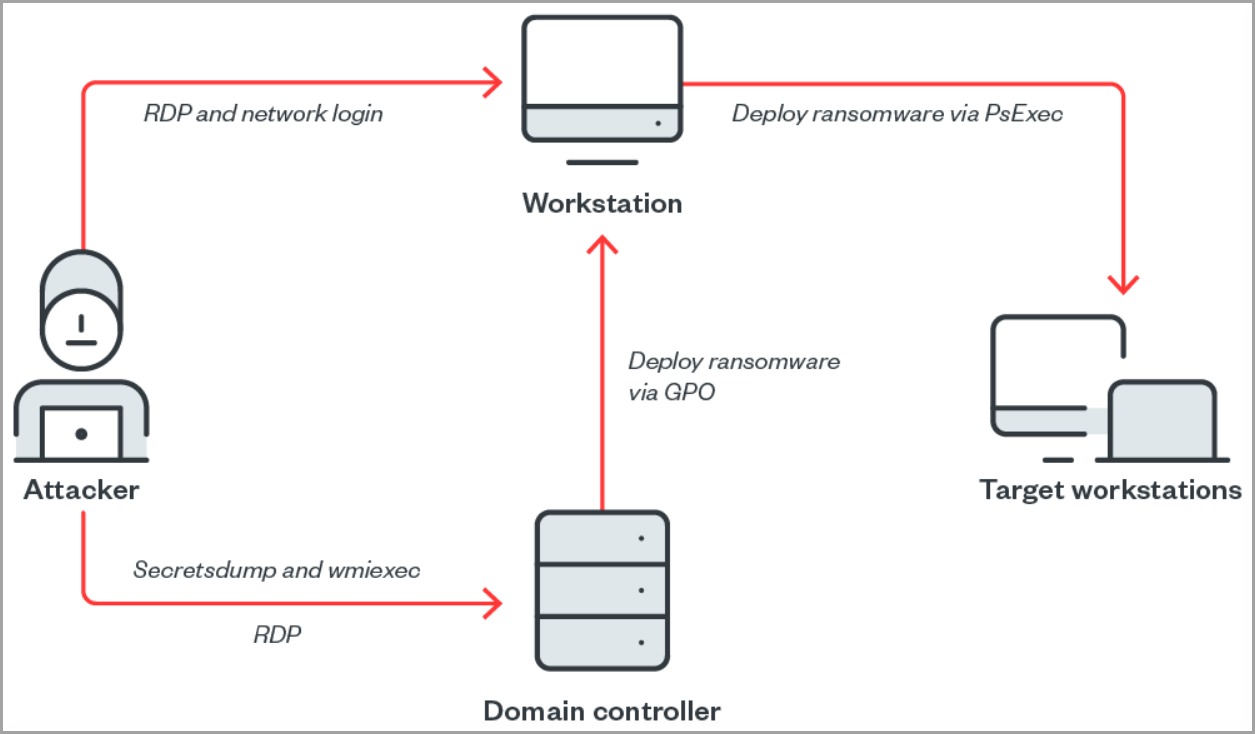

Аналитики пишут, что в изученном ими примере злоумышленники использовали secretsdump и wmiexec против целевой машины, а затем подключились к контроллеру домена через RDP, используя украденные учетные данные администратора.

Первое действие, предпринятое хакерами на скомпрометированной машине, заключалось в переносе mhyprot2.sys на рабочий стол вместе с вредоносным исполняемым файлом kill_svc.exe, который использовался для установки драйвера. Затем злоумышленники загрузили файл avg.msi, который, в свою очередь, загружал и выполнял следующие четыре файла:

• logon.bat — запускает HelpPane.exe, «убивает» антивирус и другие службы, запускает svchost.exe;

• HelpPane.exe — маскируется под исполняемый файл справки и поддержки Microsoft; похож на kill_svc.exe, так как устанавливает mhyprot2.sys и «убивает» антивирусные службы;

• mhyprot2.sys —античит-драйвер Genshin Impact;

• svchost.exe — полезная нагрузка неназванной программы-вымогателя.

В рассмотренном инциденте хакеры трижды пытались зашифровать файлы на взломанной рабочей станции, но не преуспели в этом, однако антивирусные службы были успешно отключены. В итоге атакующие просто переместили logon.bat на рабочий стол, запустив его вручную, и это сработало.

Под конец атаки хакеры загрузили драйвер, вымогателя и исполняемый файл kill_svc.exe в общую сетевую папку для массового развертывания, стремясь заразить как можно больше рабочих станций.

Trend Micro предупреждает, что хакеры могут и дальше использовать античит-модуль, поскольку даже если поставщик все же исправит уязвимость, старые версии mhypro2.sys все равно останутся в ходу, и модуль можно интегрировать в любое вредоносное ПО. При этом эксперты отмечают, что пока модули с подписью кода, выступающие в качестве драйвера устройства, которыми можно злоупотреблять, все же встречаются достаточно редко.

«На момент написания этой статьи подпись кода для mhyprot2.sys все еще была действительна. Чтобы атака сработала, Genshin Impact не нужно устанавливать на устройство жертвы. Использование драйвера не зависит от игры», — предупреждают в компании.

В ответ на публикацию этого отчета известный ИБ-эксперт Кевин Бомонт (Kevin Beaumont) заметил в Twitter, что администраторы могут защититься от этой угрозы, заблокировав хеш «0466e90bf0e83b776ca8716e01d35a8a2e5f96d3», который соответствует уязвимому драйверу mhypro2.sys.