Аналитики из компании McAfee обнаружили в Chrome Web Store пять расширений для Google Chrome, которые занимались мошенничеством с данными пользователей. В частности, расширения отслеживали, когда пользователи посещают определенные e-commerce сайты, и изменяли файлы cookie таким образом, чтобы создавалось впечатление, будто пользователь перешел по реферальной ссылке.

Пять расширений, суммарно загруженные более 1,4 млн раз, носили следующие названия:

- Netflix Party (mmnbenehknklpbendgmgngeaignppnbe) — 800 000 установок;

- Netflix Party 2 (flijfnhifgdcbhglkneplegafminjnhn) — 300 000 установок;

- Full Page Screenshot Capture – Screenshotting (pojgkmkfincpdkdgjepkmdekcahmckjp) — 200 000 установок;

- FlipShope – Price Tracker Extension (adikhbfjdbjkhelbdnffogkobkekkkej) — 80 000 установок;

- AutoBuy Flash Sales (gbnahglfafmhaehbdmjedfhdmimjcbed) — 20 000 установок.

Отмечается, что все расширения действительно обладали заявленной функциональностью, из-за чего жертвам было сложнее заметить их вредоносную активность.

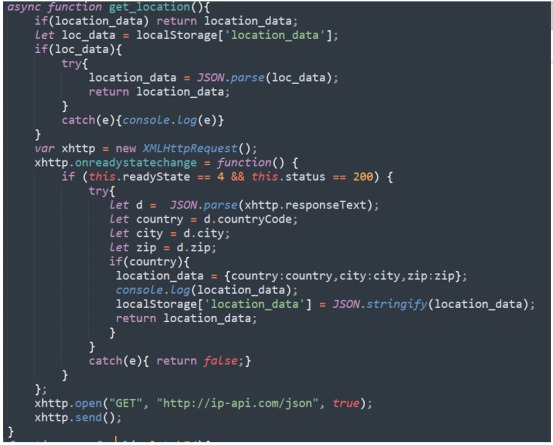

Исследователи пишут, что использование этих расширений не влияло на пользователей напрямую, однако эти продукты все же представляли серьезную угрозу для конфиденциальности. По словам аналитиков, все пять расширений действовали одинаково: манифест приложения (файл manifest.json), определяющий поведение расширения в системе, загружал многофункциональный скрипт (B0.js), который передавал данные о браузинге на домен, контролируемый злоумышленниками (langhort[.]com).

Данные передавались через POST-запросы, и это происходило каждый раз, когда пользователь посещал новый URL-адрес. Информация, которую в итоге получали мошенники, включала сам URL-адрес в формате base64, идентификатор пользователя, местоположение устройства (страна, город, почтовый индекс) и закодированный реферальный URL-адрес.

Если посещенный жертвой ресурс совпадал с записями в специальном списке сайтов, с которыми связаны авторы малвари, сервер отвечал B0.js следующим образом. В первом случае команда Result['c'] — passf_url приказывала скрипту вставить на сайт предоставленный URL-адрес (реферальную ссылку) в качестве iframe. Во втором случае Result['e'] setCookie приказывала B0.js изменить файл cookie или подменить его предоставленным файлом (если расширение обладало правами для выполнения этого действия). Специалисты McAfee опубликовала видео, демонстрирующее, как происходили такие подмены URL-адресов и файлов cookie.

Чтобы избежать обнаружения, усложнить анализ, а также сбить с толку ИБ-исследователей и бдительных пользователей, некоторые из расширений начинали мошенническую активность спустя как минимум 15 дней после установки.

В настоящее время все расширения уже удалены из Chrome Web Store, однако это не означает их удаления из браузеров пользователей. Избавиться от расширений пострадавшим придется вручную.