По информации Cisco Talos, в период с марта по июнь 2022 года хакеры организовали три связанные друг с другом кампании, доставляя на скомпрометированные машины различную малварь, включая RAT ModernLoader, RedLine Stealer и майнеры криптовалюты.

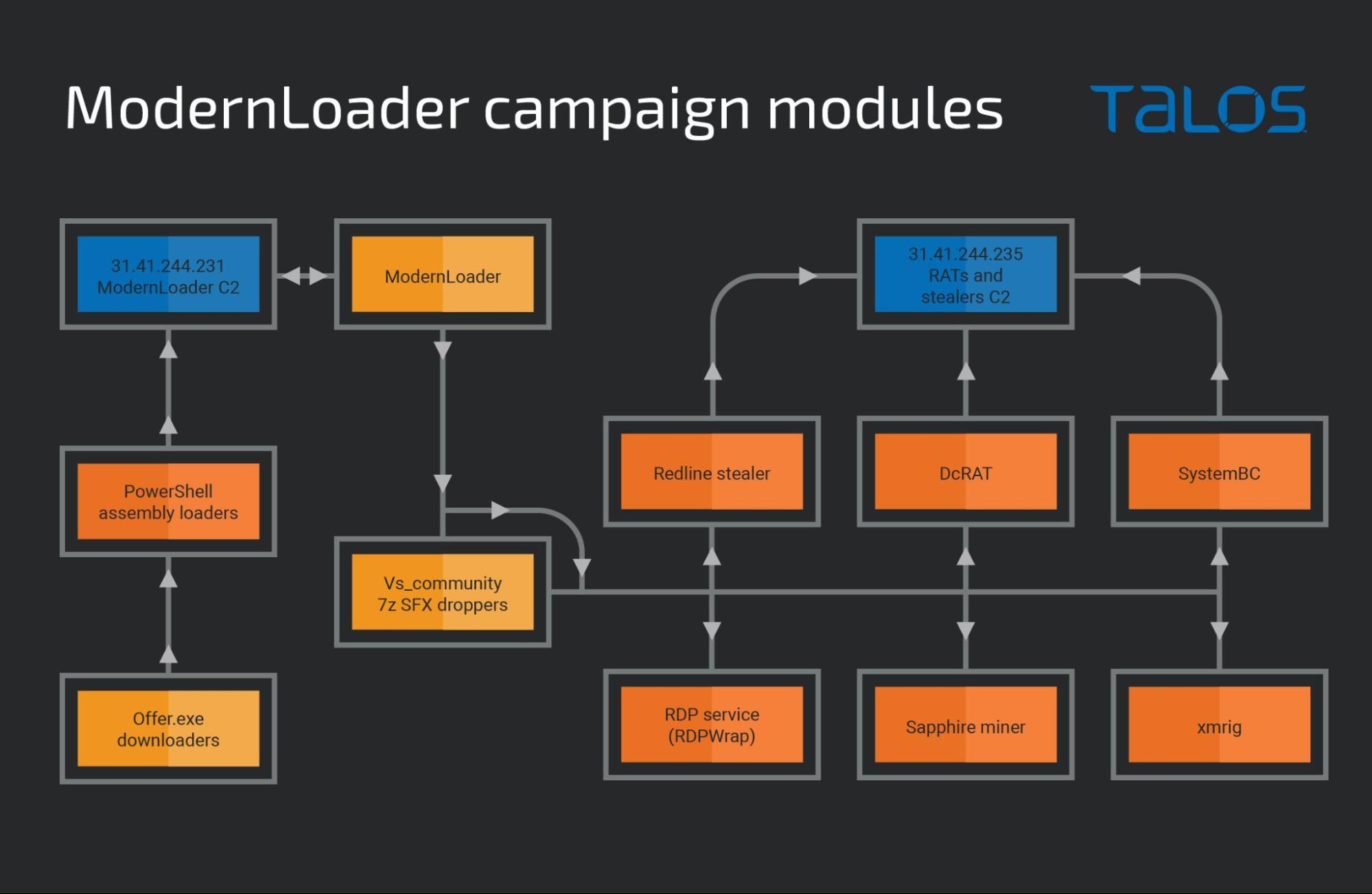

В первую очередь экспертов заинтересовал именно ModernLoader, предназначенный для установления удаленного контроля над компьютером жертвы и позволяющий злоумышленникам развертывать дополнительную малварь, похищать конфиденциальную информацию или сделать зараженную систему частью ботнета.

Эксперты описывают ModernLoader (также известный как Avatar bot) как весьма простой троян удаленного доступа, написанный на .NET. Он обладает функциями сбора системной информации, выполнения произвольных команд, загрузки и запуска файлов с управляющего сервера, что позволяет злоумышленниками изменять вредоносные модули в режиме реального времени.

Cisco Talos связывает атаки ModernLoader с ранее неизвестными русскоязычными злоумышленниками, которые используют уже готовые инструменты. Среди целей хакеров были пользователей из стран Восточной Европы (Болгарии, Польше, Венгрии и России).

Для своих атак злоумышленники предпринимают попытки взлома уязвимых веб-приложений, включая WordPress и CPanel, и в случае успеха распространяют малварь под видом подарочные карты Amazon (разумеется, фейковых).

Так, полезная нагрузка первого этапа атаки представляет собой файл HTML Application (HTA), который запускает скрипт PowerShell с управляющего сервера злоумышленников, чтобы инициировать развертывание промежуточных пейлоадов, которые в итоге внедряют на машину малварь, используя технику process hollowing.

Также расследование Cisco Talos выявило еще две вредоносные кампании, имевшие место в марте 2022 года. Они строились почти аналогичным образом и использовали ModerLoader в качестве основного средства связи управляющим сервером малвари, заражая машины жертв дополнительными вредоносными программами, включая XMRig, RedLine Stealer, SystemBC, DCRat и похититель токенов для Discord.

«Эти кампании свидетельствуют о том, что хакеры экспериментируют с различными технологиями, — пишут исследователи. — Использование готовых инструментов показывает, что злоумышленники имеют представление о тактиках, методах и процедурах, необходимых для успешной вредоносной кампании, но их технические навыки пока недостаточно развиты для разработки собственных инструментов».