Исходный код трояна удаленного доступа CodeRAT был опубликован на GitHub. Это произошло после того, как ИБ-исследователи вычислили разработчика малвари и призвали его к ответу из-за атак, в которых использовался данный «инструмент».

Эксперты из компании SafeBreach рассказывают, что атаки с использованием CodeRAT строились следующим образом: кампания, судя по всему, была нацелена на разработчиков из Ирана, говорящих на фарси. Их атаковали при помощи документа Word, который содержал DDE-эксплоит.

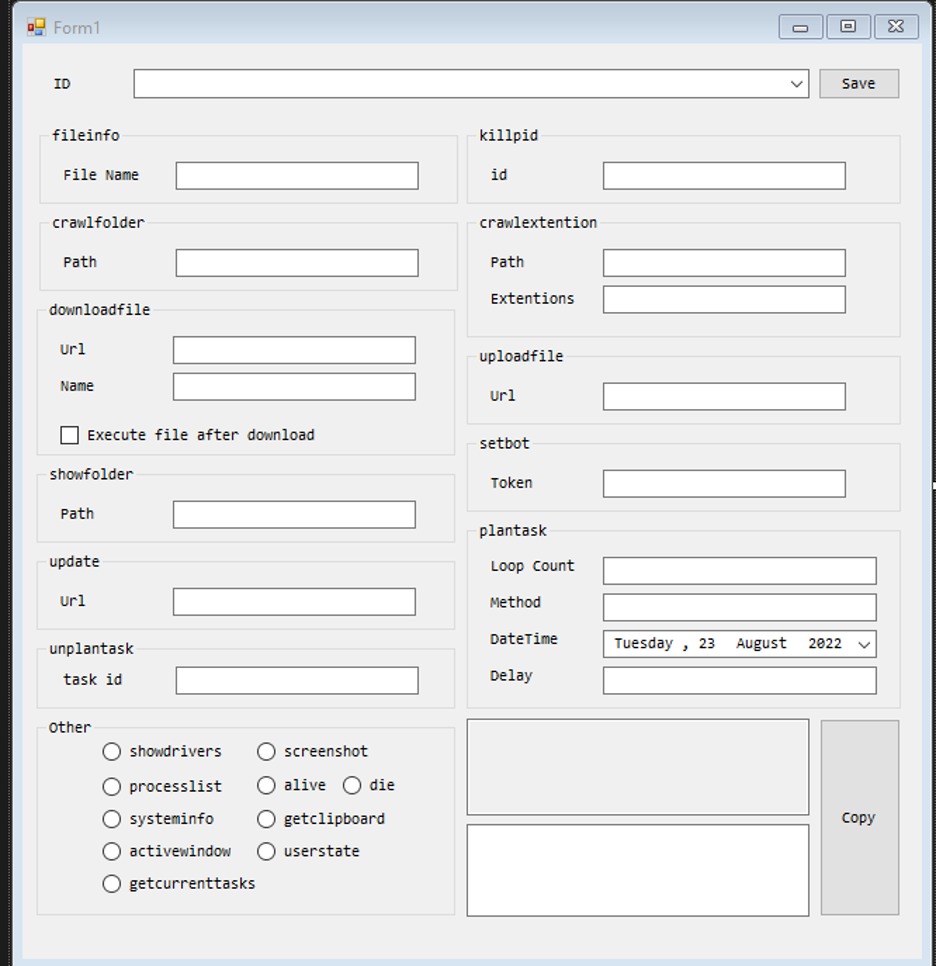

Этот эксплоит загружал и запускал CodeRAT из GitHub- репозитория злоумышленника, предоставляя удаленному оператору широкий спектр возможностей после заражения. В частности, CodeRAT поддерживает около 50 команд, включая создание скришотов, копирование содержимого буфера обмена, получение списка запущенных процессов, завершение процессов, проверку использования графического процессора, загрузку, скачивание и удаление файлов, выполнение программ и так далее.

Также вредонос обладает обширными возможностями для мониторинга веб-почты, документов Microsoft Office, баз данных, социальных сетей, IDE для Windows Android, а также порносайтов и отдельных сайтов (например, иранской e-commerce компании Digikala или веб-мессенджера Eitaa на языке фарси). Кроме того, малварь шпионит за окнами таких инструментов, как Visual Studio, Python, PhpStorm и Verilog.

«Такой мониторинг, особенно слежка за порносайтами, активностью в социальных сетях и использованием инструментов для анонимного браузинга, приводит нас к мысли, что CodeRAT — это разведывательный инструмент, используемый злоумышленниками, связанными с правительством. Обычно подобное наблюдается в атаках, за которыми стоит исламский режим Ирана, отслеживающий незаконные и аморальные действий своих граждан», — говорят эксперты.

Для связи со своим оператором и кражи собранных данных CodeRAT использует механизм на базе Telegram, который полагается на общедоступный API загрузки анонимных файлов (вместо традиционной C&C-инфраструктуры).

Хотя эта кампания внезапно прервалась, исследователи сумели вычислить разработчика малвари, который скрывается за ником Mr Moded. Когда специалисты SafeBreach связались с разработчиком CodeRAT, тот сначала не стал отрицать их обвинения, а вместо этого запросил у экспертов дополнительную информацию.

После того, как специалисты предоставили Mr Moded доказательства, связывающие его с CodeRAT, он не растерялся и попросту выложил исходный код малвари у себя на GitHub. Исследователи предупреждают, что теперь, после публикации исходников, CodeRAT может стать более распространенным.