Эксперты компании Zscaler сообщают, что хакеры опять воруют у хакеров. Выяснилось, что создатель вредоноса Prynt Stealer оснастил свое творение бэкдором. С помощью этой «закладки» Prynt Stealer делает копию всех украденных у жертвы данных и сливает информацию не только своим операторам, но и автору малвари.

Впервые Prynt Stealer, основанный на исходниках AsyncRAT и инфостилера StormKitty, попал в поле зрения ИБ-экспертов еще в апреле 2022 года. Тогда малварь изучили аналитики из компании Cyble. Они рассказывали, что вредонос обладает широкими возможностями, комплектуется дополнительными модулями кейлоггера и клипера, и рекламируется как решение для компрометации самых разных браузеров, мессенджеров и игровых приложений, а также способен осуществлять прямые финансовые атаки.

Prynt Stealer распространяется по подписке, и автор просит за него 100 долларов в месяц, 200 долларов в квартал или 700 долларов в год, а также предлагает пожизненную лицензию за 900 долларов.

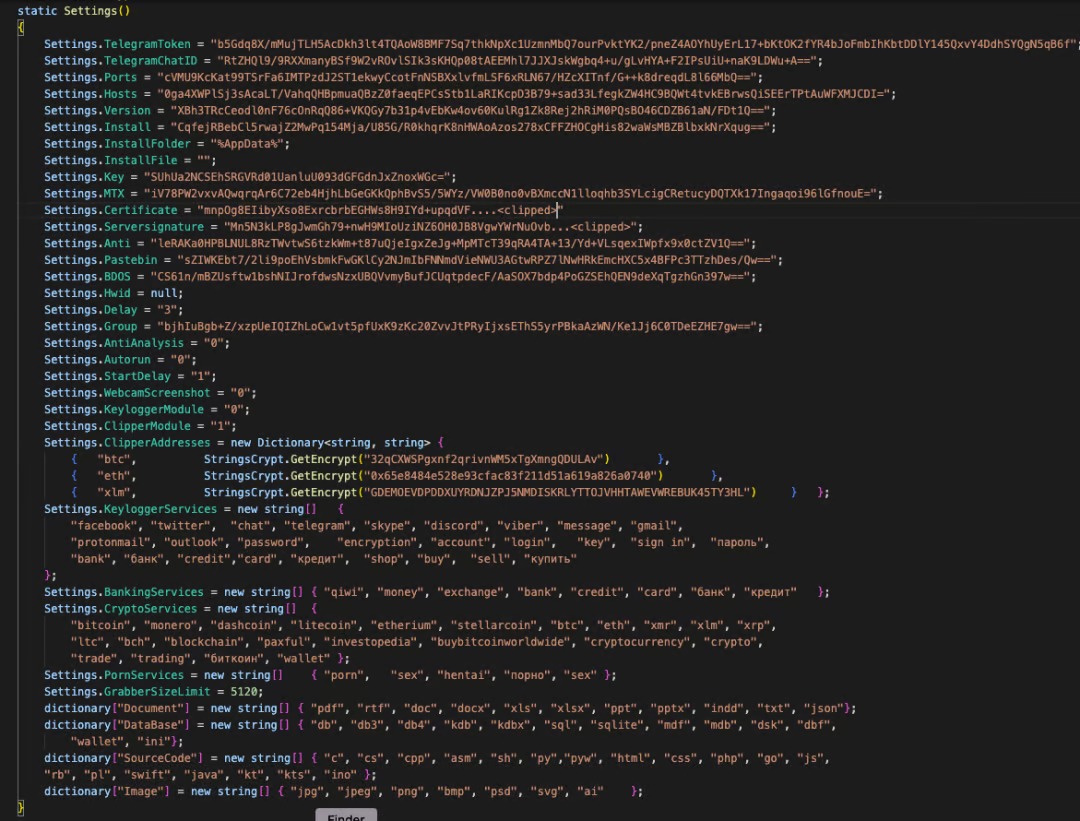

Еще весной сообщалось, что похищенные Prynt Stealer данные обычно сжимаются и передаются операторам малвари через Telegram-бота. Однако, как теперь пишут исследователи из Zscaler, Prynt Stealer содержит бэкдор: вредонос поставляется с дополнительным жестко закодированным токеном и идентификатором Telegram, и похищенные у жертв данные пересылаются еще и автору малвари.

Аналитики Zscaler отмечают, что Prynt Stealer может быть связан не только с упомянутыми выше AsyncRAT и StormKitty. Также они обнаружили связь с семействами малвари WorldWind и DarkEye, и предполагают, что за этими вредоносами может стоять один и тот же автор.

Изучив утекшую в открытый доступ копию билдера Prynt Stealer, исследователи обнаружили, что во время выполнения загрузчик извлекает DarkEye Stealer из Discord и настраивает его для передачи данных автору вредоноса. По сути, DarkEye представляет собой вариант Prynt Stealer, и разница между ними заключается лишь во включенных или отключенных функциях клиппера и кейлоггера.

Кроме того, автор Prynt Stealer настроил билдер таким образом, что тот загружает и выполняет LodaRAT. Это старый, но мощный троян, датированный 2017 годом, который позволяет удаленному злоумышленнику получить полный контроль над зараженной системой, похитить информацию, внедрить дополнительные полезные нагрузки и так далее.

Исследователи предполагают, что после этого разоблачения Prynt Stealer потеряет основную массу клиентов. Однако, похоже, у создателя малвари на подходе сразу два новых продукта, и в настоящее время он уже практически не рекламируется на хакерских форумах.

«Бесплатный доступ к исходному коду многочисленных семейств малвари значительно облегчил разработку для неопытных злоумышленников, — пишут эксперты. — Автор Prynt Stealer пошел еще дальше и внедрил бэкдор, чтобы воровать у своих клиентов (жестко запрограммировав токен и идентификатор Telegram в свое вредоносное ПО). Как гласит старая поговорка: “среди воров нет чести”».