Обнаружена новая вредоносная кампания северокорейской хак-группы Lazarus, активная с февраля по июль 2022 года. На этот раз хакеры нацелились на поставщиков энергии по всему миру, в том числе на компании в США, Канаде и Японии.

О новой кампании рассказывают эксперты Cisco Talos, по мнению которых, целью Lazarus было «проникновение в организации по всему миру для установления долгосрочного доступа и последующей кражи данных, представляющих интерес для государства-противника».

Тогда как ранее атаки Lazarus приводили к использованию малвари Preft (Dtrack) и NukeSped (Manuscrypt), новая кампания оказалась примечательна использованием ряда других вредоносных программ: HTTP-бота VSingle, который выполняет произвольный код в удаленной сети; написанного на Go бэкдора YamaBot; а также ранее неизвестного ранее трояна удаленного доступа (RAT) MagicRAT, который применялся для поиска и кражи данных с зараженных устройств, но также может использоваться для запуска дополнительных полезных нагрузок в зараженных системах.

Стоит сказать, что об этой активности Lazarus уже писали аналитики из компаний Symantec и AhnLab, но свежий отчет Cisco получился более углубленным и раскрывает гораздо больше деталей о деятельности хакеров.

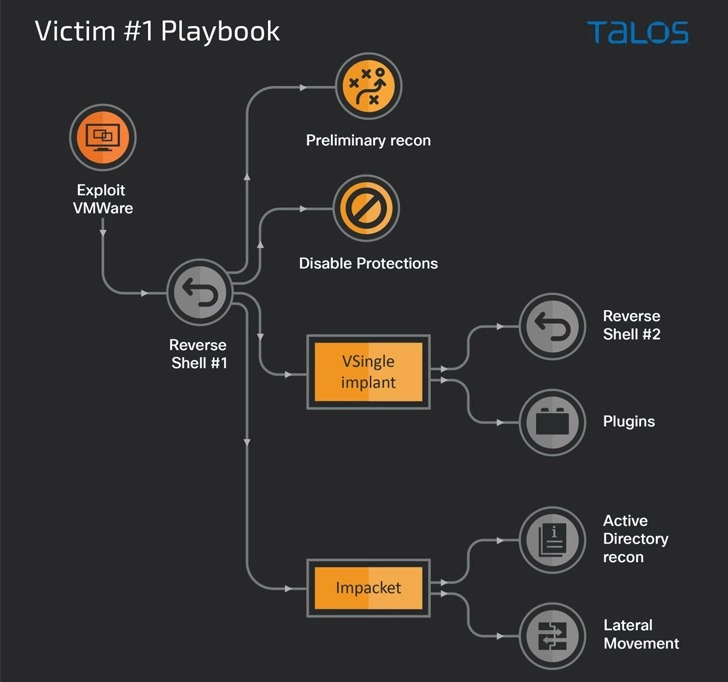

Известно, что первоначальный доступ к корпоративным сетям своих жертв Lazarus получали за счет эксплуатации уязвимостей в продуктах VMware (например, Log4Shell). Эти проблемы применялись для запуска шелл-кода, создания реверс-шеллов и выполнения произвольных команд на скомпрометированной машине.

«Хотя в атаках применялась одна и та же тактика, развернутые в результате вредоносные программы отличались друг от друга, что указывает на большое разнообразие имплантов в распоряжении Lazarus», — говорят исследователи.

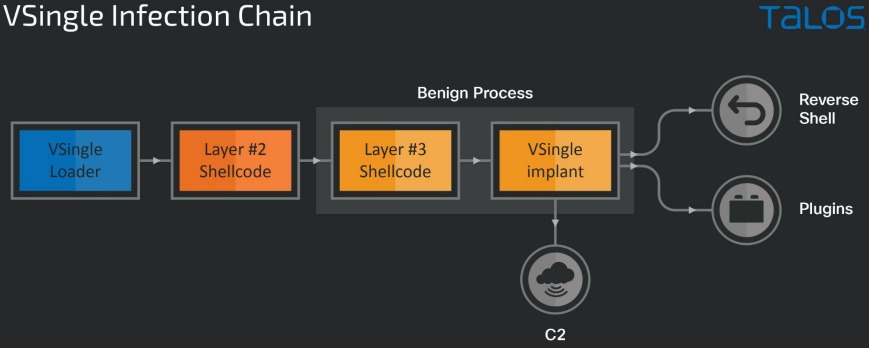

Так, использование малвари VSingle в ходе одной из атак позволило злоумышленникам выполнять различные действия, включая разведку, кражу данных и ручную установку бэкдоров, что дало им четкое представление о среде жертвы. В сущности, этот вредонос подготавливает почву для кражи учетных данных, создает новых пользователей-администраторов на хосте и устанавливает реверс-шелл для связи с управляющим сервером и загрузки плагинов, которые расширяют его функциональность.

В другом случае, после получения первоначального доступа и проведения разведки, хакеры использовали не только VSingle, но и MagicRAT, которому исследователи уделили особое внимание и посвятили отдельный пост. Троян способен самостоятельно закрепляться в системе жертвы, выполняя жестко запрограммированные команды и создавая запланированные задачи, проводить разведку и извлекать дополнительные вредоносы с управляющего сервера (такие как TigerRAT).

В третьем случае Lazarus развертывала в системах пострадавших малварь YamaBot, написанную на Go и обладающую стандартными возможностями RAT:

- составление списка файлов и каталогов;

- передача информацию о процессах на управляющий сервер;

- скачивание удаленных файлов;

- выполнение произвольных команд;.

- самоуничтожение.

Также отмечается, что нередко группировка использовала не только собственные инструменты, но осуществляла сбор учетных данных в сетях жертвы с помощью таких известных решений, как Mimikatz и Procdump, отключала антивирусные компоненты и службы Active Directory, а также принимала меры по заметанию следов после активации бэкдоров.