Аналитики Recorded Future заметили, что хакеры используют контейнеры Google Tag Manager (GTM) для внедрения электронных скиммеров, которые затем воруют данные банковских карт и личную информацию покупателей на e-commerce сайтах.

GTM используется на тысячах сайтов для сбора различных метрик, отслеживания клиентов и прочих маркетинговых целей. GTM использует контейнеры для встраивания JavaScript и других ресурсов на сайты, а преступники научились скрывать в контейнерах GTM вредоносные скрипты, что позволяет им похищать личную информацию покупателей.

В общей сложности исследователи обнаружили 569 e-commerce доменов, зараженных веб-скиммерами. Согласно отчету, подтверждено, что 314 из них были заражены GTM-скиммерами, а еще 255 отправляли украденные данные на вредоносные домены, связанные со злоупотреблением GTM.

По состоянию на 25 августа 2022 года, почти 90 из этих доменов все еще были заражены, и исследователи говорят, что в среднем для устранения взлома администраторам требуется более трех месяцев.

«В настоящий момент в кардшопах в даркнете размещены данные более 165 000 платежных карт, принадлежащих жертвам атак, которые связаны с контейнерами GTM, — пишут исследователи. — Общее количество платежных карт, скомпрометированных с помощью GTM веб-скиммеров, вероятно, будет даже больше».

При этом эксперты отмечают, что, судя по обсуждениям в даркнете, злоупотребление GTM началось еще в 2018 году, и уже тогда использовалось различными хак-группами.

«Впервые мы сообщили о злоупотреблении GTM в отчете от 2021 года, и GTM активно эксплуатируют по сей день. В некоторых случаях используются те же вредоносные GTM-бакеты, о которых сообщалось еще в прошлом году. Мы считаем, что эксплуатация GTM останется неизменной, если Google не исправит проблему и не внедрит активное сканирование для обнаружения пейлоадов скиммеров внутри GTM- бакетов», — считают эксперты.

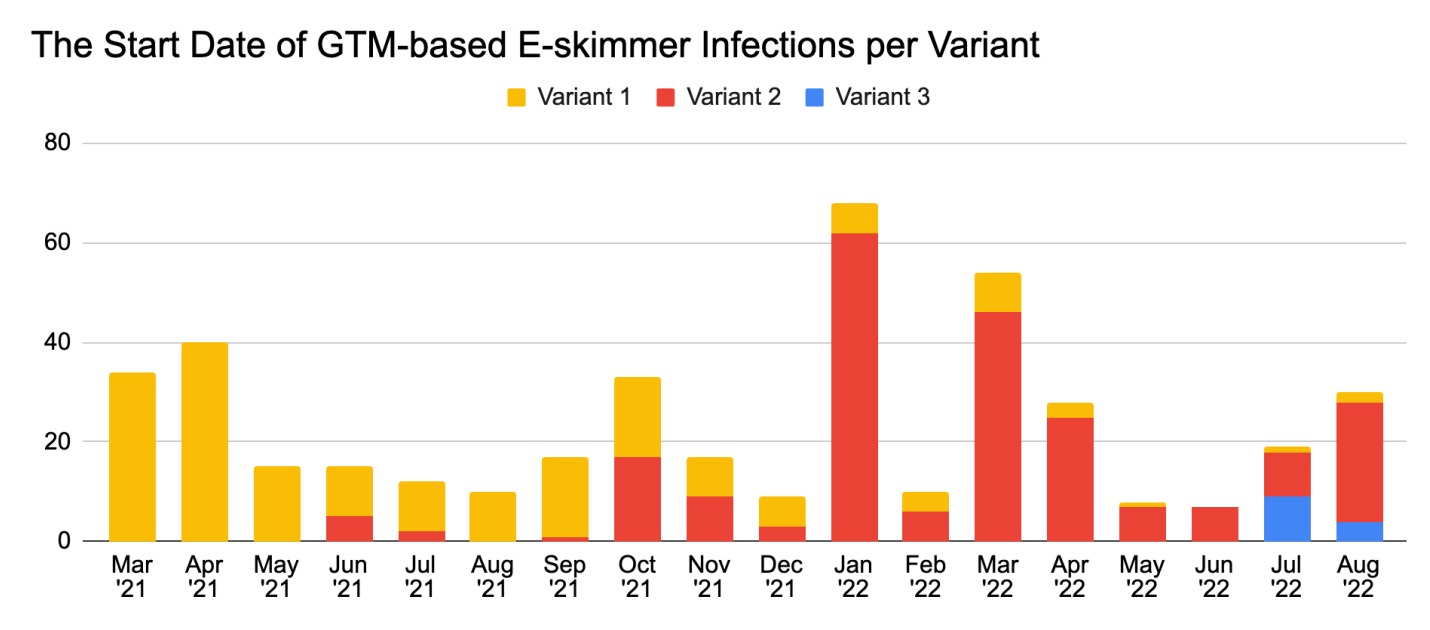

Recorded Future начала отслеживать эксплуатацию трех вариантов GTM-скиммеров еще в марте 2021 года и отмечает, что с тех пор новые зараженные домены появляются каждый месяц.

Первый и третий варианты скиммеров имеют определенное сходство, которое позволяет предположить, что за их созданием стоят одни и те же хакеры, которые регулярно обновляют свои инструменты, чтобы избежать обнаружения.

«Все три варианта используют отдельные скрипты-скиммеры и домены для извлечения данных. Все три варианта в настоящее время используются для активных заражений и развертывались для заражения новых доменов в августе 2022 года, то есть все три варианта представляют риск для e-commerce сайтов и их клиентов», — говорят исследователи.

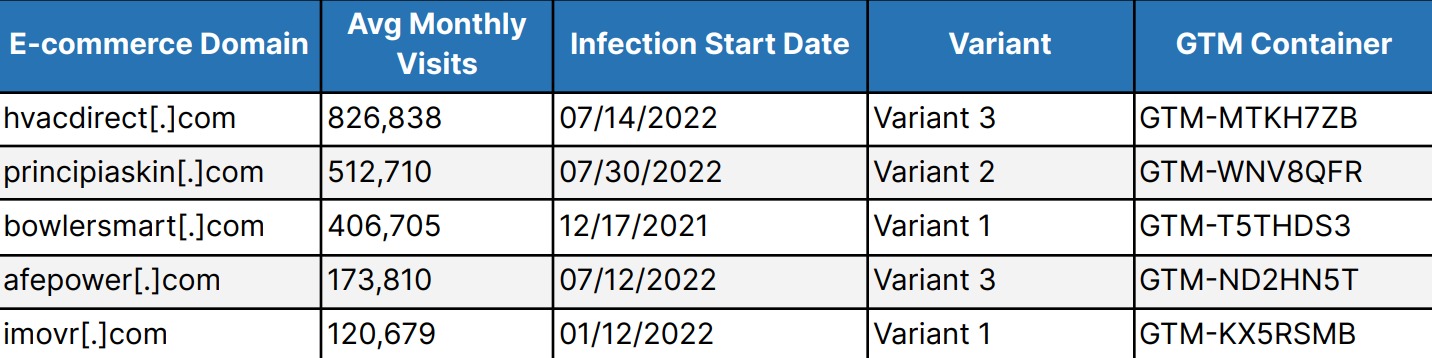

При этом известно, что хакеры нацелены не только на «дорогие» домены, которые насчитывают более миллиона посетителей в месяц. Некоторые из сайтов, подвергшихся атакам, посещали всего около 10 000 человек.

Большинство пострадавших сайтов базируются в США, на них приходится более 66% заражений. Остальные были обнаружены в Канаде, Великобритании, Аргентине, Индии, Италии, Австралии, Бразилии, Греции, Индонезии и других странах.