Исследователи из группы Satori Threat Intelligence компании HUMAN обнаружили 75 вредоносных приложений в Google Play и еще 10 в Apple App Store. В общей сложности эту рекламную малварь установили больше 13 миллионов раз.

Специалисты проинформировали Google и Apple о своих выводах, и все вредоносные приложения уже удалены из официальных магазинов для Android и iOS.

Эксперты присвоили этой вредоносной кампании называние Scylla. Они считают, что это уже третья волна хакерской операции, которая впервые была замечена в августе 2019 года и получила название Poseidon. Вторая волна носила имя Charybdis и достигла своего пика в конце 2020 года.

На этот раз были обнаружены следующие приложения.

Для iOS:

- Loot the Castle – com.loot.rcastle.fight.battle (id1602634568);

- Run Bridge – com.run.bridge.race (id1584737005);

- Shinning Gun – com.shinning.gun.ios (id1588037078);

- Racing Legend 3D – com.racing.legend.like (id1589579456);

- Rope Runner – com.rope.runner.family (id1614987707);

- Wood Sculptor – com.wood.sculptor.cutter (id1603211466);

- Fire-Wall – com.fire.wall.poptit (id1540542924);

- Ninja Critical Hit – wger.ninjacriticalhit.ios (id1514055403);

- Tony Runs – com.TonyRuns.game.

Для Android (приложения, у которых более 1 млн загрузок):

- Super Hero-Save the world! - com.asuper.man.playmilk;

- Spot 10 Differences – com.different.ten.spotgames;

- Find 5 Differences – com.find.five.subtle.differences.spot.new;

- Dinosaur Legend – com.huluwagames.dinosaur.legend.play;

- One Line Drawing – com.one.line.drawing.stroke.yuxi;

- Shoot Master – com.shooter.master.bullet.puzzle.huahong;

- Talent Trap – NEW – com.talent.trap.stop.all.

Эксперты рассказывают, что приложения мошенников обычно использовали ID, который не соответствует их названию, чтобы рекламодателям казалось, что клики и показы объявлений исходят от более прибыльной категории ПО. Также исследователи заметили, что всего 29 приложений злоумышленников имитировали около 6000 CTV-приложений и регулярно меняли идентификаторы, чтобы избежать обнаружения.

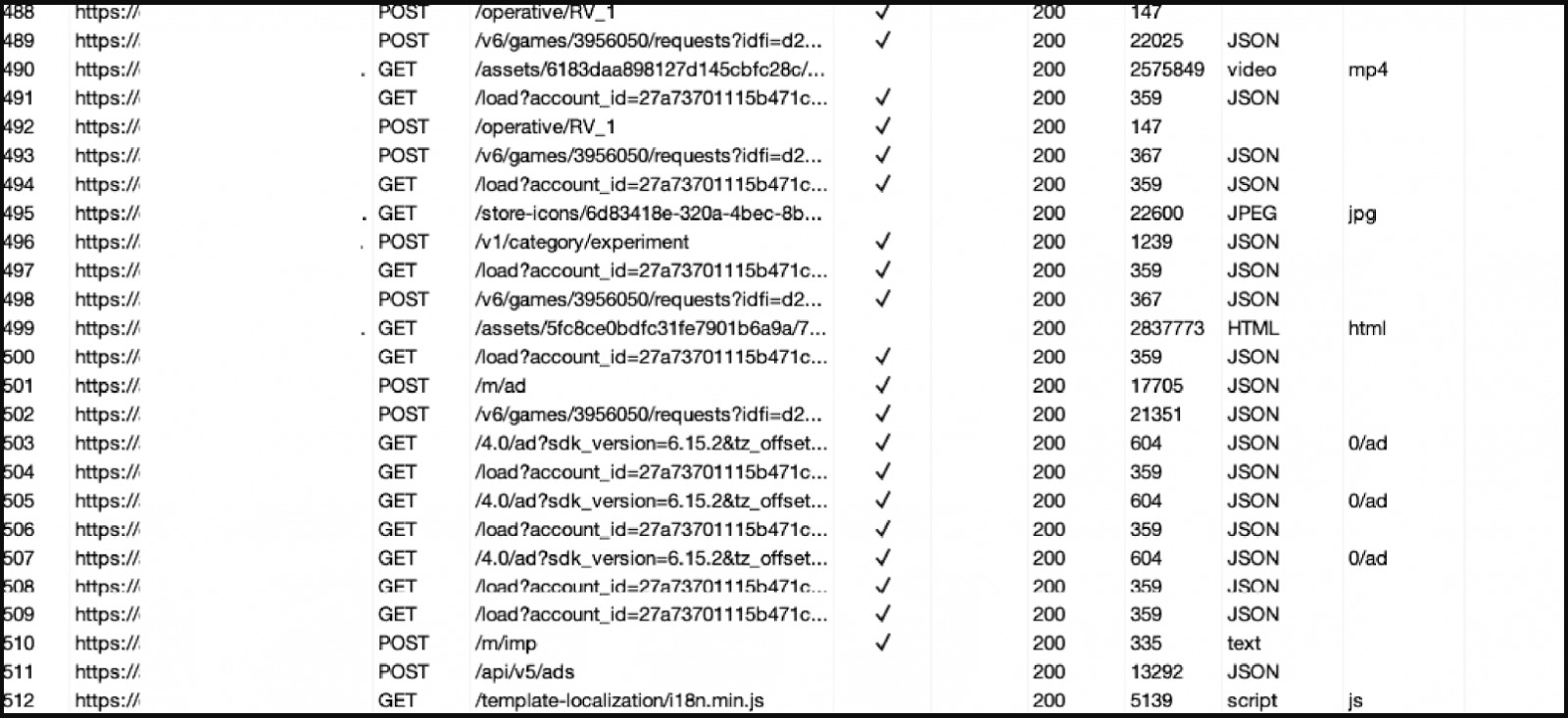

Работает такая adware весьма просто: в Android реклама загружается в скрытых окнах WebView, поэтому жертва даже не замечает ничего подозрительного, так как все происходит в фоновом режиме. Кроме того, вредоносы злоупотребляют системой JobScheduler для запуска рекламы, когда жертвы не используют свои устройства (например, когда экран выключен).

Отмечается, что по сравнению с первой кампанией Poseidon, приложения Scylla изменились: теперь они полагаются на дополнительные уровни обфускации с использованием обфускатора Allatori Java. Это затрудняет их обнаружение и реверс инжиниринг.