Ранее в этом месяце аналитики из компании Cluster25 обнаружили нового вредоноса Erbium, нацеленного на кражу данных. Как теперь сообщают их коллеги из компании Cyfirma, малварь распространяется под видом кряков и читов для популярных игр и ворует у жертв учетные данные и информацию о криптовалютных кошельках.

Erbium представляет собой новый MaaS (Malware-as-a-Service), ориентированный на кражу информации. По информации специалистов, малварь уже набирает популярность в хакерском сообществе благодаря весьма обширной функциональности, поддержке клиентов и конкурентоспособным ценам.

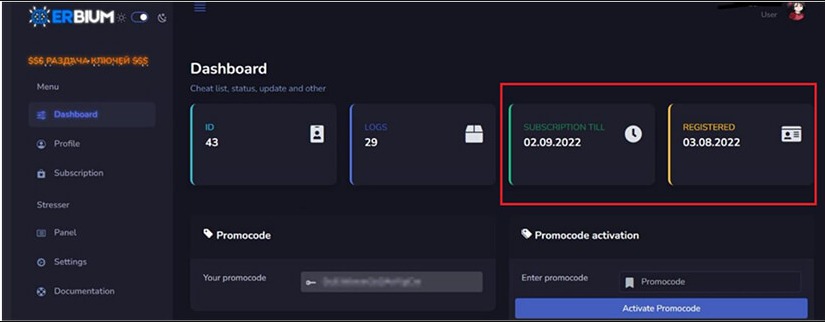

Erbium рекламируется в основном на русскоязычных хак-форумах форумах, начиная с июля 2022 года, а информации о его фактическом применении злоумышленниками пока крайне мало. На старте вредонос стоил всего 9 долларов в неделю, но по мере роста популярности цена выросла, и на конец августа она составляла уже 100 долларов в месяц или 1000 долларов за годовую лицензию. Таким образом, сейчас Erbium примерно на треть дешевле популярного инфостилера RedLine.

Равно как и другая малварь, предназначенная для кражи данных, Erbium умеет похищать информацию, хранящуюся в браузерах жертв (на основе Chromium или Gecko), включая пароли, файлы cookie, данные о банковских картах и автозаполнении. Также вредонос способен извлекать данные о различных криптовалютных кошельках, установленных в браузерах в качестве расширений.

Кроме того, инфостилер «интересуется» холодными дектопными кошельками, включая Exodus, Atomic, Armory, Bitecoin-Core, Bytecoin, Dash-Core, Electrum, Electron, Coinomi, Ethereum, Litecoin-Core, Monero-Core, Zcash и Jaxx.

Умеет Erbium и воровать коды двухфакторной аутентификации из Trezor Password Manager, EOS Authenticator, Authy 2FA и Authenticator 2FA.

Помимо перечисленного, малварь способна делать скриншоты со всех мониторов атакованного пользователя, похищать токены от Steam и Discord, воровать файлы аутентификации Telegram и может составить профиль зараженного хоста на основе используемой им ОС и оборудования.

Все собранные инфостилером данные передаются на управляющий сервер через встроенную систему API, а в админке операторы малвари видят, что именно было украдено с каждого зараженного хоста. Для подключения к панели управления вредонос использует три URL-адреса, включая CDN Discord, которой по-прежнему активно злоупотребляют хакеры.

По информации специалистов Cluster25, признаки заражения Erbium уже можно обнаружить почти по всему миру, в том числе в США, Франции, Колумбии, Испании, Италии, Индии, Вьетнаме и Малайзии.

Хотя обнаруженная аналитиками Cyfirma кампания по распространению Erbium использует в качестве приманок игровые кряки и читы, и вредонос проникает в системы жертв через drive-by загрузки, эксперты предупреждают, что каналы распространения малвари могут меняться в зависимости от предпочтений покупателей.