ИБ-эксперты предупредили, что на русскоязычных и англоязычных хакерских форумах распространяется взломанная версия red team инструмента Brute Ratel. Если раньше создатель инструментария Читан Наяк (Chetan Nayak) уверял, что при обнаружении злоупотреблений он может идентифицировать нарушителя и отозвать лицензию, теперь так уже не получится.

В 2020 году Читан Наяк, бывший участник red team в Mandiant и CrowdStrike, создал BRc4 в качестве альтернативы Cobalt Strike. Инструменты получились одновременно похожими и непохожими друг на друга. К примеру, Cobalt Strike позволяет развертывать «маяки» на скомпрометированных устройствах для удаленного наблюдения за сетью или выполнения команд. В свою очередь Brute Ratel позволяет развертывать «барсуков» (badgers) на удаленных хостах, которые очень похожи на маяки в Cobalt Strike. Такие «барсуки» подключаются к управляющему серверу злоумышленника, чтобы получать команды или передавать операторам результаты уже запущенных команд.

Напомню, что первые злоупотребления Brute Ratel Command and Control Center (Brute Ratel C4 или BRc4) были обнаружены летом 2022 года. Так как BRc4 во многом ориентирован на уклонение от обнаружения EDR и антивирусными решениями, почти все защитные продукты не определяют в нем вредоносное ПО. Из-за этой особенности исследователи называли Brute Ratel «уникально опасным».

В настоящее время годовая лицензия на Brute Ratel стоит 2500 долларов США на одного пользователя, и клиенты обязаны предоставить рабочий адрес электронной почты и пройти проверку перед получением лицензии. Поскольку проверка выполняется вручную (хотя неизвестно, как именно), летом 2022 года перед экспертами встал вопрос, как злоумышленники вообще получили лицензию?

Тогда Читан Наяк сообщил журналистам издания Bleeping Computer, что лицензию слил на сторону недовольный сотрудник одного из его клиентов. Разработчик заверил, что пейлоады позволяют ему видеть, кому они принадлежат, поэтому он сумел идентифицировать и оперативно отозвать лицензию.

Впрочем, уже тогда сообщалось, что злоупотребления Brute Ratel – не единичный случай. По информации ИБ-специалистов, операторы вымогателя Conti вообще приобретали лицензии Brute Ratel, создавая для этих целей специальные подставные американские компании.

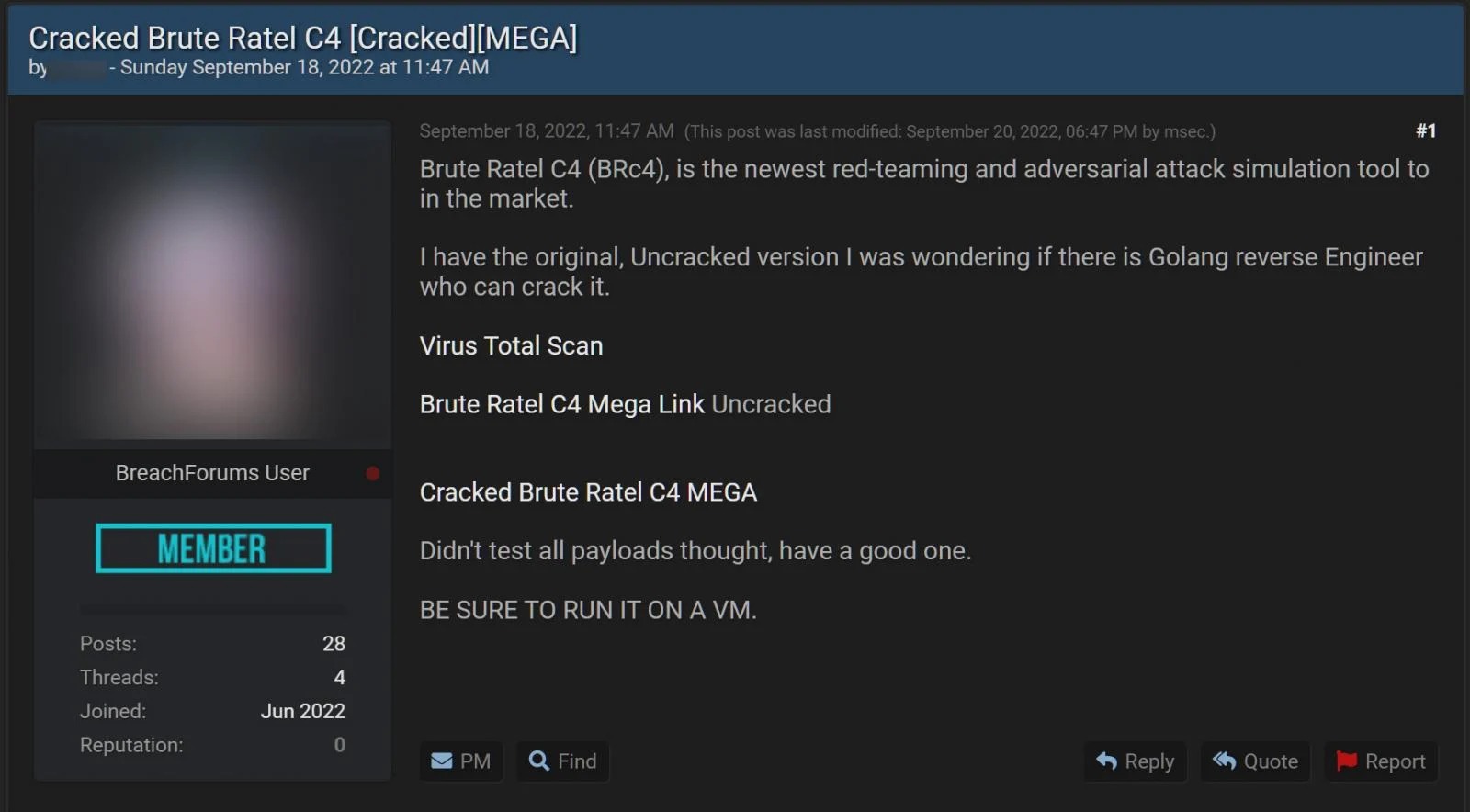

Судя по всему, теперь хакерам больше не придется прибегать к подобным ухищрениям. Дело в том, что ИБ-эксперт Уилл Томас (Will Thomas), известный под ником BushidoToken, обнаружил, что взломанная копия Brute Ratel (версии 1.2.2) уже циркулирует среди злоумышленников на хакерских форумах с середины сентября.

«Теперь на популярных хак-форумах, где тусуются брокеры данных, разработчики вредоносных программ, брокеры первоначальных доступов и партнеры вымогателей, есть несколько тем [посвященных Brute Ratel], — предупреждает Томас. — Сюда входят BreachForums, CryptBB, RAMP, Exploit[.]in и Xss[.]is, а также различные группы в Telegram и Discord».

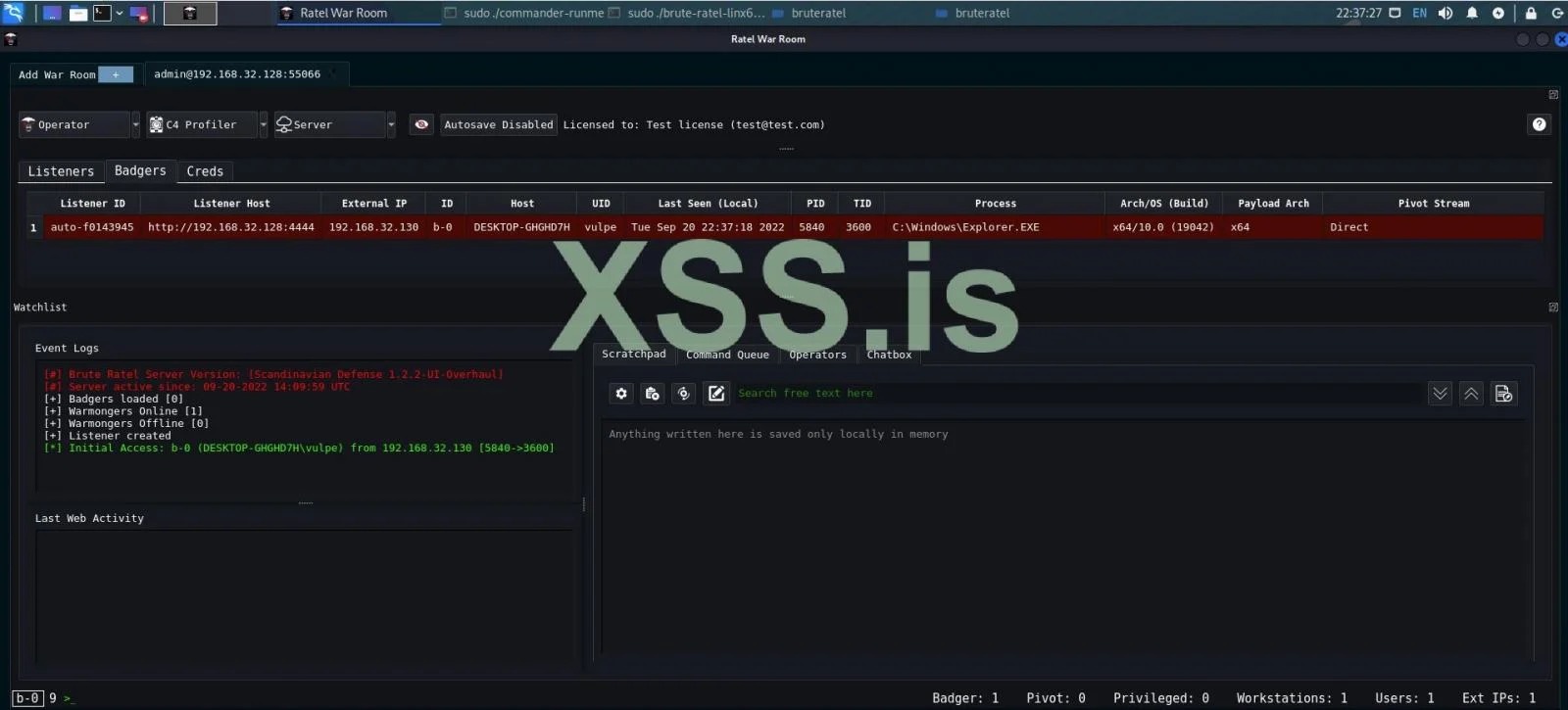

Томас пишет, что в этой версии Brute Ratel вообще не нужно вводить лицензионный ключ, и она не выглядит поддельной ни по его мнению, ни по мнению его коллег из компании Curated Intel. По словам эксперта, злоумышленники уже активно делятся друг с другом скриншотами, на которых видно, как они тестируют инструментарий.

Читан Наяк подтвердил журналистам, что ранее на VirusTotal была загружена невзломанная версия инструментария, которая затем была взломана русскоязычной хакерской группировкой Molecules для удаления проверки лицензии.

Увы, это означает, что в скором будущем больше злоумышленников начнут использовать Brute Ratel вместо или вместе с Cobalt Strike. При этом Уилл Томас подчеркивает, что инструментарий способен генерировать шелл-код, который в настоящее время крайне плохо обнаруживается защитными решениями.

«Одним из наиболее важных аспектов BRC4 является его способность генерировать шелл-код, который не обнаруживается многими EDR и антивирусными продуктами, — поясняет Томас в своем отчете. — Это расширенное окно уклонения от обнаружения может дать злоумышленникам достаточно времени, чтобы установить первоначальный доступ, начать боковое перемещение и закрепиться в другом месте».