Эксперты Group-IB рассказали о франкоязычной группировке Opera1er, существующей с 2016 года. В период с 2018 по 2022 год эти хакеры похитили не менее 11 миллионов долларов у банков и поставщиков телекоммуникационных услуг в странах Африки, Азии и Латинской Америке, а фактический ущерб от этих атак оценивается в 30 миллионов долларов.

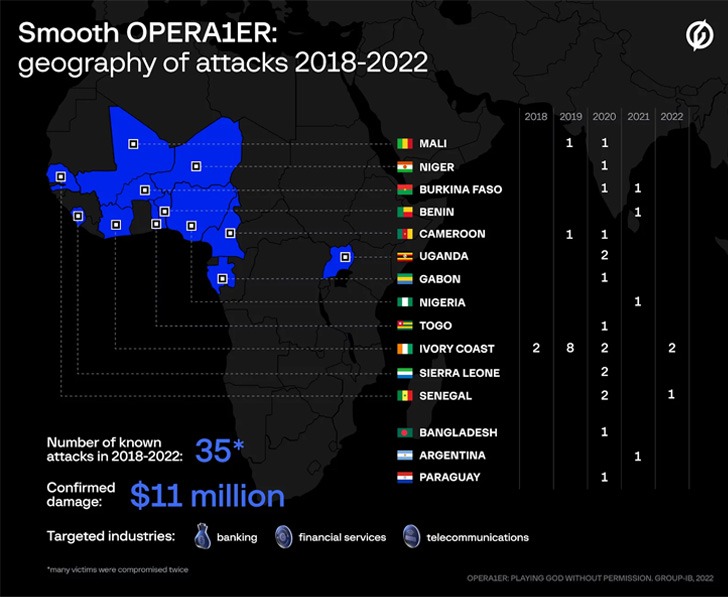

По данным исследователей, ранее атаки этой группировки обнаруживали другие специалисты, и ей присваивали такие имена как Common Raven, Desktop-Group и NXSMS. Дело в том, что с 2018 по 2022 год хакеры осуществили более 35 успешных атак, причем около трети из них пришлось на 2020 год.

К примеру, были атакованы пять банков в Буркина-Фасо, Бенине, Кот-д'Ивуаре и Сенегале. Интересно, что инфраструктура многих жертв подвергалась взлому дважды, а впоследствии использовалась для атак на другие организации.

Считается, что группировка состоит из франкоговорящих участников, которые действуют из Африки. При этом в своих атаках Opera1er не используют уязвимости нулевого дня или специализированные вредоносные программы. В основном на вооружении этих хакеров состоят старые уязвимости, опенсорсные инструменты, стандартные вредоносные программы и фреймворки, такие как Metasploit и Cobalt Strike.

Первоначальный доступ к сетям своих будущих жертв хакеры получают через фишинговые письма, которые отправляют ограниченному числу людей в целевой организации, маскируя послания под различные счета или уведомления о почтовой доставке. Такие письма содержат вложения, которые доставляют малварь первой стадии, в том числе Netwire, bitrat, venomRAT, AgentTesla, Remcos, Neutrino, BlackNET и Venom RAT. Также Group-IB сообщает, что хакеры использовали различные снифферы и дамперы для сбора паролей.

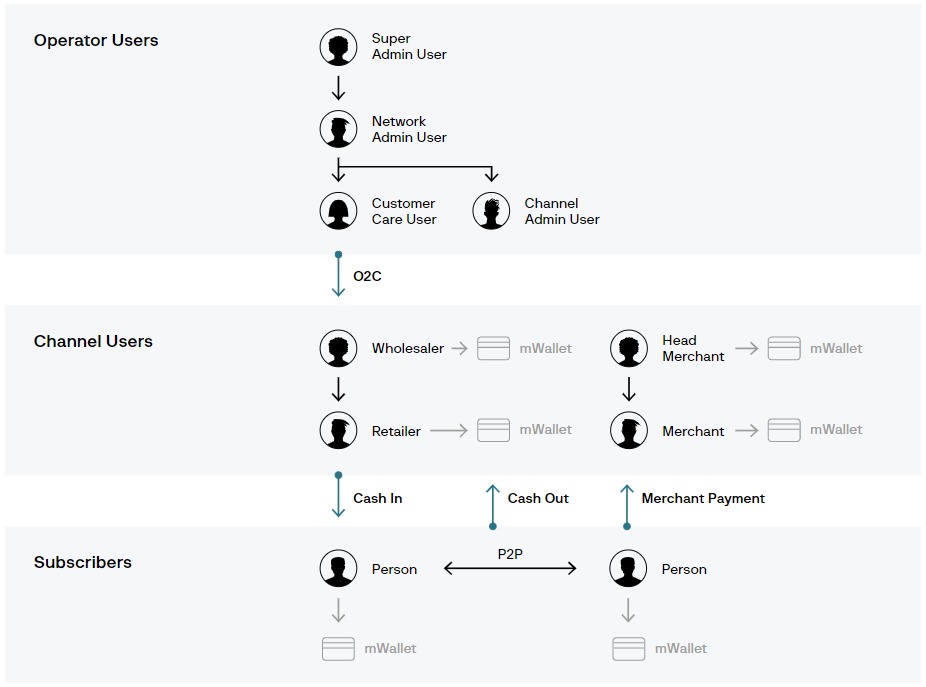

Главная цель атак Opera1er — получение доступа к контроллерам домена и банковским бэк-офисным системам. После этого злоумышленники выжидают от 3 до 12 месяцев, прежде чем фактически украсть деньги. В это время группировка занимается «боковым» фишингом, изучая внутреннюю документацию компании, чтобы разобраться в процедурах денежных переводов и механизмах защиты, и тщательно планирует последний этап атаки — кражу и обналичивание средств (для чего копит различные уровни доступа к системам).

В заключительной фазе операции хакеры используют банковскую инфраструктуру жертвы для перевода денег клиентов банка на счета мулов, после чего те снимают их в банкоматах (как правило, в выходные и праздничные дни). В одном из изученных случаев мулы Opera1er использовали сеть, состоящую более чем из 400 счетов, для обналичивания украденных средств за считанные часы.

«Как минимум в двух банках Opera1er получил доступ к интерфейсу SWIFT, — пишут эксперты. — В одном случае хакеры получили доступ к SMS-серверу, который можно было использовать для обхода антифрода, вывода денег через платежные системы или системы мобильного банкинга. В другом инциденте Opera1er использовали в качестве опорной точки сервер обновлений антивируса, который был развернут в инфраструктуре [жертвы]».