По информации ИБ-специалистов компании Cyble, злоумышленники распространяют майнеры и инфостилер RedLine с помощью поддельных сайтов для загрузки утилиты MSI Afterburner. За последние три месяца в сети появилось более 50 таких фальшивых ресурсов.

MSI Afterburner является популярнейшим инструментом для разгона, мониторинга и точной настройки GPU, может использоваться владельцами практически любых видеокарт, и благодаря этому, ее вполне закономерно используют миллионы геймеров по всему миру.

Увы, популярность утилиты сделала ее хорошей мишенью для злоумышленников, которые злоупотребляют известностью MSI Afterburner, чтобы атаковать пользователей Windows с мощными видеокартами, которые можно использовать для майнинга криптовалюты.

Исследователи рассказывают, что в рамках обнаруженной ими кампании использовались различные домены, которые могли быть приняты пользователями за официальный сайт MSI (к тому же, такие ресурсы было легче продвигать с помощью «черного SEO»). Некоторые из этих доменов перечислены ниже:

• msi-afterburner--download.site

• msi-afterburner-download.site

• msi-afterburner-download.tech

• msi-afterburner-download.онлайн

• msi-afterburner-download.store

• msi-afterburner-download.ru

• msi-afterburner.download

• msafterburners.com

• msi-afterburnerr.com

В других случаях домены не пытались имитировать бренд MSI и, вероятно, продвигались напрямую через личные сообщения, форумы и социальные сети:

• git[.]git[.]skblxin[.]matrizauto[.]net

• git[.]git[.]git[.]skblxin[.]matrizauto[.]net

• git[.]git[.]git[.]git[.]skblxin[.]matrizauto[.]net

• git[.]git[.]git[.]git[.]git[.]skblxin[.]matrizauto[.]net

При запуске поддельного установочного файла MSI Afterburner (MSIAfterburnerSetup.msi) с этих сайтов устанавливалась настоящая программа Afterburner. Но вместе с этим установщик незаметно загружал и запускал на устройстве жертвы малварь RedLine, которая специализируется на краже данных, и майнер XMR.

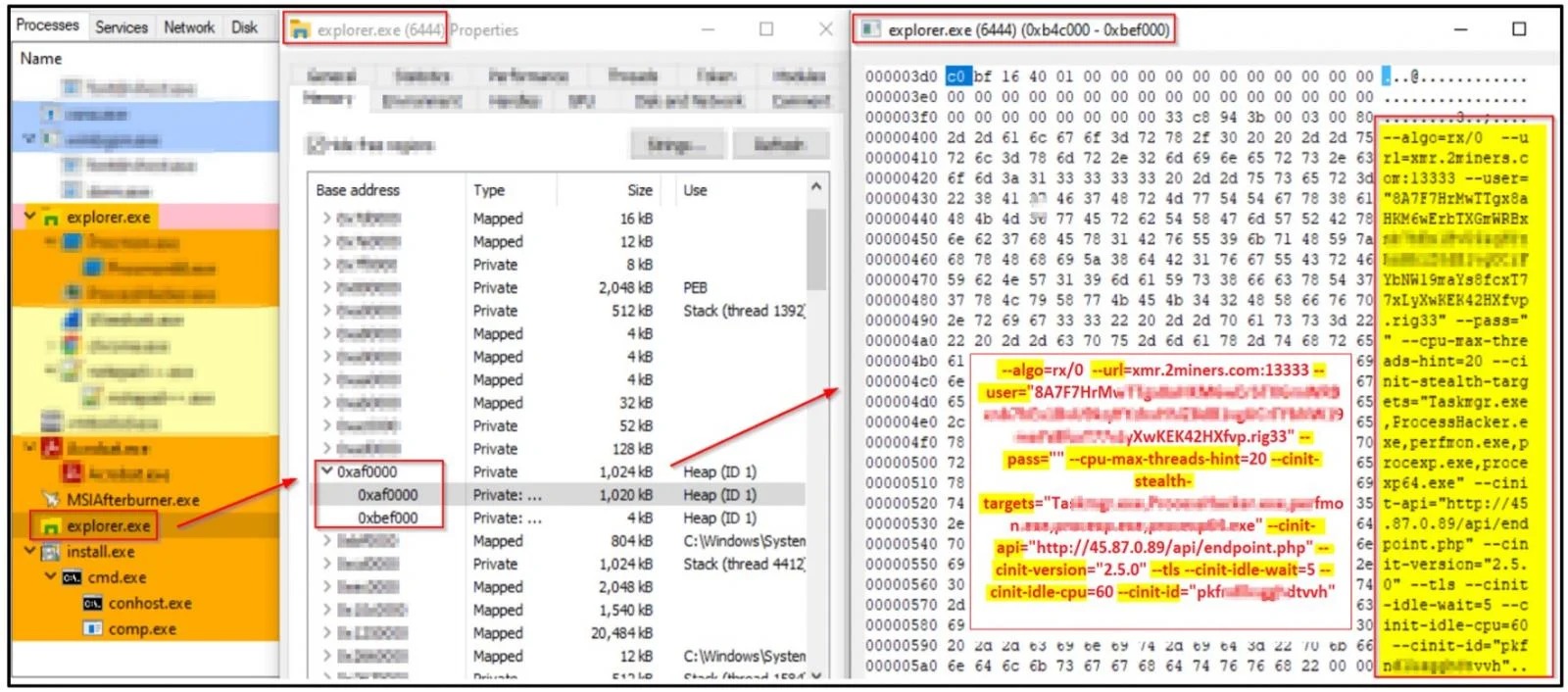

После установки майнер подключается к своему пулу, используя жестко заданное имя пользователя и пароль, а затем собирает и передает основные системные данные злоумышленникам. При этом значение CPU max threads установлено на 20, превышая количество потоков даже для наиболее современных процессоров. То есть вредонос настроен на захват всей доступной мощности зараженной машины.

При этом малварь начинает добычу криптовалюты только через 60 минут после перехода процессора в режим ожидания, то есть убеждается, что зараженный компьютер не выполняет никаких ресурсоемких задач и, скорее всего, остался без присмотра.

Кроме того, майнер использует «-cinit-stealth-targets», что позволяет ему приостанавливать активность и очищать память GPU при запуске определенных программ, перечисленных в разделе stealth targets. Это могут быть мониторы процессов, антивирусное ПО, средства для просмотра аппаратных ресурсов устройства и другие инструменты, которые могут помочь жертве обнаружить вредоносный процесс. Эксперты пишут, что при этом майнер прячется в Taskmgr.exe, ProcessHacker.exe, perfmon.exe, procexp.exe и procexp64.exe.

Пока майнер незаметно использует ресурсы системы жертвы для майнинга Monero, стилер RedLine работает в фоновом режиме, воруя пароли, файлы cookie, информацию из браузера и данные любых криптовалютных кошельков.

В отчете Cyble отмечается, что пока компоненты этой подделки под MSI Afterburner плохо обнаруживаются антивирусами. К примеру, по информации VirusTotal, вредоносный установочный файл MSIAfterburnerSetup.msi обнаруживается только тремя защитными продуктами из 56, а файл browser_assistant.exe — только двумя продуктами из 67.