Обнаружилось, что сертификаты, которые производители OEM-устройств на Android используют для подписи основных системных приложений, также использовались для подписи малвари.

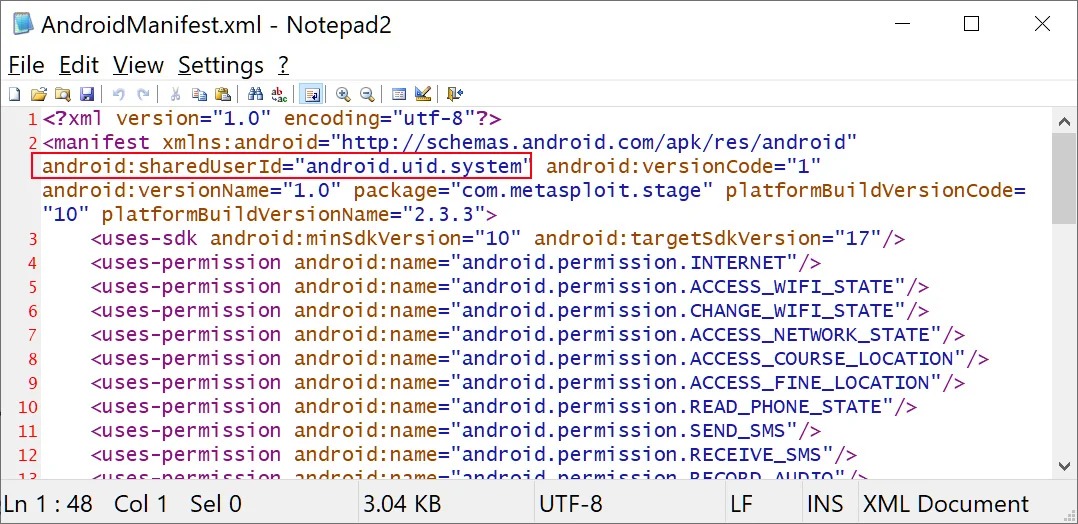

Специалисты Google рассказывают, что OEM-производители устройств на Android используют специальные сертификаты или ключи для подписи основных ROM-образов устройств, содержащих саму ОС и связанные приложения. Если приложения подписаны таким сертификатом и им присвоен высокопривилегированный used ID android.uid.system, они получают доступ к устройству на уровне системы.

Такие привилегии предоставляют доступ к конфиденциальным разрешениям, которые обычно не выдаются приложениям: управление текущими вызовами, установка или удаление пакетов, сбор информации об устройстве и другие подобные действия.

Неправомерное использование таких сертификатов платформы (platform certificates) было обнаружено Лукашем Северски (Łukasz Siewierski), реверс-инженером команды Android Security.

«Сертификат платформы — это сертификат для подписи приложений, используемый для подписи приложения android в образе системы. Приложение android запускается с идентификатором пользователя с высокими привилегиями — android.uid.system — и содержит системные разрешения, включая разрешения на доступ пользовательским данным, — объясняют эксперты Google. — Любое другое приложение, подписанное тем же сертификатом, может объявить, что оно хочет работать с тем же идентификатором, что предоставит ему такой же уровень доступа к операционной системе Android».

Северски нашел сразу несколько образцов малвари, подписанных с использованием упомянутых сертификатов и предоставил хэши SHA256 для каждого из них. При этом пока неясно, что привело к злоупотреблению сертификатами: похитили ли их злоумышленники, или инсайдер с нужным доступом подписал таким образом вредоносные APK. Обнаруженные вредоносные пакеты перечислены ниже.

• com.russian.signato.renewis

• com.sledsdffsjkh.Search

• com.android.power

• com.management.propaganda

• com.sec.android.musicplayer

• com.houla.quicken

• com.attd.da

• com.arlo.fappx

• com.metasploit.stage

• com.vantage.ectronic.cornmuni

Также пока нет информации о том, где были найдены эти образцы вредоносного ПО — в магазине Google Play Store, в сторонних магазинах, или приложения злоумышленников вообще распространялись иным образом.

Журналисты издания Bleeping Computer проверили хэши малвари через VirusTotal и выяснили, что некоторые из сертификатов, подвергшихся злоупотреблениям, принадлежат Samsung Electronics, LG Electronics, Revoview и Mediatek. Принадлежность других сертификатов пока определить не удалось.

Малварь, подписанная таким способом, это трояны семейства HiddenAd, неназванные инфостилеры, Metasploit и дропперы, которые злоумышленники используют для доставки дополнительных полезных нагрузок на скомпрометированные устройства.

Журналисты пишут, что простой способ получить список всех приложений, подписанных скомпрометированными сертификатами: использовать APKMirror (приложения, подписанные сертификатом Samsung, приложения, подписанные сертификатом LG).

Google сообщает, что уже уведомила всех затронутых производителей о злоупотреблениях и рекомендовала им сменить сертификаты и расследовать утечку, чтобы выяснить, как она произошла, и свести к минимуму количество приложений, подписанных их сертификатами. По данным компании, «все затронутые стороны уже приняли меры по исправлению положения, чтобы свести к минимуму воздействие на пользователей».

При этом Bleeping Computer отмечает, что, похоже, не все поставщики последовали рекомендациям Google, так как в случае Samsung скомпрометированные сертификаты все еще используются для подписи приложений. В Google журналистов заверили, что уже добавили средства для обнаружения скомпрометированных сертификатов в Android Build Test Suite (BTS), а малварь будет обнаруживаться через Google Play Protect.