Эксперты «Лаборатории Касперского» рассказали, что новые шифровальщики используют собственные методы распространения, а также эксплуатируют уязвимые драйверы, что может стать популярной тенденций среди злоумышленников.

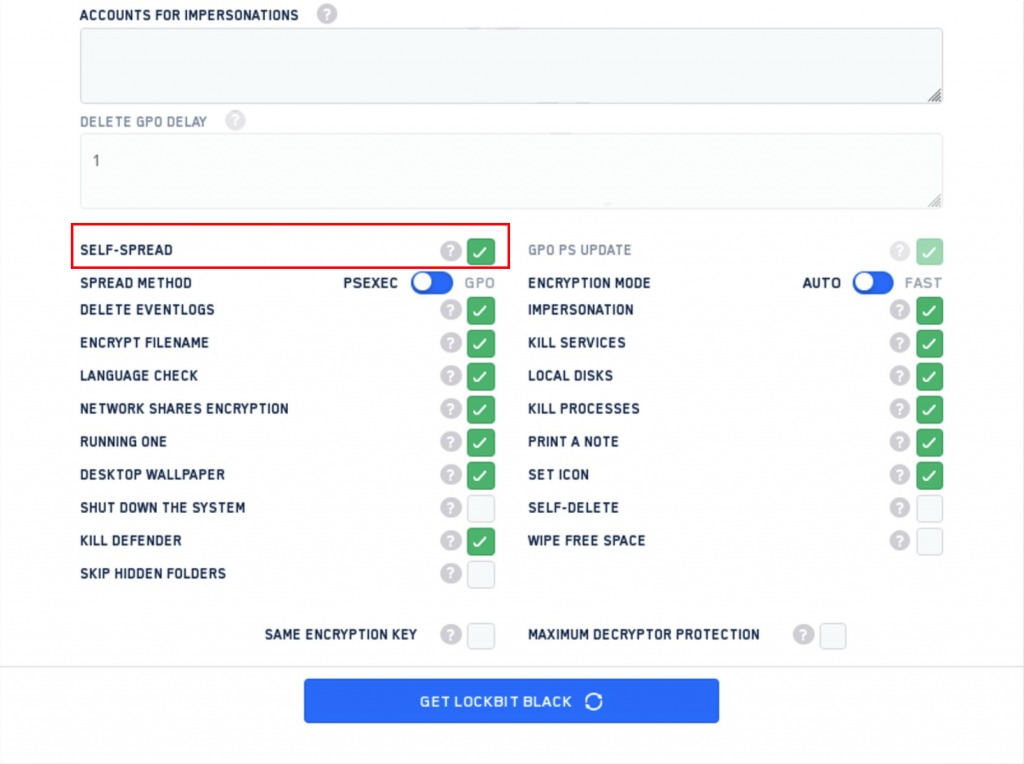

Недавно специалисты заметили новую функцию на сайте, позволяющем конструировать инструментарий на основе малвари LockBit. Напомним, что LockBit — одно из самых популярных, продвинутых и стремительно развивающихся современных семейств шифровальщиков на сегодняшний день.

Помимо популярного варианта распространения с помощью PsExec, в LockBit появился механизм «самораспространения» (self-spread). Как оказалось, шифровальщик устанавливается на зараженное устройство в виде службы. Эта служба вызывает функцию netapi32.DsGetDcNameW, чтобы получить информацию о том, к какому домену принадлежит зараженная машина, и создает именованный канал. Завершив эту операцию, модуль создает дамп учетных данных ОС, получая дескрипторы из explorer.exe и lsass.exe через вышеупомянутый канал. Больше никаких действий не предпринимается.

«Как видим, самораспространения здесь нет — вредоносное ПО лишь создает дамп учетных данных. Хотя этот подход, избавляющий от необходимости использовать Mimikatz и аналогичные инструменты, укладывается в популярную тенденцию расширения функциональных возможностей шифровальщиков для большей автономности, зловред не распространяется самостоятельно», — объясняют специалисты.

Также совсем недавно исследователи обнаружили новый шифровальщик Play. Его код оказался совершенно не похож ни на один из известных образцов и был сильно обфусцирован, что затруднило анализ.

По данным исследователей, разработка Play только началась, у злоумышленников пока нет своего сайта, то есть жертвам приходится общаться с ними по электронной почте, адрес которой вымогатели оставляют в записке с требованием выкупа. Тем не менее, эта малварь, как и некоторые другие новые шифровальщики, может распространяться самостоятельно.

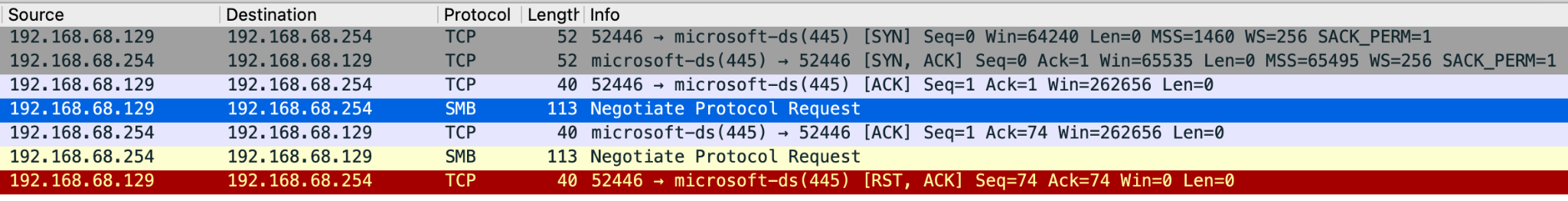

Play собирает IP-адреса из подсети, в которой находится, и пытается обнаружить SMB-ресурсы с помощью функции NetShareEnum(), в результате чего генерируется ARP-трафик. Целью этого действия является распространение шифровальщика на другие устройства в этой сети.

После обнаружения SMB-ресурса шифровальщик устанавливает подключение и пытается примонтировать обнаруженный ресурс, скопироваться туда и запуститься.

Что касается уязвимых драйверов, давно известно, что в них встречаются проблемы, которыми могут воспользоваться преступники. Эксплуатация уязвимых драйверов имеет сразу несколько преимуществ. Во-первых, она позволяет отключить другие защитные решения, установленные в системе. Во-вторых, установленное защитное решение генерирует меньше оповещений. В-третьих, эксплуатируя драйвер, злоумышленники могут завершать запущенные процессы.

Эксперты пишут, что один из таких драйверов — Anti-Rootkit, разработанный компанией Avast. Хотя этот драйвер раньше использовался шифровальщиком AvosLocker, об уязвимостях, которые эксплуатируются сейчас (CVE-2022-26522 и CVE-2022-26523), стало известно лишь недавно. Они позволяют атакующим повысить свои привилегии в целевой системе или сбежать из песочницы.

Хотя в начале 2022 года упомянутые уязвимости были закрыты, в «Лаборатории Касперского» сообщают, что даже сейчас их эксплуатируют, по крайней мере, шифровальщики из семейств AvosLocker и Cuba.

«Разработчики шифровальщиков пристально следят за работой своих конкурентов. Если кто-то из них внедряет новую полезную функциональность, велика вероятность того, что это сделают и другие, чтобы новые версии были привлекательными для партнеров. Самораспространяющиеся шифровальщики — характерный пример такого поведения.

По этой же причине мы считаем, что уязвимые драйверы — еще один вектор атаки, который в дальнейшем будут использовать все больше злоумышленников», — резюмируют аналитики.