ИБ-эксперты предупредили об увеличении числа заражений TrueBot, в первую очередь нацеленных на пользователей из Мексики, Бразилии, Пакистана и США. По информации Cisco Talos, теперь операторы малвари перешли от использования вредоносных писем к альтернативным методам доставки, включая эксплуатацию RCE-уязвимости в Netwrix Auditor, а также использование червя Raspberry Robin.

Напомню, что эксперты приписывают авторств TrueBot русскоязычной хак-группе Silence, которая известная «благодаря» крупным ограблениям финансовых учреждений.

Как сообщается теперь, злоумышленники не только перешли на новые способы доставки малвари, но также стали использовать для кражи данных кастомный инструмент Teleport, а также распространяют шифровальщика Clop, который обычно используют хакеры из группировки TA505, связанные с другой русскоязычной хак-группой — FIN11.

Исследователи Cisco Talos пишут, что обнаружили несколько новых векторов атак еще в августе 2022 года. По их наблюдениям, участники Silence внедряли свою малварь в 1500 систем по всему миру, «принеся с собой» шелл-коды, маяки Cobalt Strike, вредоноса Grace, инструмент для кражи данных Teleport и вымогателя Clop.

Отмечается, что в большинстве атак, обнаруженных за период с августа по сентябрь, хакеры заражали системы жертв Truebot (Silence.Downloader), используя критическую уязвимость серверов Netwrix Auditor, отслеживаемую как CVE-2022-31199.

В октябре 2022 года хакеры и вовсе перешли к использованию вредоносных USB-накопителей и червя Raspberry Robin, который доставлял на машины жертв полезные нагрузки IcedID, Bumblebee и Truebot. Напомню, что в октябрьском отчете Microsoft этого червя связывали с распространением вымогателя Clop и хак-группой DEV-0950, чья вредоносная активность связана с активностью группировок FIN11 и TA505.

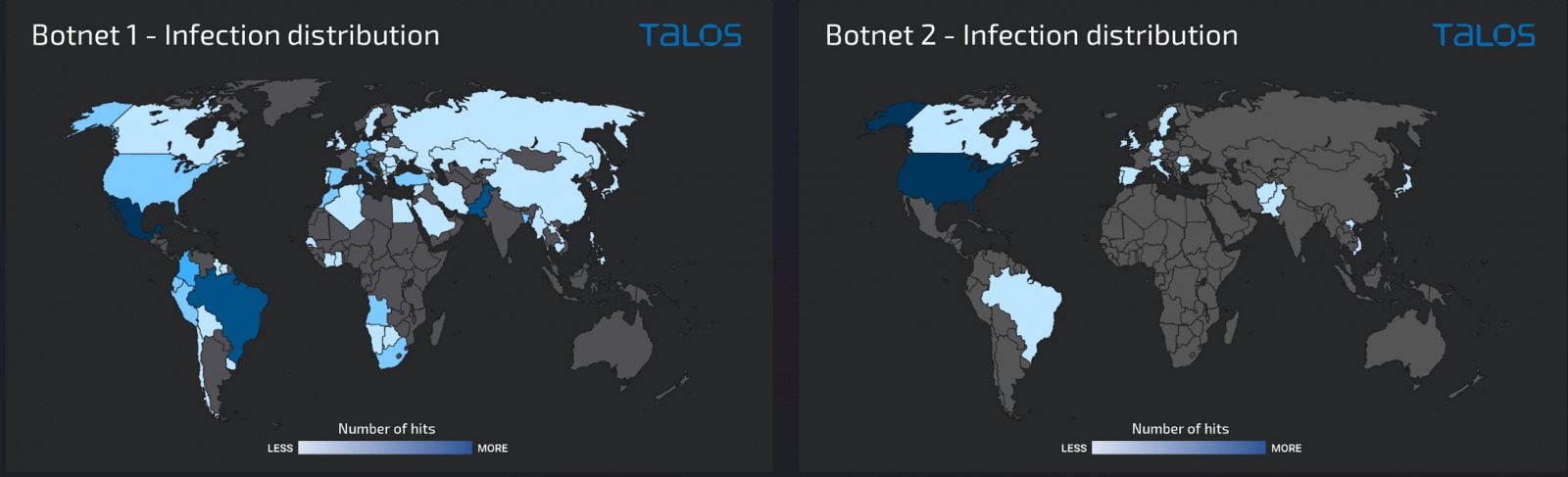

Как теперь отмечают в Cisco Talos, операторы Truebot использовали Raspberry Robin для заражения более 1000 хостов, многие из которых были недоступны через интернет. В основном жертвы хакеров находятся в Мексике, Бразилии и Пакистане.

В ноябре хакеры и вовсе нацелились на серверы Windows, чьи службы SMB, RDP и WinRM можно обнаружить через интернет. Исследователи насчитали более 500 случаев таких заражения, около 75% из них в США.

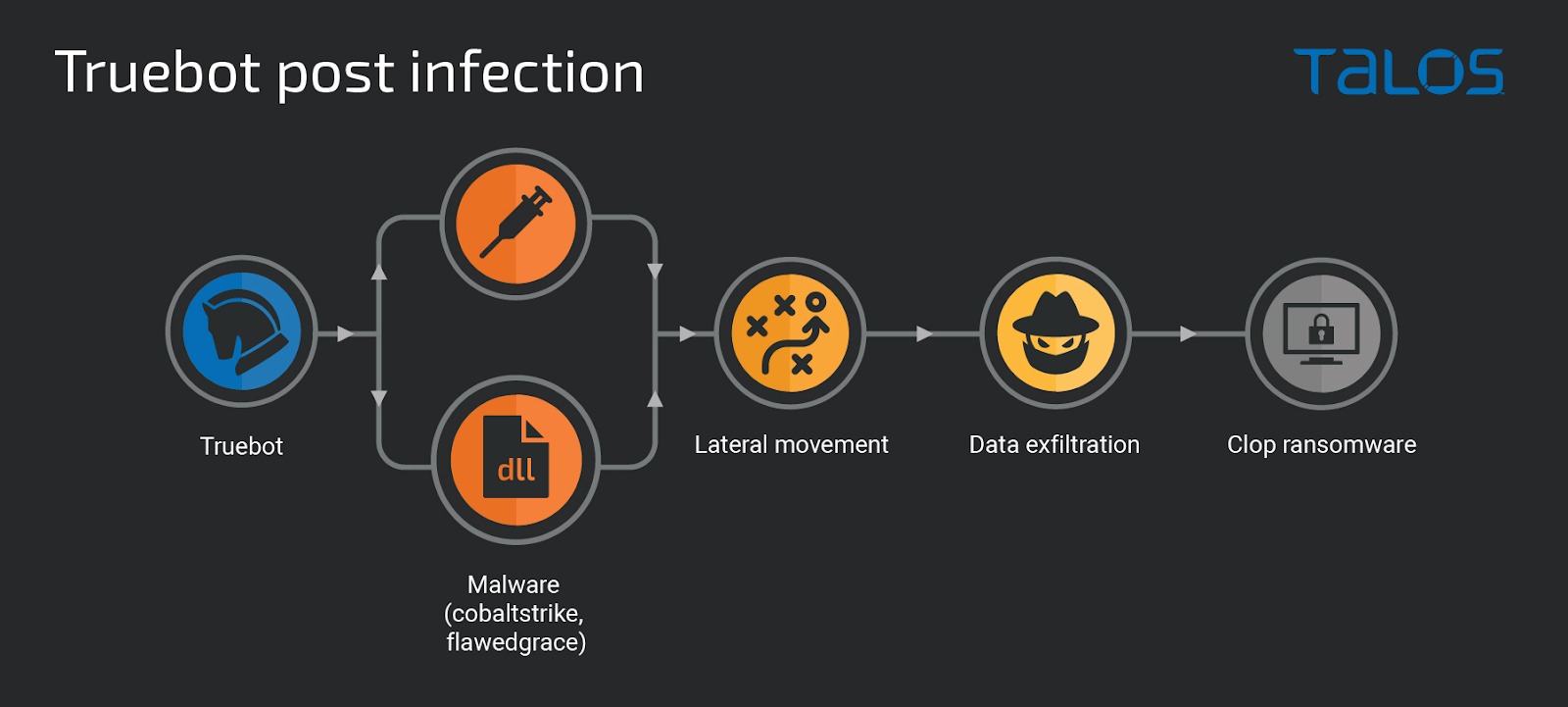

Аналитики напоминают, что фактически Truebot представляет собой модуль первого уровня, который собирает базовую информацию о системе жертвы и делает скриншоты. Он также извлекает информацию об Active Directory, которая помогает хакерам спланировать дальнейшие действия после заражения.

Затем управляющий сервер злоумышленников может отдать Truebot команду загрузить шелл-код или библиотеки DLL в память, выполнить дополнительные модули, удалить себя или загрузить файлы DLL, EXE, BAT и файлы PS1.

Также после компрометации хакеры используют Truebot для внедрения в системы жертв маяков Cobalt Strike или малвари Grace (FlawedGrace, GraceWire). Затем злоумышленники развертывают Teleport, который в Cisco описывают как новый кастомный инструмент, написанный на C++, который помогает незаметно воровать данные.

Канал связи между Teleport и сервером C&C зашифрован. Операторы могут ограничивать скорость загрузки, фильтровать файлы по размеру (чтобы похитить больше) или удалять полезную нагрузку. Также Teleport способен воровать файлы из папок OneDrive, собирать почту жертвы из Outlook и искать определенные расширения файлов.

Отмечается, что после бокового перемещения, заражения максимального количества систем с помощью Cobalt Strike и кражи данных, в некоторых случаях хакеры развертывают в системах жертв уже упомянутого выше вымогателя Clop.

«На этапе исследования и бокового перемещения злоумышленники просматривали ключевые серверные и декстопные файловые системы, подключались к базам данных SQL и собирали данные, которые затем передавали на удаленный сервер с помощью инструмента Teleport, — объясняют исследователи. — Как только было собрано достаточно данных, злоумышленники создавали в большом количестве систем запланированные задачи, чтобы одновременно запустить на них программу-вымогатель Clop и зашифровать максимально возможный объем данных».