Малварь Raspberry Robin использует новую тактику для уклонения от обнаружения и стремится сбить с толку ИБ-экспертов, если работает в песочнице или замечает инструменты для отладки. Для этого вредонос использует фальшивые полезные нагрузки, рассказывают специалисты Trend Micro.

Напомню, что Raspberry Robin — дроппер, обладающий функциональностью червя, авторы которого продают доступы к скомпрометированным сетям вымогательским группировкам и операторам другой малвари. Ранее эксперты связывали его такими хак-группами, как FIN11 и Clop, а также с распределением пейлоадов Bumblebee, IcedID и TrueBot.

Первыми Raspberry Robin нашли аналитики из компании Red Canary. Весной текущего года стало известно, что малварь распространяется с помощью USB-накопителей (заражает устройства вредоносным ПО после клика по файлу .LNK.) и активна как минимум с сентября 2021 года. ИБ-компания Sekoia и вовсе наблюдала за тем, что еще в ноябре прошлого года вредонос использовал устройства Qnap NAS в качестве управляющих серверов.

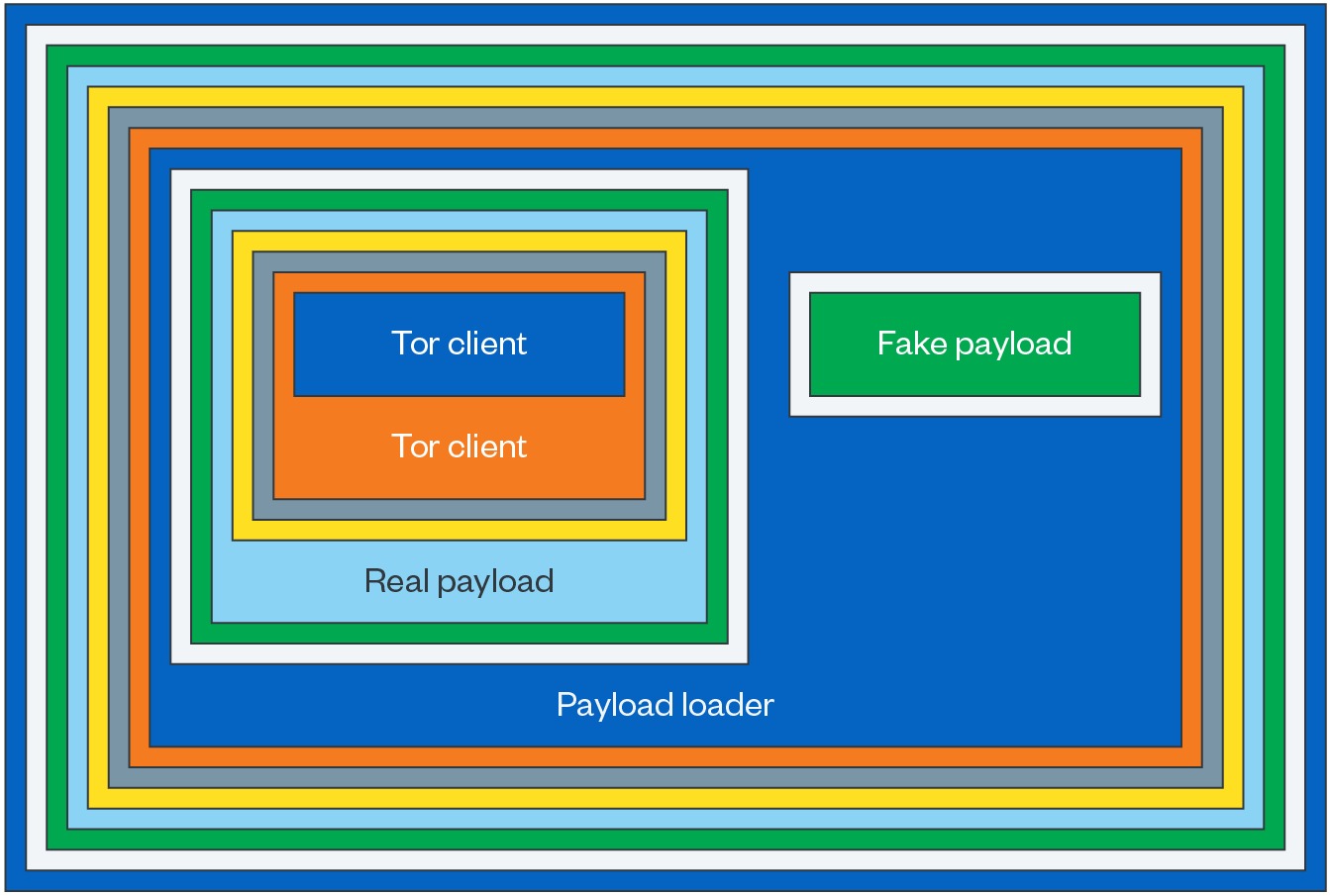

Ранее уже отмечалось, что малварь сильно обфусцирована, чтобы защитить свой код от антивирусов и исследователей, а также имеет несколько слоев, содержащих жестко закодированные значения для расшифровки следующего.

Как теперь сообщают исследователи Trend Micro, чтобы еще больше усложнить жизнь ИБ-специалистам, недавно Raspberry Robin начал использовать разные полезные нагрузки в зависимости от того, как он запускается на устройстве. Так, если малварь обнаруживает, что работает в песочнице или ее пытаются анализировать, загрузчик сбрасывает фальшивый пейлоад. Если же ничего подозрительного не обнаружено, запускается настоящая малварь Raspberry Robin.

Фейковая поддельная полезная нагрузка имеет два дополнительных уровня: шелл-код со встроенным PE-файлом и PE-файл с удаленным заголовком MZ и PE-подписью. После выполнения она изучает реестр Windows, чтобы найти признаки заражения, а затем приступает к сбору основной информации о системе.

Затем фальшивка пытается загрузить и запустить рекламное ПО BrowserAssistant, чтобы исследователи подумали, что оно и является финальным пейлоадом. На самом деле в зараженных по-настоящему системах, которые не вызвали у малвари подозрений, загружается настоящая полезная нагрузка Raspberry Robin со встроенным кастомизированным клиентом Tor для связи. В отчете Trend Micro подчеркивается, что даже с учетом использования фальшивой полезной нагрузки для отвода глаз, настоящая полезная нагрузка все равно упакована с применением десяти уровней обфускации, что значительно усложняет ее анализ.

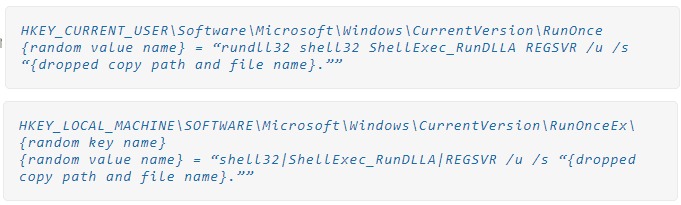

Также сообщается, что при запуске настоящий пейлоад проверяет, является ли пользователь администратором, и если нет, использует технику повышения привилегий ucmDccwCOMMethod в UACMe для получения прав администратора. Также малварь вносит изменения реестр для сохранения присутствия в системе между перезагрузками, используя для этого два разных способа (для пользователя с правами администратора и без них).

После малварь пытается подключиться к жестко закодированным Tor-адресам и устанавливает канал связи со своими операторами. При этом клиентский процесс Tor использует имена, имитирующие стандартные системные файлы Windows, включая dllhost.exe, regsvr32.exe и rundll32.exe.

Примечательно, что основные процедуры выполняются в рамках Session 0, то есть в специализированном сеансе, зарезервированном Windows исключительно для сервисов и приложений, которые не нуждаются или не должны взаимодействовать с пользователем.

Также Raspberry Robin по-прежнему копирует себя на любые подключенные USB-накопители для заражения других систем. При этом исследователи считают, что текущая кампания является скорее разведывательной операцией и попыткой оценить эффективность работы новых механизмов, а не начальным этапом реальных атак.