Специалисты «Лаборатории Касперского» опубликовали отчет, посвященный активности северокорейской хак-группы BlueNoroff. По их данным, хакеры усилили атаки на организации, работающие с криптовалютами (венчурные фонды, криптостартапы и банки) и используют новые типы файлов для обхода защиты Mark of the Web (MOTW).

Исследователи рассказали, что минувшей осенью им удалось обнаружить новые «ловушки», которые BlueNoroff расставили на сотрудников стартапов: 70 поддельных доменов, мимикрирующих под известные венчурные фонды и банки, в основном японские, но также американские, вьетнамские и из ОАЭ. Так, фиктивные домены имитировали ABF Capital, Angel Bridge, ANOBAKA, Bank of America и Mitsubishi UFJ Financial Group.

Фишинговые атаки группировки строятся по следующей схеме. Сотрудник отдела продаж финансовой организации получает письмо с вложенным документом в формате . doc (якобы контрактом от клиента). Если открыть этот файл, устройство сразу же будет заражено малварью и атакующие смогут отслеживать все ежедневные операции и планировать кражу. В тот момент, когда сотрудник зараженной компании пытается перевести крупную сумму в криптовалюте, злоумышленники вмешиваются в процесс транзакции, подменят адрес получателя и повысят лимит перевода, мгновенно опустошив счет.

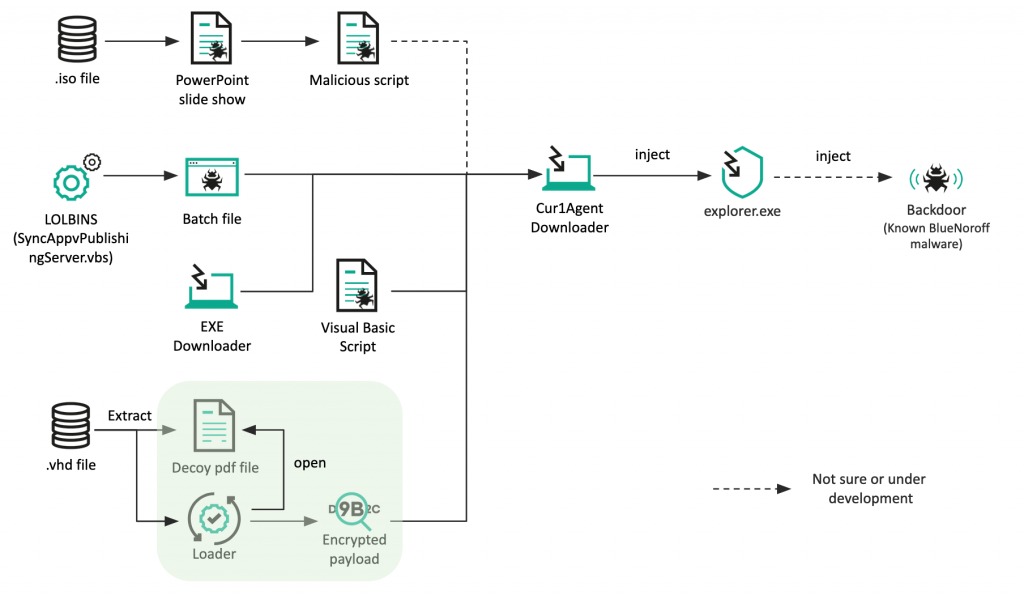

В отчете отмечается, что в последнее время участники BlueNoroff активно экспериментируют и тестируют новые методы доставки вредоносного ПО с помощью типов файлов, которые ранее не использовались для этих целей. Например, Visual Basic Script, Windows Batch и исполняемые Windows -файлы.

Кроме того, злоумышленники научились обходить защитную функцию Mark of the Web (MOTW). Дело в том, что Microsoft добавляет специальный флаг MOTW к файлам, загруженным из интернета (в том числе к вложениям из электронной почты). И когда пользователь открывает документ Microsoft Office, содержащий такую отметку, тот открывается в режиме Protected View, где предотвращается выполнение макросов, устанавливающих вредоносное ПО.

Однако таким образом помечаются не все файлы. Эксперты говорят, что для обхода этой блокировки, многие хак-группы, включая BlueNoroff, стали внедрять малварь в изображения, в файлы образом (.iso) и виртуальных жестких дисков (.vhd).