Хак-группа StrongPity (она же Promethium или APT-C-41) распространяет фейковое приложение Shagle, которое на самом деле представляет собой трянизированную версию приложения Telegram для Android с добавленным в код бэкдором.

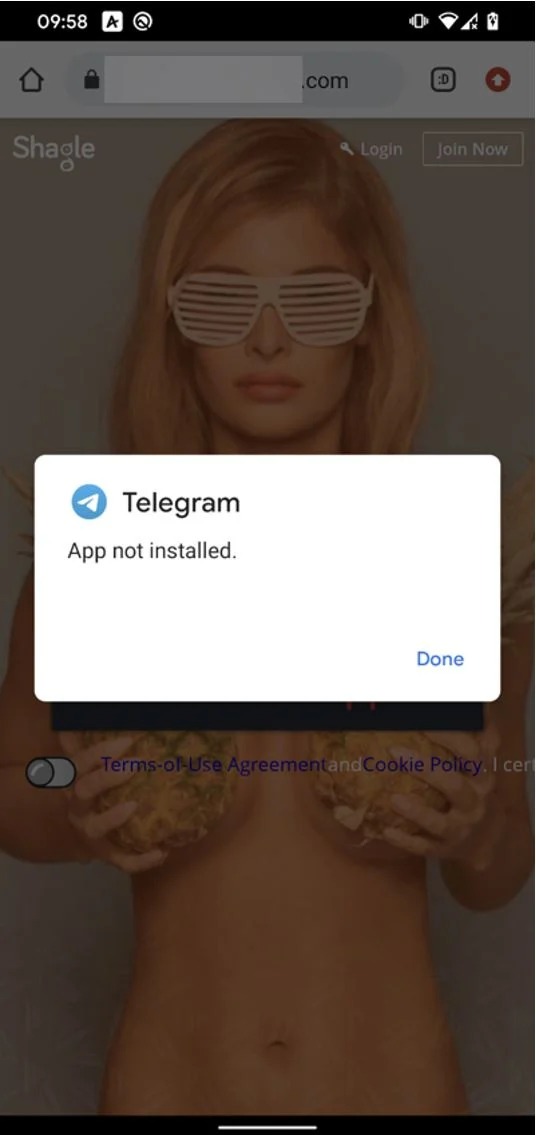

Специалисты компании ESET напоминают, что Shagle — это реально существующая платформа для случайных видеочатов, позволяющая незнакомцам общаться по зашифрованному каналу связи. Тем не менее, платформа полностью ориентирована на веб и не имеет собственного мобильного приложения.

Как выяснилось теперь, с 2021 StrongPity использует фейковый сайт, маскирующийся под официальный сайт Shagle, чтобы обманом вынуждать жертв загрузить вредоносное приложение для Android.

После установки это приложение позволяет хакерам следить за своими жертвами, так как оснащено функциональностью для записи телефонных звонков, отслеживания местоположения устройства, сбора SMS-сообщений, журналов вызовов, списков контактов и файлов. Собранные данные хранятся в каталоге приложения, шифруются с помощью AES и в конечном итоге отправляются на управляющий сервер хакеров.

Кроме того, предоставление малвари разрешений Accessibility Service позволяет ей читать входящие уведомления и сообщения из различных приложений, включая Gmail, Kik, LINE, Messenger, Skype, Snapchat, Telegram, Tinder, Twitter, Viber и WeChat.

Отмечается, что на рутованных устройствах, где обычный пользователь имеет права администратора, малварь автоматически предоставляет себе и другие разрешения, в том числе на изменение настроек безопасности, запись в файловую систему, перезагрузку и так далее.

Вредоносное приложение, распространяемое StrongPity, представляет собой APK-файл с именем «video.apk» — это стандартное приложение Telegram версии 7.5.0 (от февраля 2022 года), модифицированное для имитации приложения Shagle. В отчете подчеркивается, что вредоносный APK был доступен только на поддельном сайте Shagle и не был замечен в Google Play Store.

Аналитики ESET не смогли определить, как именно жертвы попадали на фиктивный сайт Shagle, но предполагают, что ссылки на него распространялись через адресные фишинговые рассылки, SMS-фишинг или мгновенные сообщения на онлайн-платформах.

При этом одним из очевидных недостатков использования Telegram в качестве основы для вредоносного приложения является тот факт, что если у жертвы уже установлено настоящее приложение Telegram, версию с бэкдором установить не получится.

Более того, в настоящее время API ID, используемый хакерами, был ограничен из-за чрезмерного использования, поэтому троянизированное приложение больше не принимает регистрацию новых пользователей, то есть бэкдор не будет работать. К сожалению, в ESET отмечают, что это свидетельствует о том, что StrongPity уже успешно развернула свое вредоносное ПО на устройствах жертв.

В настоящее время фейковый сайт Shagle уже неактивен, и исследователи полагают, что в целом активность StrongPity могла быть «очень узконаправленной».