Канадский сисадмин Даниэль Милишич (Daniel Milisic) обнаружил, что прошивка купленной им на Amazon Android-приставки T95 была заражена сложной малварью прямо «из коробки».

Вредонос обнаружился в прошивке приставки T95 с процессором AllWinner H616, которая продается на Amazon, AliExpress и других в крупных маркетплейсах в разных странах. Такие приставки проходят совершенно неясный путь от производства в Китае до прилавков виртуальных магазинов. Во многих случаях девайсы продаются под разными брендами и названиями, а четкие указания их происхождения попросту отсутствуют.

Кроме того, поскольку такие устройства обычно проходят через множество рук, поставщики и реселлеры имеют множество возможностей для загрузки на них кастомых ROM, включая потенциально вредоносные.

Исследователь рассказывает, что изученное им устройство T95 использовало ROM на базе Android 10, подписанный тестовыми ключами, и ADB (Android Debug Bridge), открытый через Ethernet и Wi-Fi. Эта конфигурация уже может насторожить, так как ADB может использоваться для подключения к устройствам, неограниченного доступа к файловой системе, выполнения команд, установки ПО, изменения данных и удаленного управления девайсом. Но так как большинство потребительских устройств защищены брандмауэром, злоумышленники вряд ли смогут удаленно подключиться к ним через ADB.

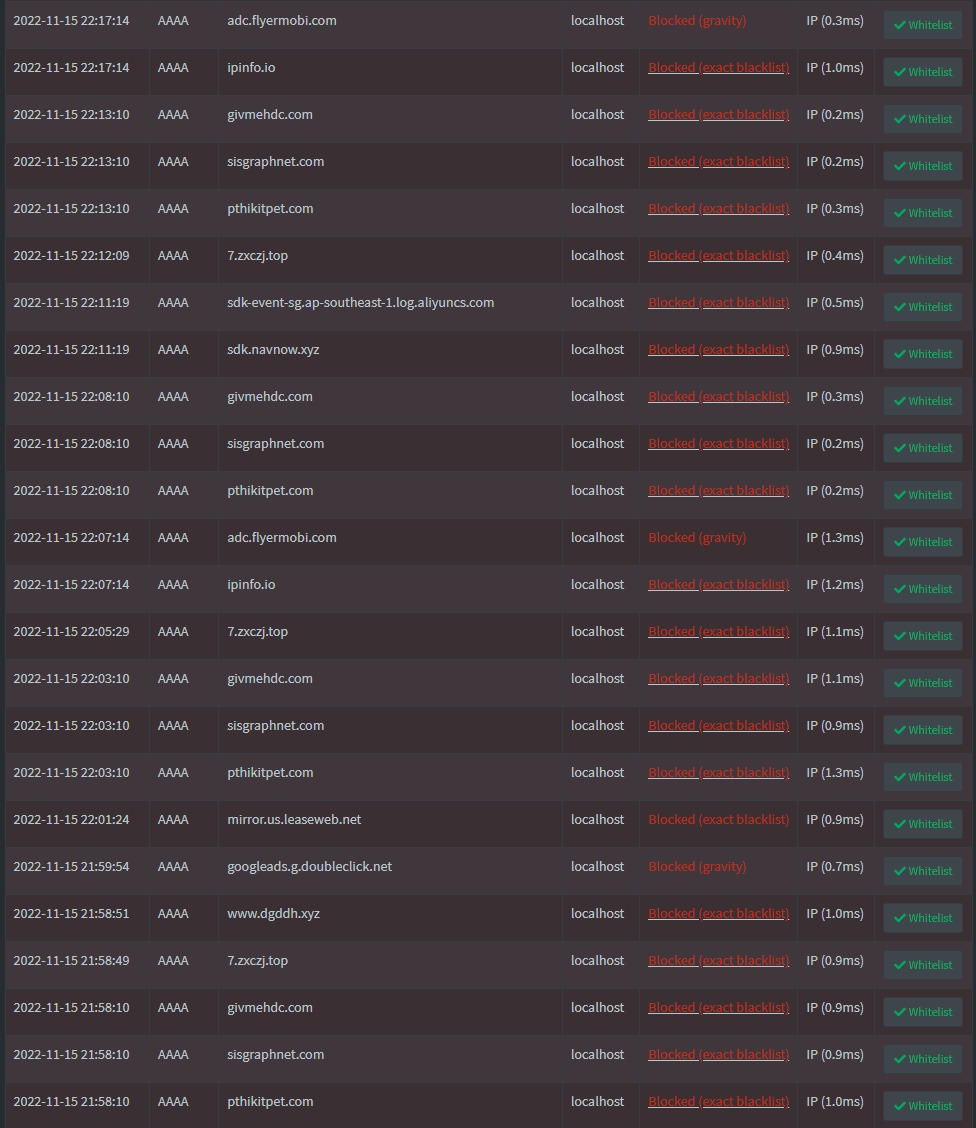

Милишич пишет, что изначально приобрел устройство, чтобы запустить на нем DNS-sinkhole Pi-hole, защищающую устройства от нежелательного контента, рекламы и вредоносных сайтов без установки дополнительного ПО. Однако после анализа DNS-запросов в Pi-hole исследователь заметил, что устройство пыталось подключиться к нескольким IP-адресам, связанным с активной малварью.

Милишич полагает, что установленная на устройстве малварь — это сложный Android-вредонос CopyCat, впервые обнаруженный экспертами из компании Check Point в 2017 году. Уже тогда аналитики считали, что малварь заразила более 14 млн устройств по всему миру, получила root-доступ к 8 млн из них и всего за два месяца принесла своим авторам около 1,5 млн долларов США.

«Я обнаружил слои поверх вредоносного ПО, используя tcpflow и nethogs для мониторинга трафика, и отследил вредоноса до вызывающего нарушение процесса/APK, который затем удалил из ROM, — объясняет исследователь. — Но последняя часть вредоносного ПО, которую мне не удалось проследить, внедряет процесс system_server и, похоже, глубоко интегрирована в ROM».

Оказалось, что вредонос пытается получить дополнительную полезную нагрузку с сайтов ycxrl[.]com, cbphe[.]com и cbpheback[.]com. Поскольку создать чистую прошивку для замены вредоносной оказалось трудно, Милишич решил изменить DNS C&C, чтобы направить запросы через веб-сервер Pi-hole и заблокировать их.

Исследователь пишет, что ему неизвестно, многие ли Android-приставки этой модели на Amazon заражены малварью, также он не знает, как именно это произошло, но всем пользователям T95 он рекомендует выполнить два простых шага, чтобы точно очистить свое устройство и нейтрализовать вредоносное ПО, которое может на нем работать:

- перезагрузитесь девайс в режиме восстановления или выполнить сброс к заводским настройкам через меню;

- после перезагрузки подключиться к ADB через USB или WiFi-Ethernet и запустить созданным им скрипт.

Чтобы убедиться, что малварь обезврежена, следует запустить adb logcat | grep Corejava и удостовериться, что команду chmod выполнить не удалось.

Учитывая, что такие устройства весьма недороги, исследователь отмечает, что, возможно, более разумным выходом будет вообще прекратить их использование.