Исследователи из компании ThreatFabric обнаружили новый «форк» банковского трояна Ermac для Android, широко распространенного среди злоумышленников в последние годы. Эксперты пишут, что новый вредонос, получивший название Hook, стирает грань, отделяющую банкеры от шпионского ПО.

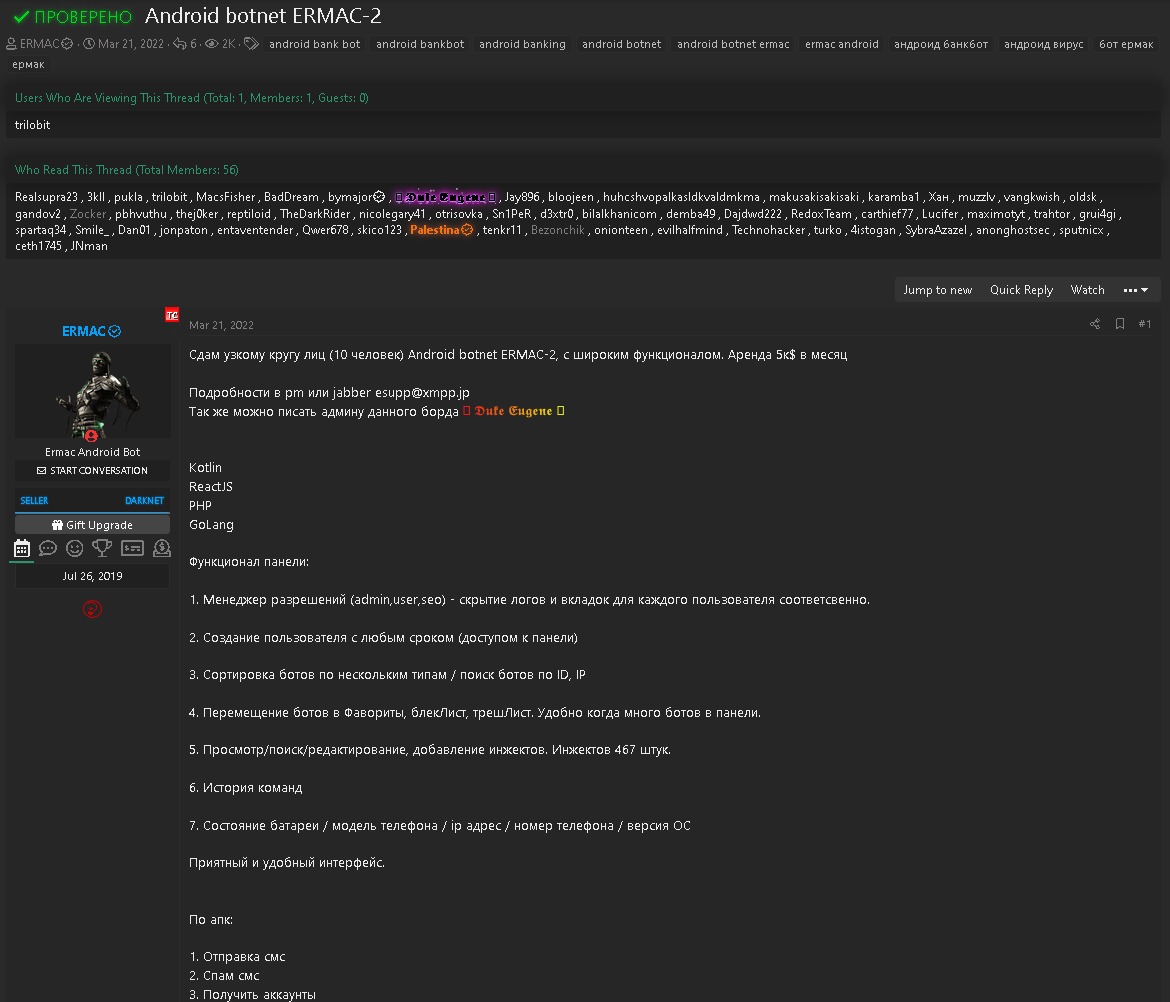

Новую малварь рекламирует сам создатель Ermac, банковского трояна для Android, который продается по подписке, за 5000 долларов в месяц и помогает злоумышленникам похищать учетные данные более чем из 467 банковских и криптовалютных приложений, используя оверлеи.

Хотя автор Hook, скрывающийся под ником DukeEugene, утверждает, что малварь написана с нуля и от Ermac ее отличает ряд дополнительных функций, исследователи из ThreatFabric сообщают, что код вредносов во многом дублирует друг друга. Так, Hook содержит большую часть кодовой базы Ermac, и его по-прежнему можно назвать банковским трояном. Однако он включает в себя и несколько ненужных частей, ранее замеченных в старых версиях банкера, которые указывают на повторное использование кода.

Как бы то ни было, Hook представляет более продвинутую версию Ermac и предлагает широкий набор возможностей, которые делают его опасной угрозой для пользователей Android. Вредонос предлагается за 7000 долларов в месяц, и автор заявляет, что Hook обладает «всеми возможностями своего предшественника».

Одной из новых особенностей Hook являются WebSocket-коммуникации, которые выступают дополнением к обычному HTTP-трафику, используемому Ermac. При этом сетевой трафик по-прежнему шифруется с помощью жестко запрограммированного ключа AES-256-CBC.

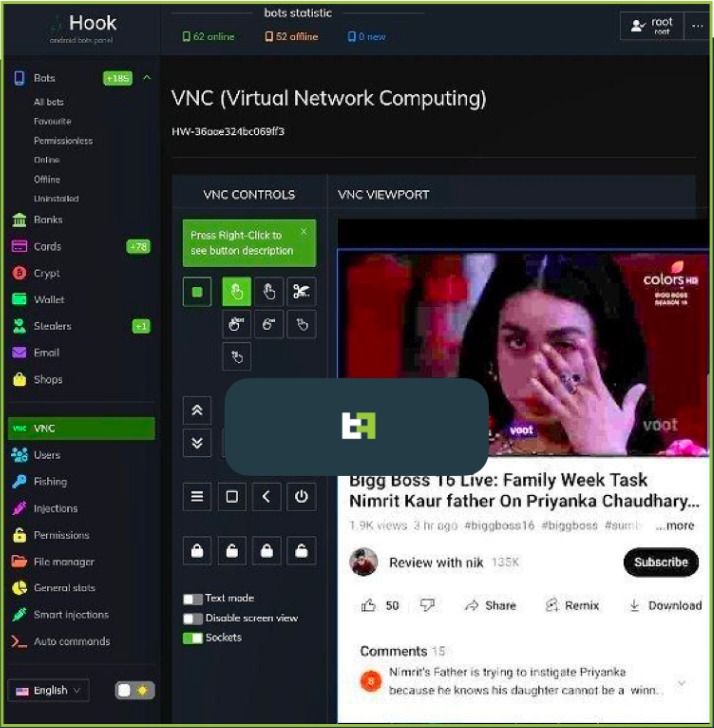

Еще одним важным дополнением стал модуль VNC (virtual network computing), который дает злоумышленникам возможность взаимодействовать со взломанным устройством в режиме реального времени. Фактически, это позволяет операторам Hook выполнять любые действия на устройстве жертвы, от хищения данных до денежных транзакций. Однако для работы VNC-модуля Hook потребуется доступ к Accessibility Service, что может стать проблемой на устройствах под управлением Android 11 и более поздних версий.

«Hook добавил в свой арсенал возможности RAT, присоединявшись к таким семействам [малвари], как Octo и Hydra, которые способны выполнять полный захват устройства и реализовать полную цепочку компрометации со всеми промежуточными этапами и без необходимости использования дополнительных каналов: начиная от хищения личных данных и заканчивая транзакциями», — пишут исследователи.

Среди новых команд, которые доступны Hook, но не использовались в Ermac, эксперты перечислили:

- старт/стоп RAT;

- выполнение определенного свайп-жеста;

- сделать снимок экрана;

- имитировать клик по определенному текстовому элементу;

- имитировать нажатия кнопки (HOME/BACK/RECENTS/LOCK/POWERDIALOG);

- разблокировать устройство;

- прокрутить вверх/вниз;

- имитировать долгое нажатие;

- имитировать клик по определенной координате;

- установить значение буфера обмена для элемента UI с определенным значением координат;

- имитировать клик по элементу пользовательского интерфейса с определенным текстовым значением;

- установить значение элемента UI для определенного текста.

Помимо вышеперечисленного, команда «File Manager» превращает вредоносное ПО в файловый менеджер, позволяя злоумышленникам получить список всех файлов на устройстве, и похитить определенные файлы по своему выбору.

Еще одна интересная команда касается мессенджера WhatsApp и позволяет Hook записывать все сообщения, а операторы малвари и вовсе получаются возможность отправлять сообщения через учетную запись жертвы.

Наконец, Hook оснащается новой системой отслеживания геолокации, позволяя отслеживать точное положение жертвы, злоупотребляя разрешением «Access Fine Location».

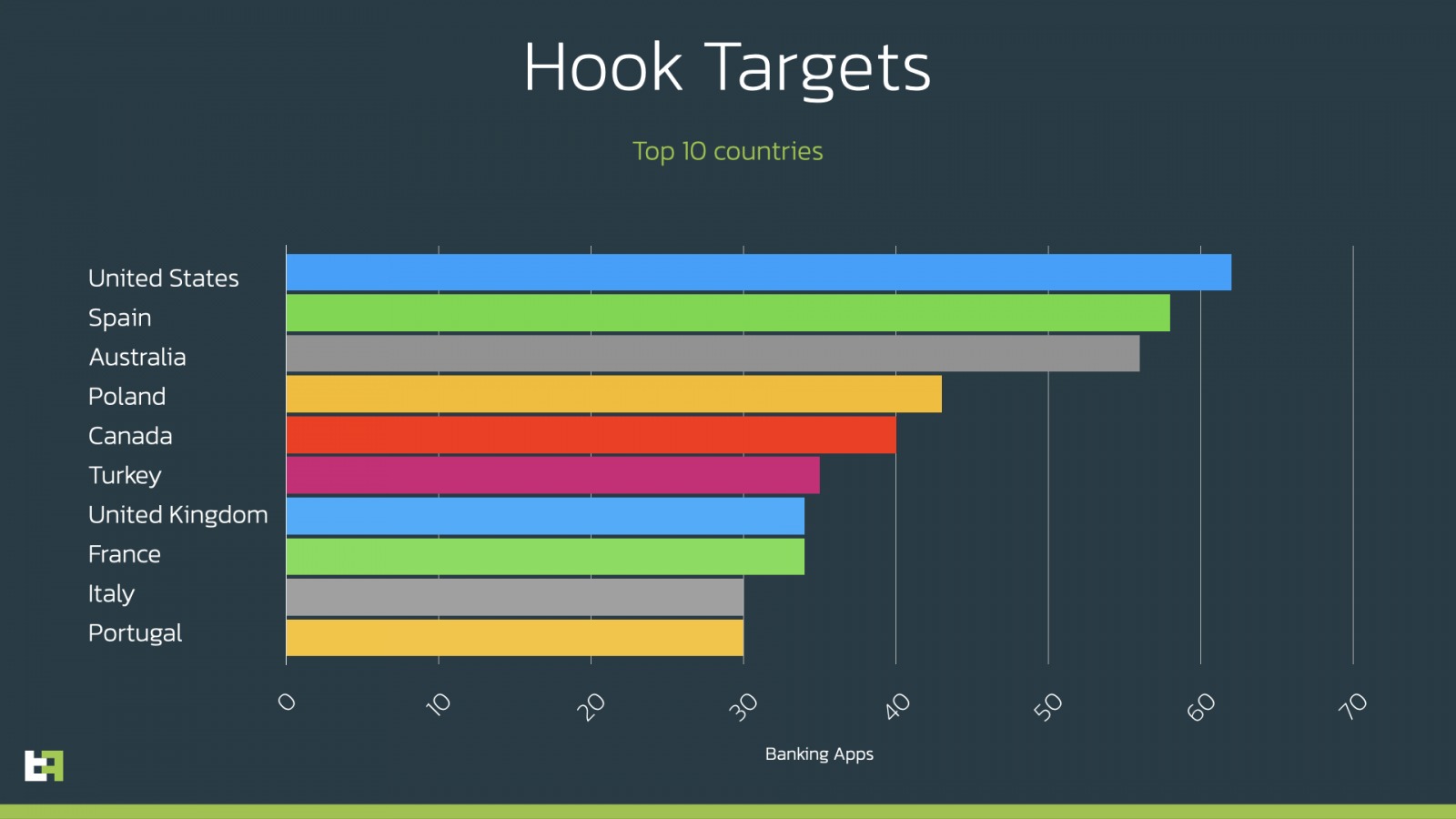

Что качается функциональности банкера, наиболее приоритетными банковскими приложениями для Hook являются приложения из США, Испании, Австралии, Польше, Канаде, Турции, Великобритании, Франции, Италии и Португалии. Впрочем, «интересы» Hook охватывают весь мир, и в своем отчете исследователи отдельно перечислили все целевые приложения малвари.

Сообщается, что в настоящее время Hook распространяется в виде APK-файла Google Chrome и использует следующие имена пакетов: com.lojibiwawajinu.guna, com.damariwonomiwi.docebi, com.damariwonomiwi.docebi и com.yecomevusaso.pisifo, хотя они могут измениться в любой момент.