Исследователи из группы Satori Threat Intelligence компании HUMAN обнаружили и прервали масштабную мошенническую кампанию Vastflux, связанную с вредоносной рекламой. В ее рамках было подделано более 1700 приложений от 120 издателей (в основном для iOS) и затронуто около 11 млн устройств.

Кампания Vastflux была обнаружена случайно, в ходе расследования отдельно взятой схемы рекламного мошенничества. Так, исследователи заметили, что неназванное популярное приложение для iOS генерирует необычно большое количество запросов, используя для этого разные ID приложений. Отреверсив обфусцированный JavaScript, который работал в приложении, эксперты обнаружили IP-адрес управляющего сервера, а также отправленные сервером команды для создания рекламы. По словам исследователей, на этом этапе они провалились в «кроличью нору, которая становилась все глубже и глубже».

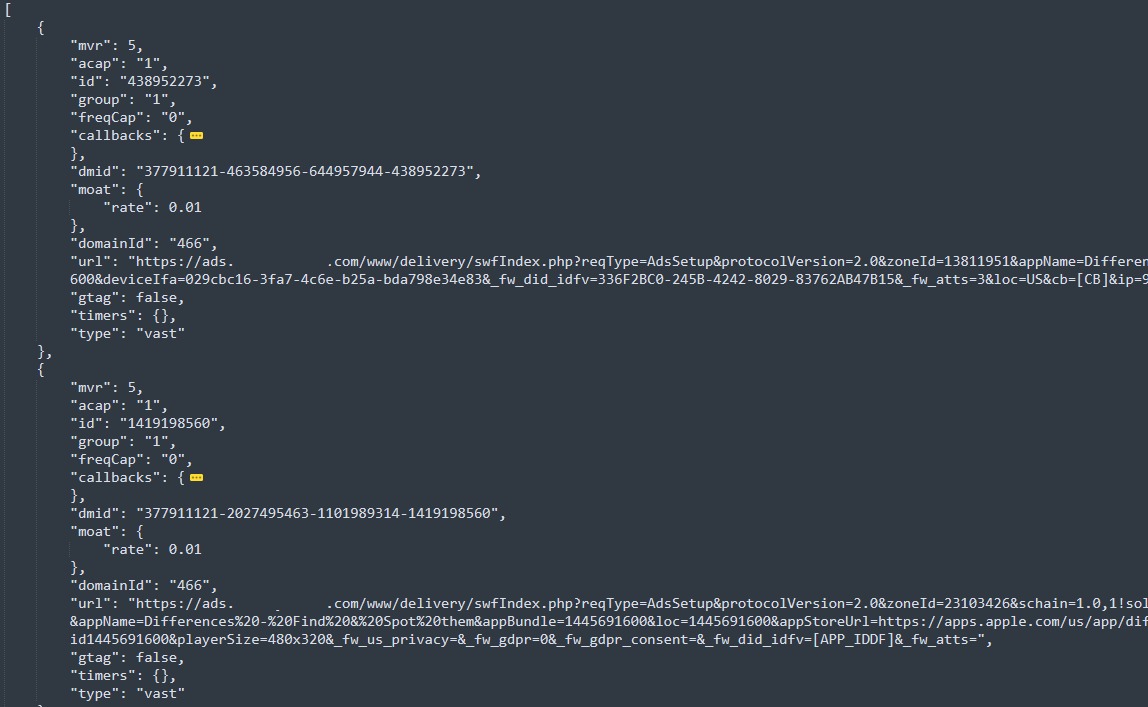

Отчет компании гласит, что операторы Vastflux генерировали bid request’ы для показа рекламных баннеров в приложениях (на пике кампании их число достигало 12 миллиардов в день). Если их запрос выигрывал, они размещали статичный баннер, в который внедряли обфусцированный JavaScript. Такие скрипты связались с управляющим сервером, чтобы получить зашифрованную полезную нагрузку с настройками, в которую входили инструкции о позиции, размере и типе отображаемой за баннером рекламы, а также данные для подделки ID реальных приложений и издателей.

«Злоумышленники внедряли JavaScript в свои рекламные объекты, а затем накладывали кучу видеоплееров друг на друга, получая деньги за всю эту рекламу, хотя на самом деле человек, использующий устройство, вообще ее не видел», — объясняют эксперты.

Операторы Vastflux размещали до 25 видеообъявлений друг поверх друга, и все они приносили им доходы от просмотра рекламы, хотя ни одно объявление не было видно пользователю, поскольку они отображались за активным окном.

«Vastflux вел себя как ботнет. Если рекламное место взломано, оно отображает пачки объявлений, которые пользователь не может видеть и с которыми не может взаимодействовать», — пишут аналитики.

Чтобы избежать обнаружения, Vastflux не использовала теги верификации рекламы (ad verification tag), которые позволяют маркетологам создавать метрики эффективности. Без них эта схема становилась практически «невидимой» для большинства сторонних инструментов для отслеживания эффективности рекламы.

Эксперты пишут, что после составления карты инфраструктуры операции Vasstflux, в июне-июле 2022 года они предприняли три волны «атак» на мошенников, при поддержке ряда клиентов, партнеров и поддельных брендов. Сначала это вынудило операторов Vastflux на время отключить свои C&C-серверы и значительно сократить масштаб операций, а 6 декабря 2022 года bid request’ы мошенников впервые сократились до нуля.