Исследователи из компании Akamai опубликовали описание и эксплоит для уязвимости CVE-2022-34689, затрагивающей Windows CryptoAPI (Crypt32.dll) — основной компонент Windows, который отвечает за криптографические операции. Баг мог использоваться в для подделки сертификатов x.509, и хакеры получат возможность подписать код или пройти аутентификацию.

Уязвимость была обнаружена еще в прошлом году экспертами из АНБ и британского Национального центра кибербезопасности (NCSC). Разработчики устранили проблему еще в августе 2022 года, но в итоге Microsoft обнародовала информацию о ней только в октябре.

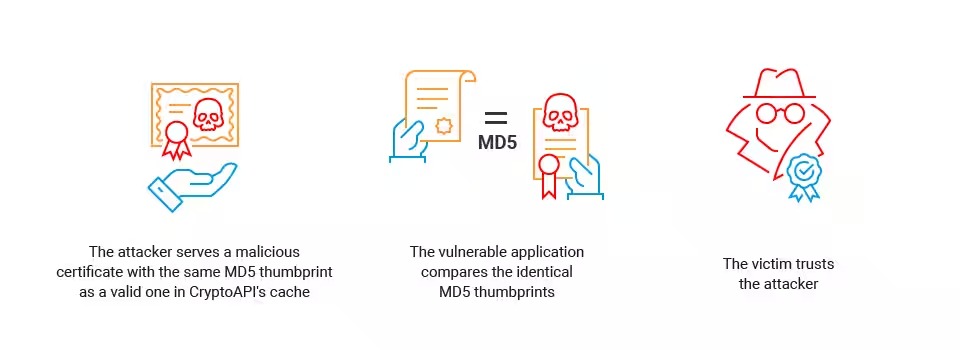

«Неаутентифицированный злоумышленник может манипулировать существующим сертификатом x.509, чтобы подделать свою личность и выполнить такие действия, как аутентификация или подписание кода от лица целевого сертификата», — поясняли тогда в Microsoft.

Теперь эксперты Akamai обнародовали PoC-эксплоит для этой проблемы и поделились OSQuery, чтобы помочь защитникам обнаруживать уязвимые версии CryptoAPI.

Аналитики пояснили, что CryptoAPI используется в Windows «для обработки всего, что связано с криптографией»:

«В частности, он обрабатывает сертификаты — от их чтения и парсинга до проверки в центрах сертификации. Браузеры так же используют CryptoAPI для проверки сертификатов TLS. В результате этого процесса появляется иконка замка [в браузере], на которую всегда учат обращать внимание. Нетрудно представить, что уязвимость в процессе верификации сертификатов очень выгодна для злоумышленников, поскольку позволяет им замаскироваться и обойти критически важные средства защиты».

Исследователи пишут, что икали приложения, которые используют CryptoAPI определенным образом и уязвимы для спуфинговых атак через CVE-2022-34689.

«На данный момент мы обнаружили, что можно эксплуатировать старые версии Chrome (версии 48 и более ранние), а также приложения на основе Chromium, — рассказывают исследователи. — Мы полагаем, что в реальности существуют и другие уязвимые цели, а наше исследование продолжается. Также мы обнаружили, что менее одного процента “видимых” устройств в центрах обработки данных получили патчи, то есть оставшиеся 99% незащищены от использования этой уязвимости».

Эксперты объясняют, что хакеры могут воспользоваться уязвимостью, чтобы подписать вредоносные исполняемые файлы с помощью поддельного сертификата, создав видимость, что файл получен из надежного источника. В результате цель не обнаружит никаких признаков того, что файл на самом деле является вредоносным (учитывая, что цифровая подпись якобы исходит от авторитетного и заслуживающего доверия вендора).

Если эксплуатация CVE-2022-34689 будет успешной, она также может помочь злоумышленникам осуществить атаку типа man-in-the-middle и расшифровывать конфиденциальные данные о пользовательских подключениях к уязвимому ПО, включая браузеры, использующие CryptoAPI.

«До сих пор существует много кода, который использует этот API и может быть подвержен уязвимости. То есть исправление требуется даже для устаревших версий Windows, таких как Windows 7», — подчеркивают в Akamai.

Нужно отметить, что в 2020 году в CryptoAPI уже обнаруживали весьма похожую уязвимость CVE-2020-0601, которая, к тому же, имела больший охват и затрагивала больше потенциально уязвимых целей. Тогда специалисты Агентства по инфраструктуре и кибербезопасности США (CISA) были вынуждены выпустить второе в своей истории чрезвычайное предписание, приказав всем федеральным органами власти срочно пропатчить все уязвимые эндпоинты в течение десяти рабочих дней.