Исследователи Aqua Security обнаружили малварь HeadCrab, предназначенную для поиска и взлома уязвимых серверов Redis. Вредонос, начавший свою активность еще в сентябре 2021 года, уже заразил более тысячи серверов и создал ботнет для добычи криптовалюты Monero.

Разработчиков HeadCrab эксперты называют «продвинутыми злоумышленниками», так как малварь практически невозможно обнаружить безагентными и традиционными антивирусными решениями.

Создатели этого ботнета пользуются тем, что на серверах Redis по умолчанию не включена аутентификация, ведь они предназначены для использования в сетях организаций и не должны быть доступны через интернет. Однако нередко бывает, что администратор случайно забывает защитить сервер или настраивает его неправильно, и тот становится доступен за пределами локальной сети. В таком случае атакующие могут легко скомпрометировать и захватить его.

Получив доступ к серверу, не требующему аутентификации, хакеры используют команду SLAVEOF для синхронизации с мастер-сервером, находящимся под их контролем, и развертывают HeadCrab в захваченной системе.

После установки и запуска HeadCrab предоставляет своим операторам все необходимое для получения полного контроля над системой и добавляет ее в свой майнинговый ботнет. Также исследователи отмечают, что вредонос работает в памяти, поэтому его крайне трудно обнаружить, а образцы малвари, проанализированные Aqua Security, вообще не детектировались VirusTotal. Кроме того, HeadCrab удаляет все журналы и обменивается данными только с другими серверами, контролируемыми его хозяевами, чтобы избежать обнаружения.

«Злоумышленники взаимодействуют с легитимными IP-адресами, как правило, с другими зараженными серверами, чтобы избежать обнаружения и снизить вероятность попадания в черные списки, — рассказывают специалисты. — Вредоносное ПО, в основном, полагается на обычные процессы Redis, которые вряд ли будут сочтены вредоносными. Полезные нагрузки загружаются через memfd, файлы присутствуют только в памяти, и модули ядра загружаются непосредственно из памяти, избегая записи на диск».

Также обнаружилось, что злоумышленники в основном используют майнинговые пулы, размещенные на ранее скомпрометированных серверах, чтобы дополнительно осложняет атрибуцию и обнаружение таких атак.

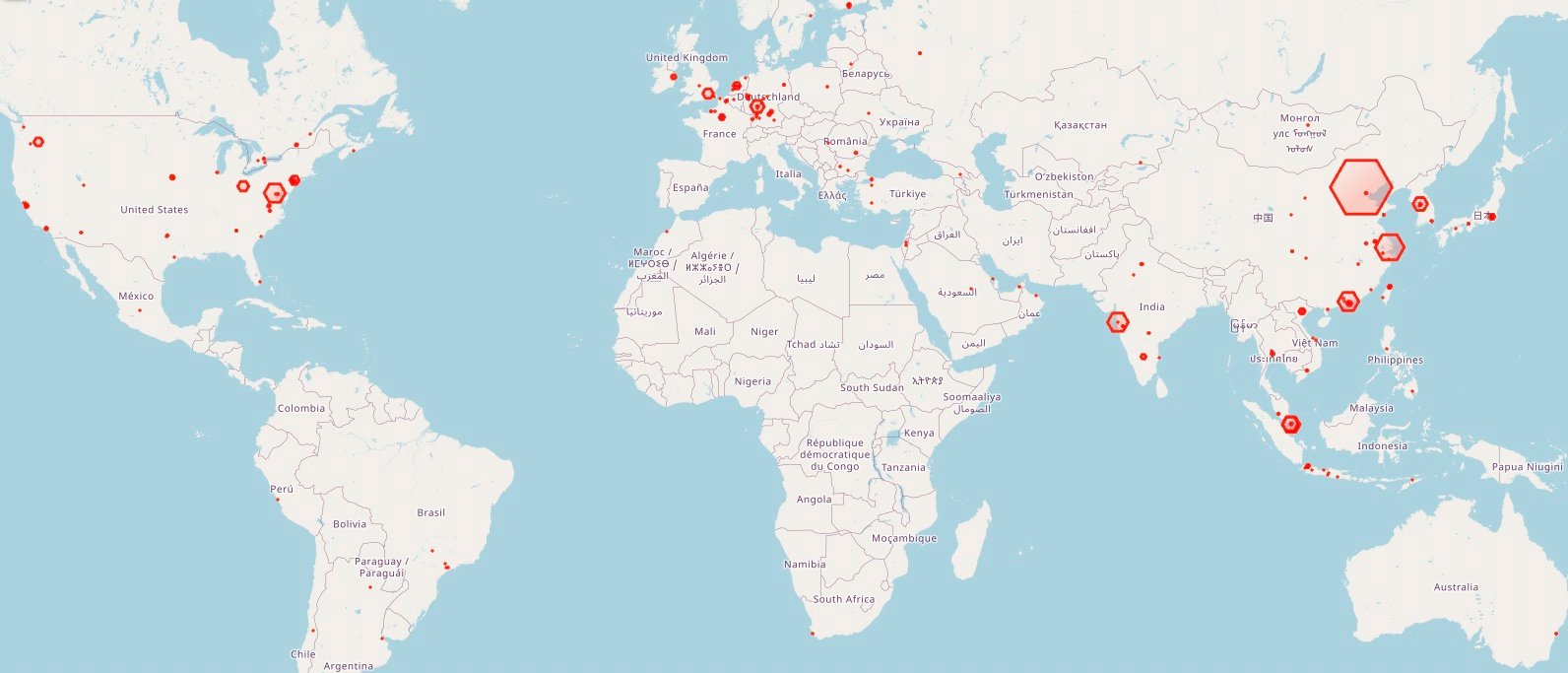

На сегодняшний день большинство заражений зафиксировано в Китае, Малайзии, Индии, Германии, Великобритании и США.

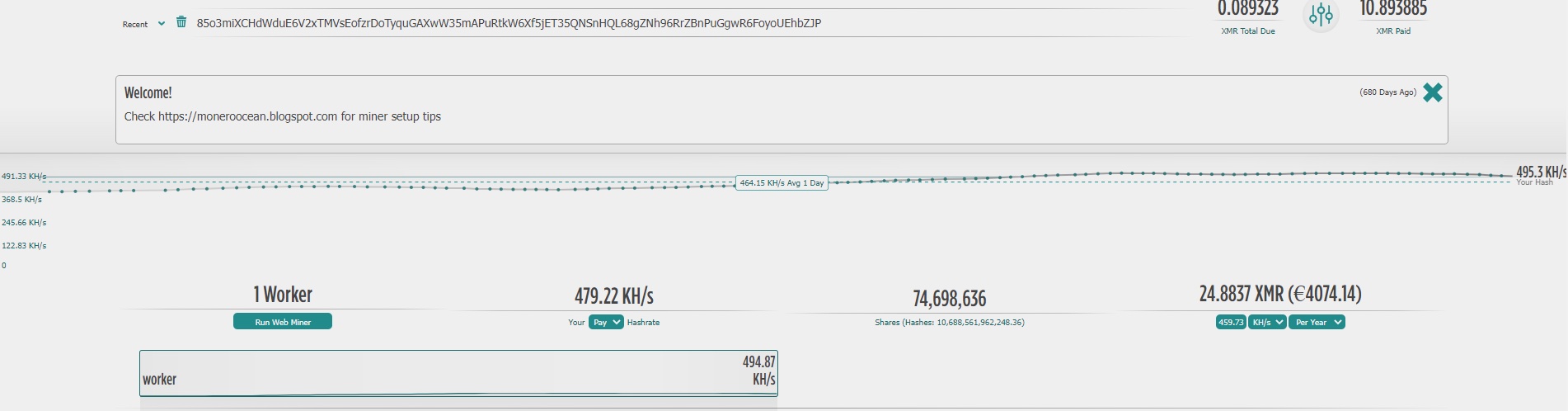

Кошелек Monero, связанный с этим ботнетом, демонстрирует, что операторы HeadCrab получают годовую прибыль в размере примерно 4500 долларов США на одного воркера, что намного выше, обычных 200 долларов США на одного воркера (именно такие суммы обычно приносят хакерам подобные кампании).