Хостинг-провайдеры и французский CERT предупреждают: в минувшие выходные более 3200 серверов VMware ESXi были взломаны новым вымогателем ESXiArgs в рамках масштабной хакерской кампании. Атакующие используют уязвимость двухлетней давности (CVE-2021-21974), которая позволяет им выполнять удаленные команды на уязвимых серверах через OpenSLP (порт 427).

Эта уязвимость связана с переполнением динамической памяти в OpenSLP, что может использоваться неаутентифицированными злоумышленниками в простых и эффективных атаках. CVE-2021-21974 влияет на следующие системы: ESXi версии 7.x (до ESXi70U1c-17325551), ESXi версии 6.7.x (до ESXi670-202102401-SG) и ESXi версии 6.5.x (до ESXi650-202102101-SG).

Стоит отметить, что эксплоит для этой проблемы доступен с весны 2021 года и появился вскоре после того, как ошибка была раскрыта. Совершенно неясно, почему злоумышленники начали эксплуатировать этот баг только сейчас.

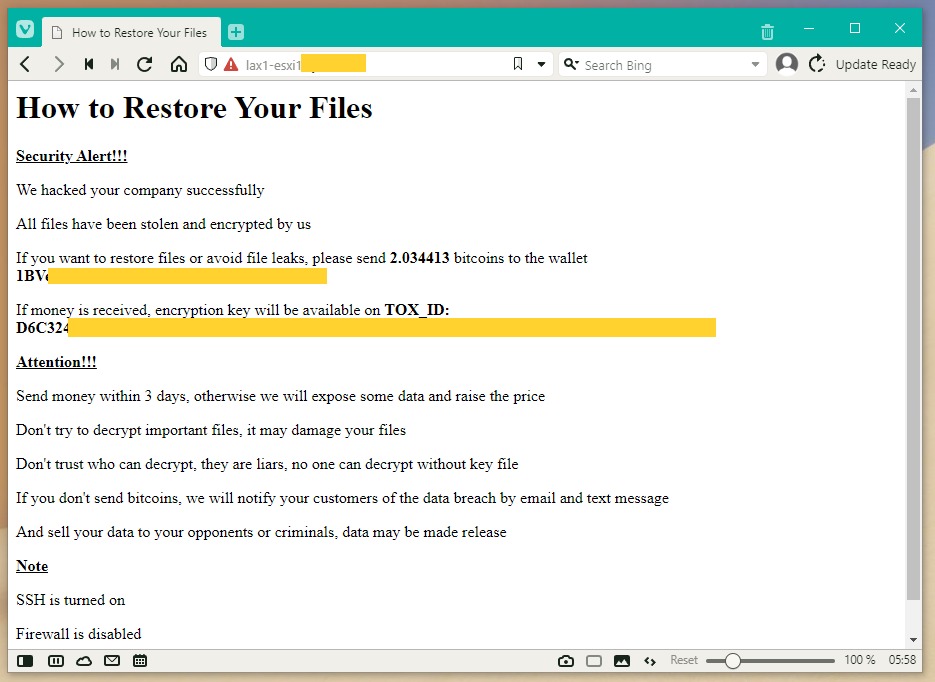

Проникнув в систему жертвы, хакеры шифруют файлы на сервере ESXi и оставляют записку с требованием выкупа, вымогая 50 000 долларов в биткоинах для расшифровки данных.

«Согласно данным расследования, атаки в рамках этой кампании, по-видимому, используют уязвимость CVE-2021-21974, исправление для которой доступно с 23 февраля 2021 года, — сообщает CERT-FR. — В настоящее время целевыми системами являются гипервизоры ESXi версии 6.x и старше 6.7».

Специалисты CERT-FR настоятельно рекомендуют всем как можно скорее установить давно доступные исправления, а также проверить все уязвимые системы на наличие признаков компрометации. В крайнем случае эксперты советуют хотя бы отключить OpenSLP.

В анализе, проведенном экспертами поставщика облачных услуг OVHcloud, ответственность за массовые атаки была возложена на появившийся недавно шифровальщик Nevada. Эксперты писали, что «атаки в первую очередь нацелена на серверы ESXi версии до 7.0 U3i через порт OpenSLP (427)».

В то же время другие специалисты предполагали, что за атаками может стоять некая версия вымогателя Cheerscrypt, созданная на базе утекших исходников шифровальщика Babuk.

Однако в итоге эти версии оказались неверными, так как за атаками, похоже, стоит новый вымогатель под названием ESXiArgs.

Издание Bleeping Computer сообщает, что жертвы злоумышленников активно общаются и просят помощи на его форумах. Судя по собранным данным, большинство пострадавших организаций использовали серверы ESXi, арендованные у облачных провайдеров.

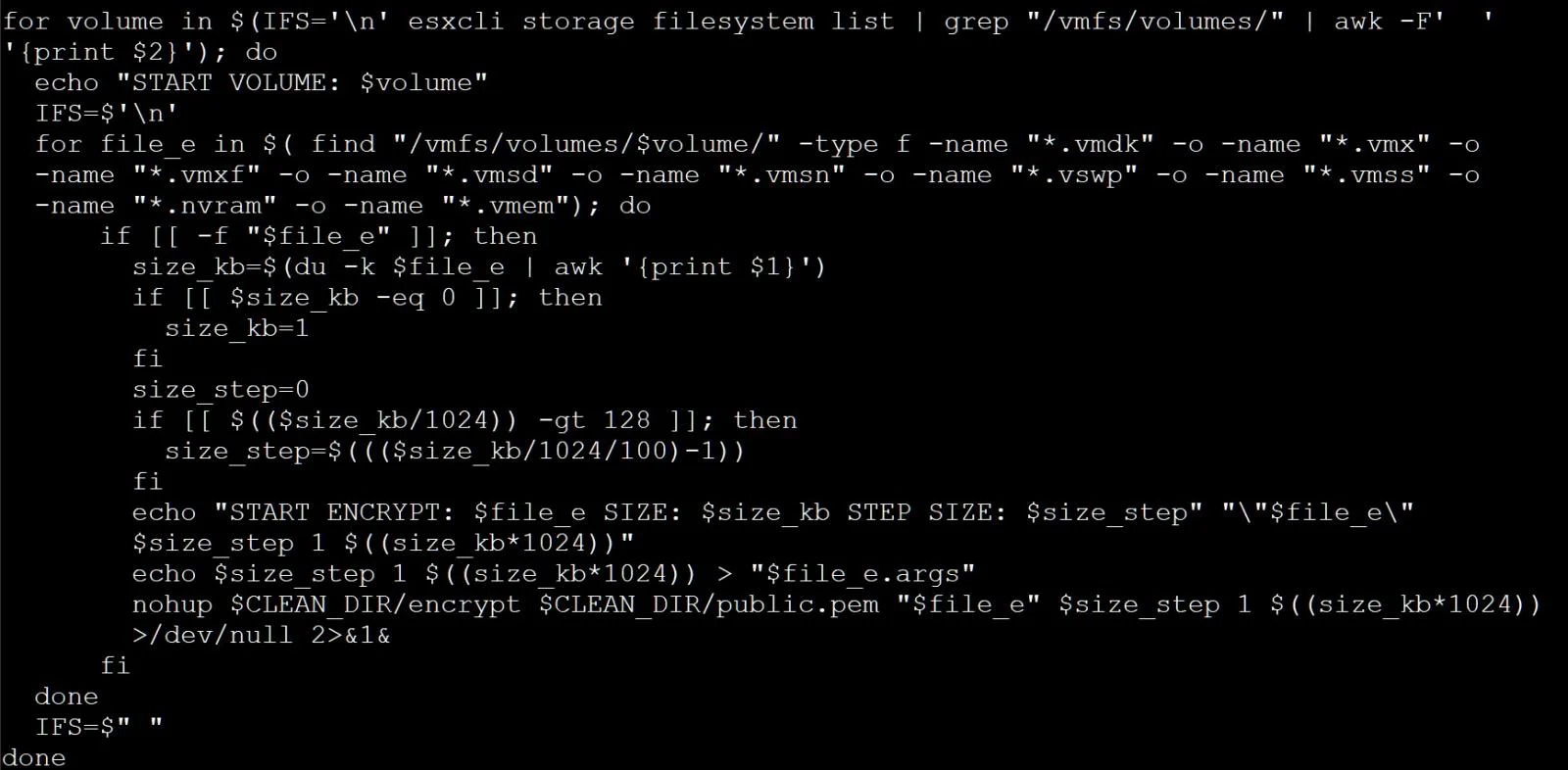

Вымогатель шифрует файлы с расширениями .vmxf, .vmx, .vmdk, .vmsd и .nvram на скомпрометированных серверах и создает файл .args с метаданными для каждого зашифрованного документа (вероятно, необходим для расшифровки).

Хотя операторы малвари утверждают, будто перед шифрованием они воруют данные, жертвы опровергают эту информацию: согласно статистике трафика пострадавших, никаких признаков хищения данных обнаружить не удалось.

Анализ малвари, проведенный ИБ-экспертом Майклом Гиллеспи (Michael Gillespie) из ID Ransomware, показывает, что, к сожалению, у шифровальщика нет явных «слабых мест», которые позволили бы жертвам восстановить файлы без уплаты выкупа. Также Гиллеспи отметил, что малварь использует алгоритм Sosemanuk, что довольно уникально и обычно используется только в вымогателях, базирующихся на исходном коде Babuk (версии ESXi). Исследователь полагает, что хакеры могли модифицировать код для использования RSA вместо имплементации Babuk Curve25519.

Хотя записки с требованием выкупа, которые оставляют после себя ESXiArgs и упомянутый выше Cheerscrypt, очень похожи, метод шифрования отличается. Поэтому пока эксперты не уверены, является ли новый вредонос неким вариантом Cheerscrypt, или обе эти угрозы попросту основаны на коде Babuk.

Французский облачный провайдер OVH и французский CERT первыми сообщили о происходящем, так как именно Франции размещается большинство пострадавших серверов. Так, согласно данным Censys (поиск по файлу записки с требованием выкупа), на данный момент зашифровано более 3200 серверов, и около трети из них находятся во Франции.