В декабре 2022 года исследователи обнаружили версию шифровальщика Clop, нацеленную на Linux-серверы. Однако в схеме шифрования этого варианта малвари присутствовала уязвимость, благодаря которой жертвы могли бесплатно восстанавливать свои файлы.

Впервые Clop для Linux был замечен специалистами SentinelLabs, после того как злоумышленники использовали его для атаки на университет в Колумбии, наряду с вариантом для Windows. Хотя новый вредонос очень похож на Windows-версию (поскольку они используют один и тот же метод шифрования и практически идентичную логику процесса), он еще находится в разработке. Кроме того, между этими вариантами Clop все же имеются некоторые различия, в основном связанные с ограничениями вызовов API и еще нереализованными функциями.

Эксперты рассказывают, что при запуске исполняемый файл (ELF) малвари создает новый процесс, который пытается повысить права до уровня, позволяющего зашифровать данные.

Файлы и папки, на которые нацелен Clop, включают пользовательский каталог /home, который содержит все личные файлы, каталоги /root, /opt и каталоги Oracle (/u01 — /u04), используемые для хранения файлов БД или как точки монтирования ПО Oracle. Исследователи отмечают, что это довольно необычно, так как Linux-шифровальщики обычно не используют нацеливание на конкретные папки БД Oracle и чаще сосредоточены на шифровании виртуальных машин ESXi.

Кроме того, отмечается, что в Linux-версии Clop пока отсутствует поддержка алгоритма хэширования, используемого в Windows-версии для исключения из процесса шифрования определенных типов файлов и папок. Также пока в Linux-варианте нет механизма для обработки файлов разного размера по-разному.

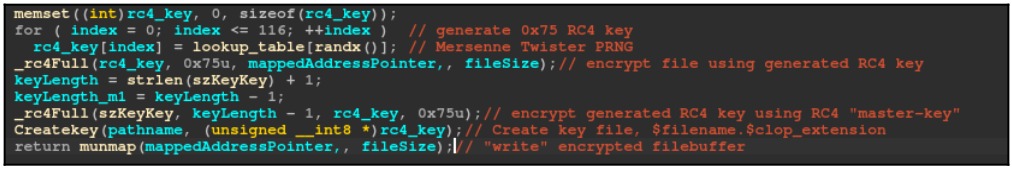

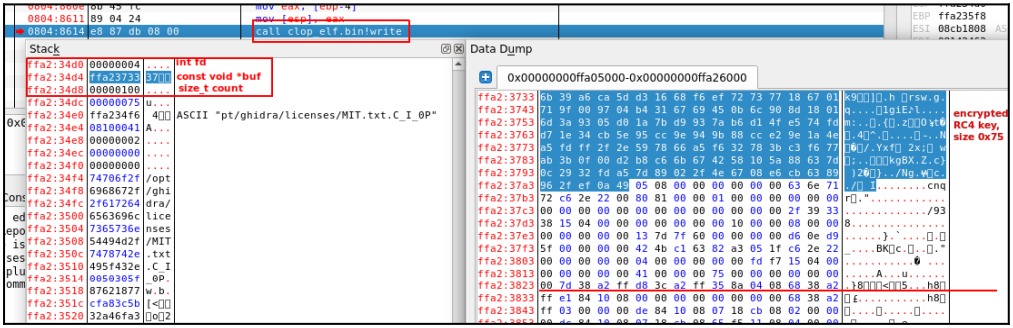

В своем отчете эксперты подробно рассказывают и о найденной ими уязвимости в системе шифрования малвари. Так, текущая версия Clop для Linux не шифрует ключи RC4, используемые для шифрования файлов, с помощью асимметричного алгоритма на основе RSA, как это делается в Windows.

Вместо этого Linux-вредонос использует жестко закодированный мастер-ключ RC4 для генерации ключей шифрования, а затем использует тот же ключ для их шифрования, и ключи хранит локально, в отдельном файле. Кроме того, ключ RC4 вообще не проверяется, хотя в Windows он всегда проверяется перед началом шифрования.

Но отсутствие защиты ключа — не единственный недостаток Clop для Linux. Помимо этого, когда ключ шифрования записывается в файл, малварь записывает туда же ряд дополнительных данных, включая сведения о файле (его размеры и время шифрования). Исследователи говорят, что такие данные стоило скрывать, ведь они могут помочь киберкриминалистам расшифровать конкретные файлы.

Эксперты объясняют, что фактически такая схема не защищает ключи от свободного извлечения, и шифрование удается «откатить», что в итоге и было сделано. Специальный Python-скрипт, созданный исследователями для этих целей, уже опубликован на GitHub.

В SentinelLabs рассказали, что они уже предоставили свой дешифратор правоохранительным органам, и помогали жертвам шифровальщика бесплатно восстановить данные.