Специалисты Group-IB рассказали о кибератаках на ведущие российские IT-компании летом 2022 года. Среди получателей вредоносной рассылки оказались с специалисты самой Group-IB, однако система Group-IB Managed XDR обнаружила, и заблокировала подозрительные письма. Эти атаки удалось связать с прогосударственной хак-группой Tonto Team, которую многие исследователи относят к Китаю.

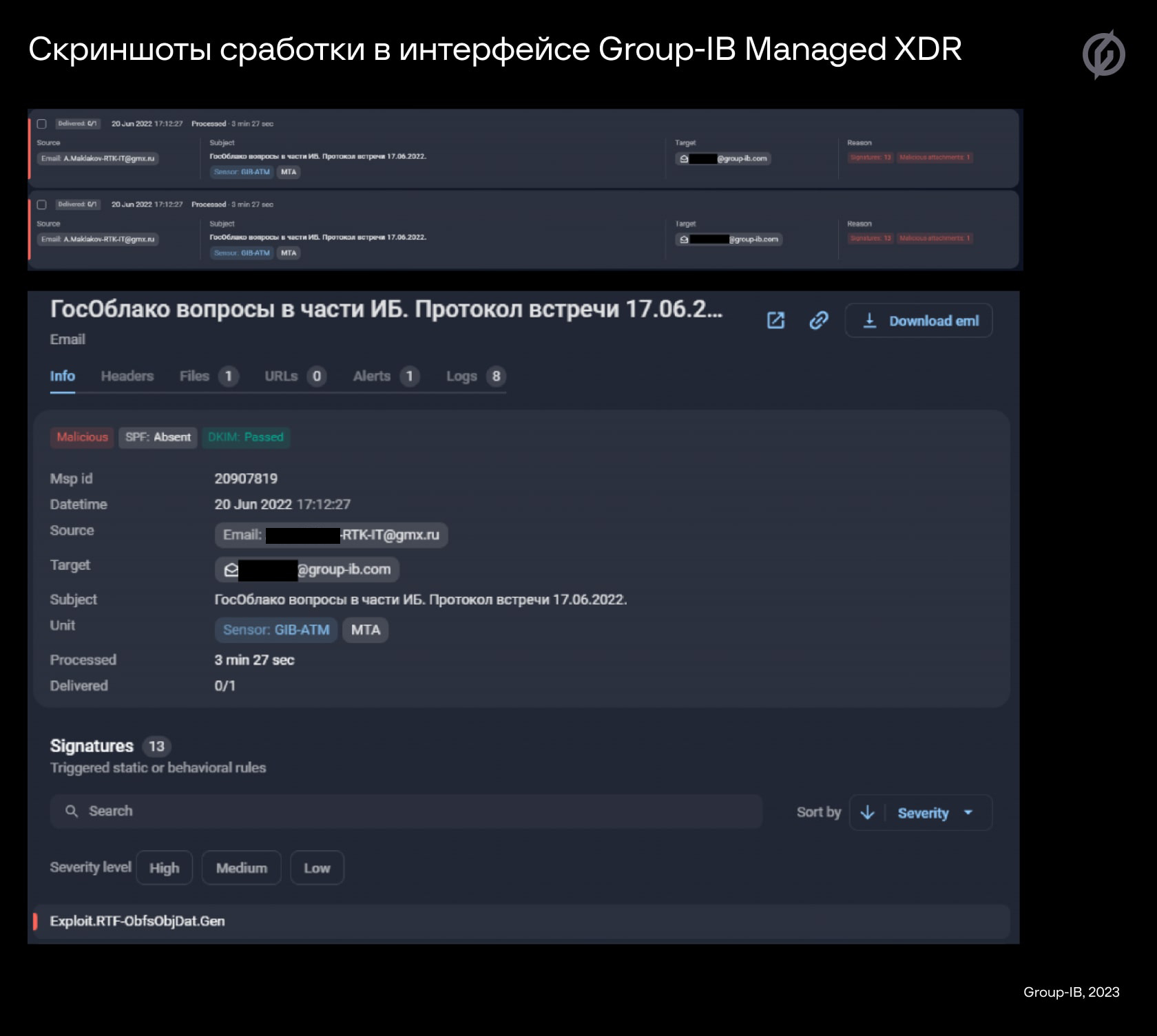

В блоге эксперты пишут, что 20 июня 2022 года система Group-IB Managed XDR выдала оповещение о блокировке вредоносных писем, которые пришли двум сотрудникам компании. Кроме Group-IB, в получателях фишинговых посланий значились несколько десятков ведущих IT и ИБ-компаний — все цели находились в России (все они были уведомлены об угрозе).

Для своей вредоносной рассылки злоумышленники использовали фальшивую почту, зарегистрированную в популярном бесплатном почтовом сервисе GMX Mail (Global Message eXchange). Однако сама переписка велась от имени реального сотрудника ИБ-компании, якобы отправившего «протокол встречи» с обсуждением безопасности облачной инфраструктуры.

В ходе изучении этой кампании исследователи получили несколько доказательств причастности к этой атаке прогосударственной группы Tonto Team (она же HeartBeat, Karma Panda, CactusPete, Bronze Huntley, Earth Akhlut). Считается, что группировка активна с 2009 года и обычно нацелена на правительственные, военные, финансовые, образовательные учреждения, а также энергетические, медицинские и технологические компании.

Изначально Tonto Team работала исключительно по Южной Корее, Японии, Тайваню и США, но к 2020 году среди их целей оказались страны Восточной Европы.

На связь обнаруженной атаки с Tonto Team указывал сразу ряд фактов. К примеру, хакеры использовали фишинговые письма для доставки документов Microsoft Office, которые были созданы в компоновщике вредоносных RTF-эксплойтов Royal Road Weaponizer. Этот инструмент уже давно активно используется китайскими хак-группами.

Документы-приманки содержали метаданные, указывающие на то, что операционная система создателя документа использовала упрощенный китайский язык.

Кроме того, в ходе атаки был обнаружен бэкдор Bisonal.DoubleT. Этот инструмент является уникальной разработкой китайской группировки Tonto Team и используется хакерами как минимум с 2019 года. Также в рамках этой кампании атакующие использовали новый загрузчик, который в Group-IB назвали TontoTeam.Downloader (aka QuickMute).

Эксперты отмечают, что Tonto Team не раз проявляла интерес к сектору информационных технологий. Например, в марте 2021 группа взломала почтовые серверы закупочной компании и консалтинговой компании, специализирующейся на разработке программного обеспечения и кибербезопасности, базирующихся в Восточной Европе.

«Геополитический кризис втянул в кибервойну не только хакерские группировки и активистов из стран-участниц конфликта. Свою выгоду пытались извлечь даже страны, которые в нем напрямую не участвуют. Выбор IT-компании в качестве цели очевиден: скомпрометированная инфраструктура вендора открывает широкие возможности для атакующих продвинуться дальше по сети и получить доступ к огромному пулу его клиентов и партнеров. В ходе исследования выяснилось, что Tonto Team это вторая неудачная попытка “пробить” защиту Group-IB — первая была предпринята летом 2021. [Тогда] вредоносную рассылку так же обезвредила система Group-IB Managed XDR», — пишет Анастасия Тихонова, руководитель группы исследования сложных угроз Group-IB Threat Intelligence.

Эксперты заключают, что основной целью китайских злоумышленников является шпионаж и кража интеллектуальной собственности, поэтому нередко жертвами киберпреступников становятся организации государственного, военного, технического и исследовательского секторов. Следовательно, группа Tonto Team несомненно продолжит попытки атаковать ИТ-организации с помощью хорошо известных методов атак: рассылка вредоносных документов, использующих уязвимости с приманками, специально подготовленными для этих целей.