Исследователи из Uptycs обнаружили новую малварь для macOS, которая может работать как на macOS Catalina (10.15) так и на последней версии macOS Ventura (13.2). Вредонос, получивший название MacStealer, предназначен для кражи информации, включая данные, хранящиеся в iCloud KeyChain, браузерах, криптовалютных кошельках, а также хищение потенциально конфиденциальных файлов.

Отчет исследователей гласит, что MacStealer распространяется по схеме MaaS (Malware-as-a-Service, «малварь как услуга»), и разработчики вредоноса продают готовые сборки за 100 долларов, позволяя своим покупателям использовать вредоносное ПО в собственных кампаниях.

Реклама MacStealer был замечена на хакерском форуме в даркнете, где разработчик начал продвигать его в начале марта. Продавец рассказывает, что малварь еще находится в стадии бета-теста и пока не предлагает удобных панелей и билдеров. Вместо этого он продает готовые пейлоады в формате DMG, которые можно использовать для атак на macOS Catalina, Big Sur, Monterey и Ventura.

Хотя пока вредоносное ПО стоит всего 100 долларов, его создатель обещает, что вскоре у MacStealer появятся и более продвинутые функции.

В настоящее время MacStealer может воровать следующие данные из скомпрометированных систем:

- пароли учетных записей, файлы cookie и данные банковских карт из Firefox, Chrome и Brave;

- файлы TXT, DOC, DOCX, PDF, XLS, XLSX, PPT, PPTX, JPG, PNG, CSV, BMP, MP3, ZIP, RAR, PY и DB;

- извлекать базу данных KeyChain (login.keychain-db) закодированную base64;

- собирать информацию о системе;

- собирать информацию о пароле KeyChain;

- собирать данные криптовалютных кошельков Coinomi, Exodus, MetaMask, Phantom, Tron, Martian Wallet, Trust wallet, Keplr Wallet и Binance.

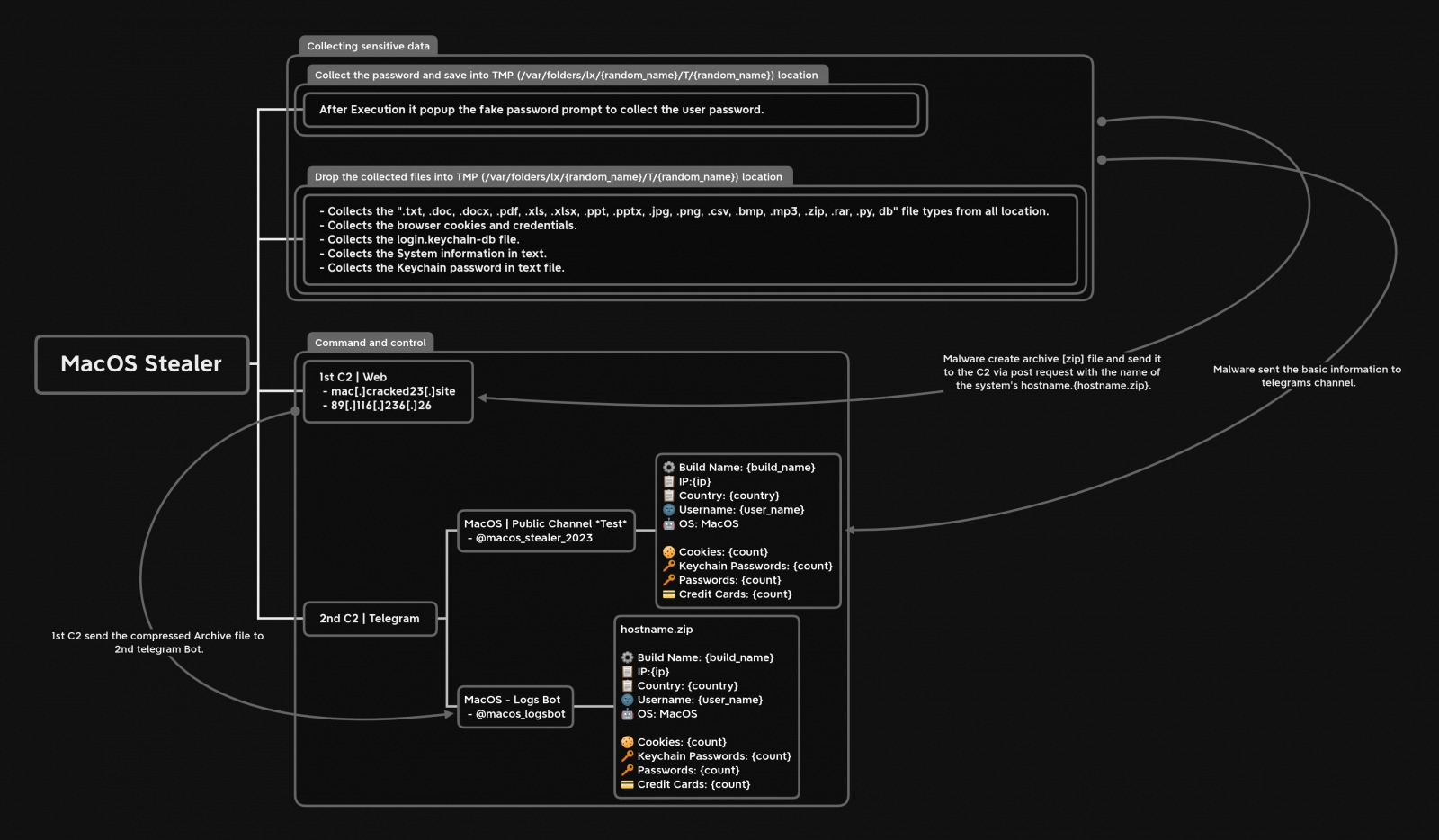

В настоящее время злоумышленники распространяют MacStealer в виде неподписанного файла DMG, который выдает себя за некий софт, что обмануть жертву. При запуске малварь открывает окно с фальшивым запросом пароля, якобы необходимого для доступа к приложению System Settings. На самом деле на этом этапе жертва предоставляет малвари возможность похитить пароли со взломанной машины.

Все собранные данные вредонос сохраняет файл ZIP и отправляет на удаленный управляющий сервер, откуда позже его может забрать злоумышленник. Также MacStealer отправляет некоторую базовую информацию о жертве в Telegram-канал, что позволяет оператору малвари быстро получать уведомления о хищении новых данных и загружать ZIP-архив.