Хакерская группа Midnight, недавно обнаруженная специалистами, паразитирует на атаках других злоумышленников. Фальшивые вымогатели пытаются взять на себя ответственность за чужие атаки, вымогая у жертв деньги под угрозой раскрытия якобы похищенных данных и DDoS-атак.

ИБ-эксперты говорят, что активность Midnight началась 16 марта 2023 года, когда группировка стала атаковать американские компании. Группа использует информацию об утечках данных и взломах компаний, чтобы попытаться выдать себя за организатора этих атак.

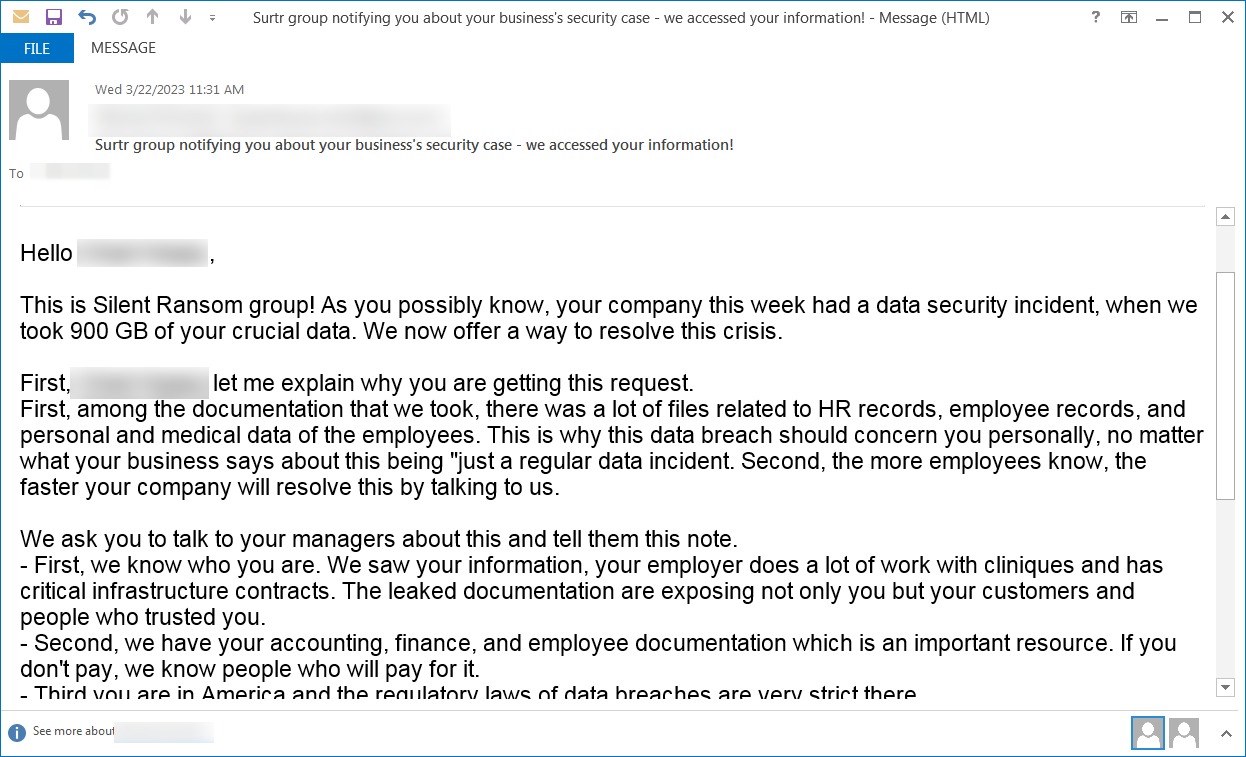

К примеру, в некоторых письмах хакеры утверждали, что являются представителями группировки Silent Ransom Group (она же Luna Moth), ранее отколовшейся от синдиката Conti. При этом в теме письма использовалось название другой хак-группы — Surtr.

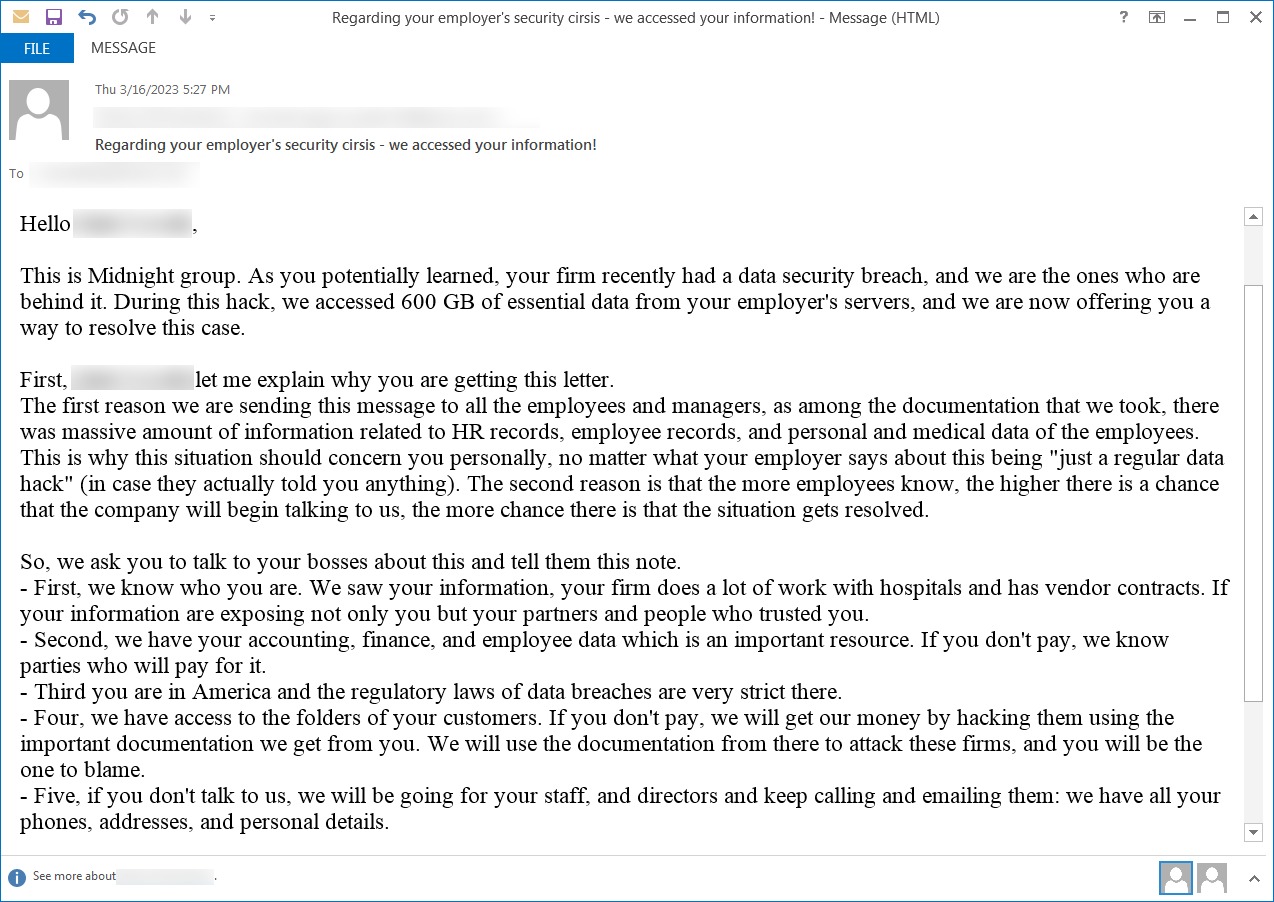

Издание Bleeping Computer сообщает, что в другом письме, написано от имени самой Midnight, утверждалось, что хакеры похитили 600 ГБ «важных данных» с серверов компании-жертвы, причем сообщение было адресовано старшему специалисту по финансовому планированию, покинувшему компанию за полгода до этого.

В конце марта 2023 года о таких атаках рассказывали аналитики ИБ-компании Kroll. Они отмечали, что в некоторых письмах, отправленных от имени Silent Ransom Group, хакеры угрожали своим целям DDoS-атаками, в случае если те не заплатят выкуп.

Исследователи называют эту активность «новой волной фальшивых попыток вымогательства», объясняя, что злоумышленники нередко используют имена более известных хак-групп, чтобы их угрозы выглядели серьезнее.

«Этот дешевый метод, который легко реализуется низкоквалифицированными злоумышленниками. Подобно мошенничеству с электронными письмами, это мошенничество основано на социальной инженерии ради вымогательства, когда на жертву оказывается давление, чтобы она заплатила выкуп до истечения определенного срока. Мы ожидаем, что эта тенденция сохранится в будущем из-за ее рентабельности и способности приносить доход киберпреступникам», — пишут эксперты.

Отчет другой компании, Arete, подтверждает наблюдения Kroll о Midnight, а также предупреждает о большем количестве писем с угрозами, которые рассылались на протяжении нескольких недель, вплоть до 24 марта 2023 года. Специалисты отмечают, что группировка Midnight в основном нацелена на организации, которые ранее уже становились жертвами вымогателей, в том числе группировок QuantumLocker (переименован в DagonLocker), Black Basta и Luna Moth.

По словам исследователей, по крайней мере 15 их нынешних и предыдущих клиентов получали ложные угрозы от Midnight, где мошенники заявляли о краже данных, сопровождая свои угрозы расплывчатыми подробностями.

Пока неясно, как именно участники Midnight выбирают жертв, но один из возможных вариантов — сбор данных из общедоступных источников, включая «сайты для утечек», принадлежащие другим хак-группам, социальные сети, новостные сообщения и отчеты об инцидентах.

При этом в Arete отмечают, что в ряде случаев фальшивые взломщики каким-то образом узнавали о жертвах вымогателей заранее, даже когда информация о взломах еще не была общедоступной. Вероятно, это свидетельствует о том, что Midnight сотрудничество с другими злоумышленниками. Кроме того, вымогатели нередко продают данные, украденные у жертв, даже если им заплатили выкуп. Возможно, у группировки Midnight есть доступ к даркнет-маркетплейсам и форумам, где торгуются такие данные, и так мошенники узнают о жертвах других хакеров, которые еще не сообщали о кибератаках публично.