Исследователи обнаружили в продаже хакерский девайс, который позволяет угонять различные модели автомобилей, используя новый тип атак — CAN-инъекции. Для реализации такой атаки угонщики получают доступ к CAN-шине авто через проводку в фарах, а устройства для взлома маскируют под Bluetooth-колонки JBL (на случай если у полиции или прохожих возникнут какие-то подозрения).

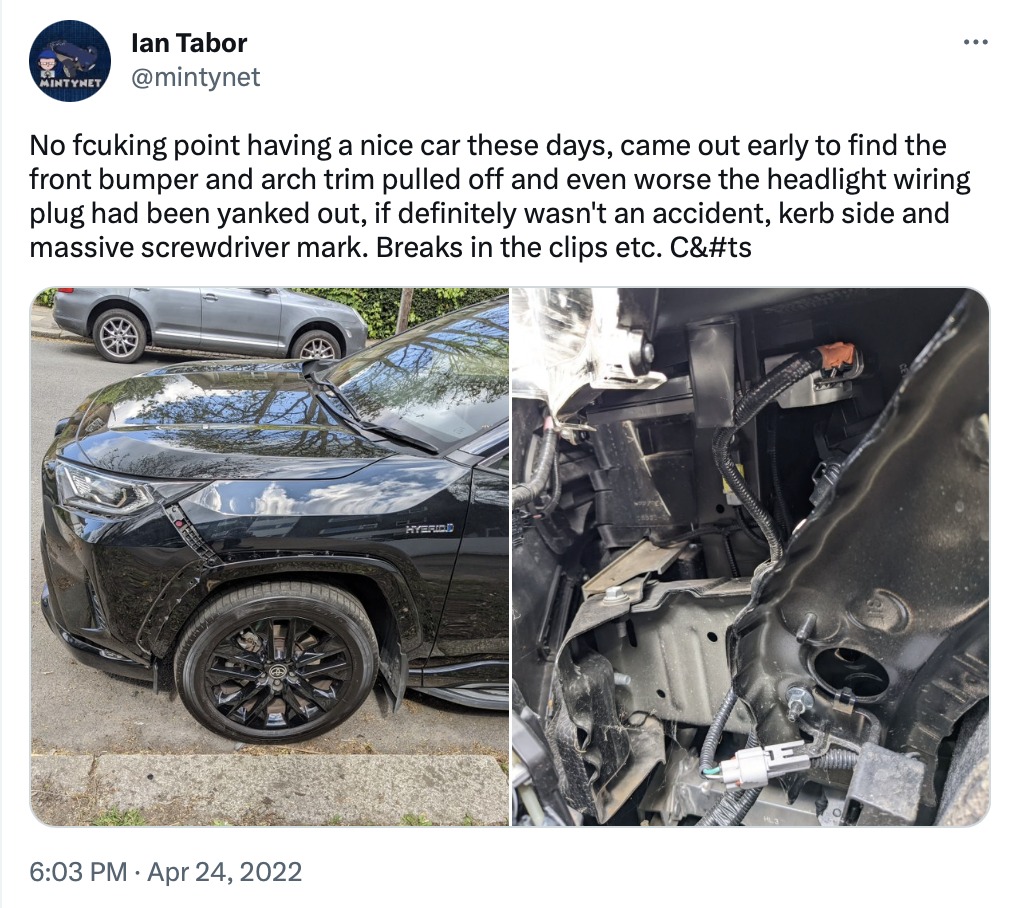

Эта история началась в прошлом году, когда владелец Toyota RAV4 и ИБ-исследователь Иан Табор (Ian Tabor) заметил, что его машина получила странные повреждения переднего крыла, а корпус ее фары дважды за три месяца был частично разобран. Сначала Табор списал случившееся на обычный вандализм, однако вскоре после этого машину угнали, а затем и его сосед обнаружил пропажу своего Toyota Land Cruiser.

В итоге Табор начал собственное расследование случившегося и выявил новую схему угона авто без ключа, о которой ранее не знали ИБ-эксперты.

Табор начал с изучения данных телематической системы MyT, которую Toyota использует для отслеживания аномалий в работе своих транспортных средств, так называемых DTC (Diagnostic Trouble Codes, «Диагностические коды неисправностей»). Выяснилось, что во время угона его автомобиль зафиксировал множество DTC.

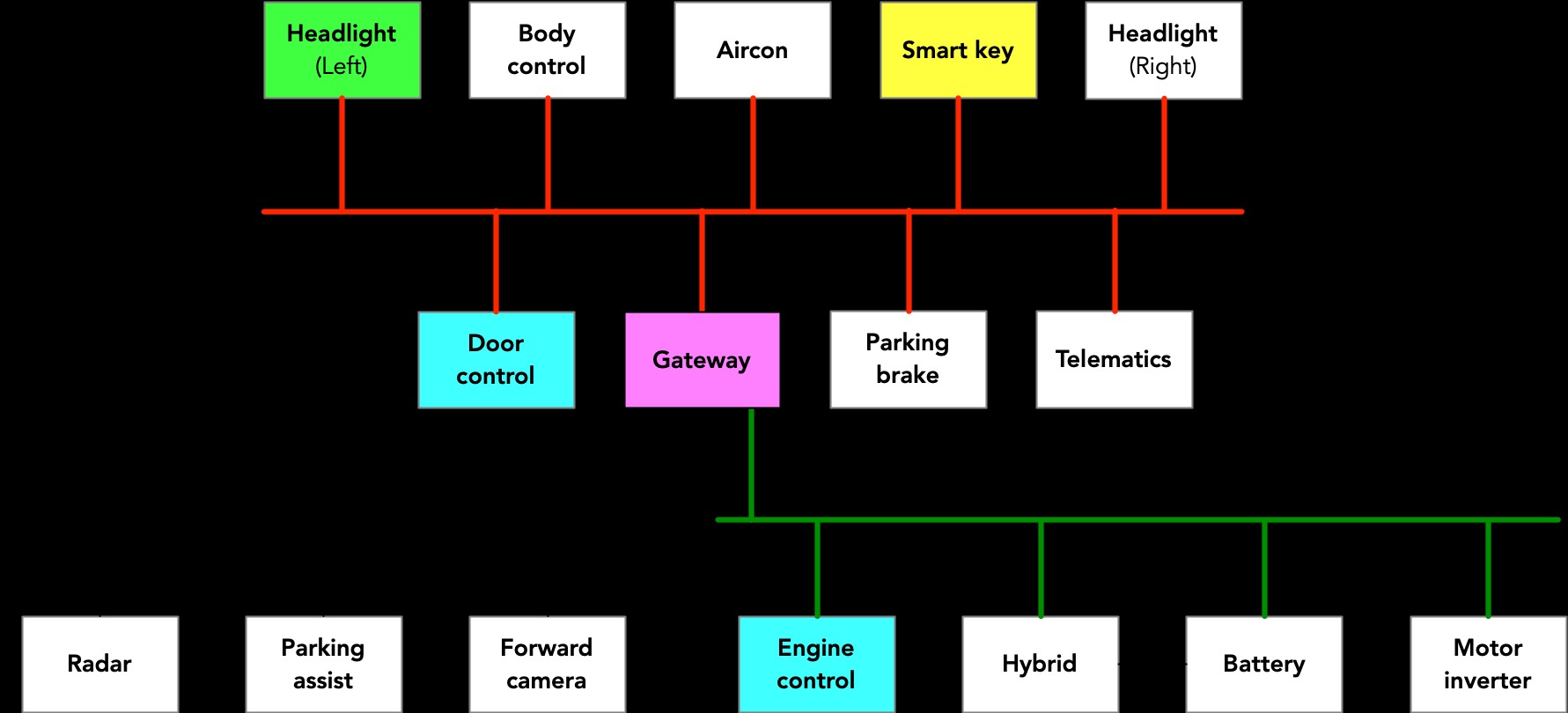

Коды ошибок указывали на потерю связи между CAN-шиной (Controller Area Network) и электронным блоком управления (Electronic control unit, ЭБУ) левой фары авто. Такие ЭБУ можно найти практически во всех современных автомобилях, они используются для управления множеством функций, включая работу стеклоочистителей, тормозов, фар и двигателя. Помимо управления компонентами, ЭБУ регулярно передают статус-сообщения CAN, чтобы держать другие ЭБУ в курсе текущей ситуации. Ниже показана схема CAN для RAV4.

Коды DTC, указывающие на то, левая фара RAV4 потеряла связь с CAN, не слишком удивили исследователя, так как воры оборвали проводку. Более интересным Табору показался отказ многих других ЭБУ, произошедший одновременно, в том числе передних камер и управления гибридным двигателем. Все это суммарно свидетельствовало о том, что не ЭБУ вышли из строя, а что-то произошло с CAN-шиной.

Исследователь стал искать объяснение и начал изучать информацию об угонах авто на хак-форумах в даркнете и на YouTube. Вскоре он наткнулся на рекламу устройств, стоимостью 5500 долларов и обещавших «emergency start» («аварийный запуск»). Якобы такие устройства разработаны для использования владельцами авто и мастерами по ремонту на случай отсутствия ключа, однако их явно можно было использовать и в других целях.

В итоге Табор приобрел одно их таких устройств, обещавшее бесключевой запуск двигателя на различных моделях Lexus и Toyota (включая RAV4), и приступил к реверс-инжинирингу. На этом этапе он заручился поддержкой своего друга и коллеги, эксперта по автомобильной безопасности и технического директора Canis Automotive Labs Кена Тинделла (Ken Tindell), чтобы разобраться, что именно произошло с CAN-шиной его RAV4.

Как теперь рассказывают Тинделл и Табор в блоге, раньше автоугонщики в основном использовали ретрансляционные атаки, то есть усиливали сигнал между автомобилем и брелком, используемым для его разблокировки и запуска. Дело в том, что брелоки обычно работают только на расстоянии нескольких метров от автомобиля, но разместив рядом с машиной простое радиоустройство, угонищки усиливают обычно слабый сигнал, который посылают автомобили.

При достаточном усилении такие сообщения успешно достигают ближайшего дома или офиса, где находится брелок. Когда тот отвечает зашифрованным сообщением, которое должно отпереть и запустить двигатель автомобиля, ретранслятор передает его машине. В итоге преступник успешно уезжает на чужом авто.

«Теперь, когда люди знают, как работают ретрансляционные атаки, многие владельцы автомобилей держат свои ключи в металлических ящиках (блокируя радиосигналы от автомобиля), а некоторые автопроизводители теперь выпускают ключи, которые переходят в спящий режим, если не двигаются в течение нескольких минут, — рассказывает Тинделл. —Столкнувшись с поражением, но не желая отказываться от прибыльной деятельности, воры перешли к новому способу обхода систем безопасности: обходу всей системы смарт-ключей в целом. Они делают это с помощью новой атаки: CAN-инъекций».

Свои выводы исследователи иллюстрируют коротким видео с камеры наблюдения, которое демонстрирует атаку с применением CAN-инъекций в действии.

Приобретенный Табором CAN-инжектор был замаскирован под безобидную Bluetooth-колонку JBL, видимо, на тот случай, если у прохожих или полиции возникнут какие-то подозрения в отношении угонщиков. Однако после вскрытия устройства стало очевидно, что это совсем не колонка.

Внутри корпуса скрывались компоненты стоимостью около 10 долларов США, включая чип PIC18F, содержащий аппаратное обеспечение CAN с прошивкой, CAN-трансивер (стандартный CAN-чип, который превращает цифровые сигналы от CAN-железа на PIC18F в аналоговое напряжение, передающееся CAN через проводку), а также дополнительную микросхему, подключенную к CAN-трансиверу.

«Устройство получает питание от аккумулятора колонки и подключается к шине CAN. CAN-шина — это несколько проводов, скрученных вместе, и в автомобиле есть несколько таких шин, либо соединенных напрямую с помощью разъемов, либо подключенных через компьютер-шлюз, который копирует некоторые сообщения CAN туда и обратно между шинами, к которым подключен, — объясняют специалисты. — Устройство угонщиков предназначено для подключения к управляющей CAN-шине (красный цвет на схеме) для имитации ЭБУ смарт-ключа.

Существует несколько способов добраться до проводки этой CAN-шины, и единственное условие, которое нужно соблюсти: провода должны подходить близко к корпусу автомобиля, чтобы их можно было достать (провода, закопанные глубоко в автомобиле, непрактичны для воров, пытающихся угнать припаркованный на улице автомобиль). Безусловно, самый простой путь к этой CAN-шине на RAV4 лежит через фары. Нужно отодвинуть бампер и получить доступ к CAN-шине через разъем фары. Возможен и другой способ доступа: проделать отверстие в панели, за которой проходят провода CAN, перерезать их и подключить CAN-инжектор. Но так как стоимость автомобиля с дыркой падает, воры обычно выбирают более простой путь».

При первом включении CAN-инжектор не делает ничего: он ждет определенного сообщения от CAN, чтобы узнать о готовности автомобиля. После получения этого сообщения он отправляет серию сообщений (примерно 20 раз в секунду) и активирует дополнительную цепь, подключенную к CAN-трансиверу. Такие серии сообщений содержат сигнал о валидности смарт-ключа, и шлюз передает этого сигнал ЭБУ управления двигателем.

Исследователи отмечают, что обычно это провоцирует путаницу, так как CAN-сообщения от настоящего контроллера смарт-ключа будут конфликтовать с сообщениями CAN-инжектора, и это может помешать шлюзу передать сообщение-инжект. Здесь на помощь угонщикам приходит дополнительная цепь, которая изменяет работу CAN-шины таким образом, чтобы другие ЭБУ на этой шине не могли общаться между собой.

Кроме того, на корпусе фальшивой колонки JBL есть кнопка «Play», которая подключена к PIC18F. Когда эта кнопка нажата, поток сообщений CAN немного меняется, и угонщики дают команду ЭБУ отпереть двери авто (как если бы была нажата кнопка «Open» на смарт-ключе). После этого воры могут отсоединить CAN-инжектор, садиться в машину и уезжать.

Табор и Тинделл пишут, что разработали две возможных схемы защиты от CAN-инъекций и уведомили представителей Toyota о своих выводах, однако пока не получили от компании никакого ответа. При этом экспертам удалось добиться присвоения этой проблеме CVE-идентификатора CVE-2023-29389, связанного с Toyota RAV4.

Однако в отчете отмечается, что в сети можно найти аналогичные девайсы для взлома и угона, нацеленные на многие другие авто, включая BMW, GMC, Cadillac, Chrysler, Ford, Honda, Jaguar, Jeep, Maserati, Nissan, Peugeot, Renault и Volkswagen.