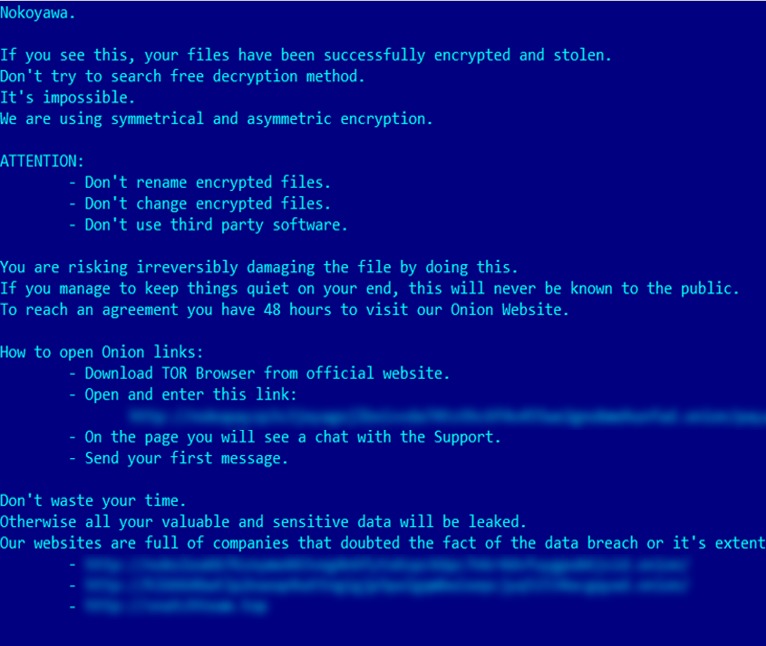

Компания Microsoft выпустила апрельский набор патчей и в общей сложности исправила 97 уязвимостей в своих продуктах. В их число вошла и проблема нулевого дня, которой активно злоупотребляли операторы вымогательской малвари Nokoyawa.

0-day в Windows

Вот уже второй месяц подряд Microsoft выпускает исправления, закрывающие уязвимости в Windows, уже находящиеся под атаками. На этой раз такой проблемой стала CVE-2023-28252, связанная с повышением привилегий до уровня SYSTEM в драйвере Windows Common Log File System (CLFS).

Проблема влияет на все поддерживаемые серверные и клиентские версии Windows и может быть использована локальными злоумышленниками в атаках, не требующих взаимодействия с пользователем.

Как обычно, Microsoft не предоставила никаких дополнительных сведений об эксплуатации проблемы и не выпустила индикаторы компрометации, чтобы помочь защитникам в поиске заражений.

Хотя Microsoft сообщает, что эту ошибку обнаружили исследователи Mandiant и DBAPPSecurity, эксперты «Лаборатории Касперского» заявляют, что они так же обнаружили эту проблему и уведомили о ней разработчиков.

По данным «Лаборатории Касперского», эта 0-day уязвимость использовалась операторами вымогателя Nokoyawa.

«Исследователи Kaspersky обнаружили уязвимость в феврале 2023 года, в результате дополнительных проверок ряда попыток выполнения аналогичных эксплотов для повышения привилегий на серверах Microsoft Windows, принадлежащих различным предприятиям малого и среднего бизнеса в ближневосточном и североамериканском регионах, — сообщают в компании. — CVE-2023-28252 впервые была обнаружена “Лабораторией Касперского” во время атаки, в ходе которой киберпреступники пытались развернуть новую версию программы-вымогателя Nokoyawa».

Малварь Nokoyawa активна примерно с июня 2022 года, и ранее ее операторы уже использовали другие эксплоиты, нацеленные на CLFS, с похожими характеристиками. Это позволяет предположить, что все они были созданы одним разработчиком.

Отчет исследователей гласит, что группа использовала как минимум пять CLFS-эксплоитов для атак на ряд отраслей, включая розничную и оптовую торговлю, энергетику, производство, здравоохранение и разработку ПО.

Также нужно сказать, что помимо CVE-2023-28252 в этом месяце были исправлены уязвимости в Microsoft Office, Word и Publisher которые могут использоваться для удаленного выполнения кода при открытии вредоносных документов. Эти баги получили идентификаторы CVE-2023-28285, CVE-2023-28295, CVE-2023-28287 и CVE-2023-28311.

Интересно, что, по информации Trend Micro Zero Day Initiative (ZDI), организатора хакерского соревнования Pwn2Own, ни одна из ошибок, обнаруженных в прошлом месяце во время Pwn2Own Vancouver, не исправлена Microsoft.

Зато в блоге ZDI рекомендует пользователям Windows обратить внимание на уязвимость CVE-2023-21554, связанную с удаленным выполнением кода в Microsoft Message Queuing (9,8 балла из 10 по шкале CVSS).

«[Эта ошибка] позволяет удаленному злоумышленнику, не прошедшему аутентификацию, запускать свой код с повышенными привилегиями на уязвимых серверах с включенной службой Message Queuing. Эта служба отключена по умолчанию, но обычно используется многими приложениями контакт-центров», — предупредили в ZDI.

Другие патчи

Помимо Microsoft обновления для своих продуктов традиционно выпустили и другие компании, в числе которых:

- Apple, выпустившая обновления, чтобы исправить две активно эксплуатируемые уязвимости нулевого дня в iOS и macOS;

- Adobe выпустила шесть бюллетеней безопасности для 56 CVE в Acrobat и Reader, Adobe Digital Editions, InCopy, Substance 3D Designer, Substance 3D Stager и Adobe Dimension;

- SAP, подготовившая апрельский набор патчей;

- Cisco представившая 17 новых и обновленных бюллетеней безопасности, устранив 40 уязвимостей;

- Fortinet так же опубликовавшая обновления для ряда своих продуктов.