Компания Microsoft поделилась руководством, которое должно помочь организациям обнаружить установку UEFI-буткита BlackLotus, эксплуатирующего уязвимость CVE-2022-21894. Также в компании объяснили, как лучше восстанавливать зараженную систему.

Напомню, что впервые BlackLotus был замечен в октябре 2022 года. Его продавец утверждал, что буткит имеет встроенный обход Secure Boot, встроенную защиту от удаления на уровне Ring0/Ядра, а также запускается в режиме восстановления и в безопасном режиме. Сообщалось, что малварь оснащена антивиртуализацей, антиотладкой и обфускацией, что усложняет ее обнаружение и анализ. Также, согласно заявлениям продавца, защитное ПО не может обнаружить и уничтожить буткит, так как тот запускается под учетной записью SYSTEM внутри легитимного процесса.

Помимо этого BlackLotus способен отключать защитные механизмы на целевых машинах, включая Hypervisor-Protected Code Integrity (HVCI) и Windows Defender, а также обходить User Account Control (UAC).

Black Lotus имеет размер 80 килобайт, написан на ассемблере и C, и умеет определять геозону жертвы, чтобы избегать заражения машин в странах СНГ. В прошлом году вредонос предлагался к продаже за 5000 долларов США, а каждая новая версия оценивалась еще в 200 долларов США.

Позже угрозу удалось изучить аналитикам из компании ESET. Они подтвердили, что буткит легко обходит Secure Boot и для закрепления в системе использует уязвимость CVE-2022-21894 годичной давности.

Подчеркивалось, что Microsoft устранила эту проблему еще в январе 2022 года, но злоумышленники по-прежнему могут использовать ее, так как затронутые подписанные бинарники не были добавлены в отзывной список UEFI. По словам аналитиков, BlackLotus — это первый задокументированный случай злоупотребления этой уязвимостью.

Как теперь рассказывают эксперты Microsoft, во время анализа устройств, скомпрометированных с помощью BlackLotus, они выявили ряд особенностей, которые позволяют обнаружить заражение. Исследователи говорят, что защитники могут искать признаки установки BlackLotus в следующих местах:

- недавно созданные и заблокированные файлы загрузчика;

- наличие промежуточного каталога, используемого во время установки BlackLotus, в EFI System Partition (ESP);

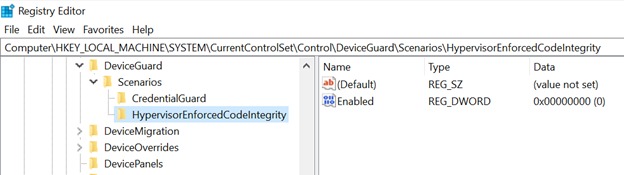

- изменение ключа реестра Hypervisor-protected Code Integrity (HVCI);

- сетевые журналы;

- журналы конфигурации загрузки.

«Очень важно отметить, что использование злоумышленниками этого буткита в первую очередь является механизмом сохранения и защиты от уклонения. Это не полезная нагрузка первого этапа или вектор начального доступа, буткит можно развернуть только на устройстве, к которому злоумышленник уже получил либо привилегированный, либо физический доступ», — говорится в сообщении Microsoft.

Аналитики пишут, что BlackLotus блокирует файлы, которые записывает в EFI (ESP), делая их недоступными. Однако их имена, время создания и сообщения об ошибке, полученные при попытке доступа к ним, должны свидетельствовать о наличие буткита, равно как и на наличие кастомного каталога (/system32/), созданного и не удаленного во время установки.

«Если в ESP устройства обнаруживаются недавно измененные и заблокированные файлы, особенно те, которые соответствуют известным именам файлов загрузчика BlackLotus, их следует рассматривать как весьма подозрительные. Устройство следует удалить из сети для проверки на наличие дополнительных доказательств присутствия BlackLotus или последующих за заражением действий», — отмечает Microsoft.

Также защитники могут обнаружить определенные изменениям в реестре, связанные с буткитом, записи журнала, созданные, когда BlackLotus отключает Microsoft Defender или добавляет компоненты в цикл загрузки, а также постоянное исходящее сетевое соединение winlogon.exe на порт 80, которое так же указывает на заражение.

Для очистки машины, ранее зараженной BlackLotus, специалисты рекомендуют изолировать ее от сети, переформатировать и установить чистую ОС и разделом EFI или восстановить систему из чистой резервной копии с разделом EFI.

Чтобы избежать заражения BlackLotus или другим вредоносным ПО, использующим уязвимость CVE-2022-21894, Microsoft рекомендует организациям помнить о принципе наименьших привилегий и соблюдать гигиену учетных данных.

«Избегайте использования служебных учетных записей на уровне домена и администратора. Ограничение привилегий локального администратора может помочь предотвратить установку троянов удаленного доступа (RAT) и других нежелательных приложений», — говорят в Microsoft.